Table des matière

- Principaux avis

- Introduction

- La numérisation expose davantage le secteur aux menaces

- La menace émanant des cybercriminelles et cybercriminels

- La menace émanant des auteurs de cybermenace parrainés par des États

- La menace émanant des auteurs de cybermenace non étatiques

- Perspective

- Notes de fin de texte

Auditoire

Le présent rapport s’inscrit dans une série d’évaluations des cybermenaces visant les infrastructures essentielles du Canada. Il s’adresse aux dirigeantes et dirigeants du secteur du transport maritime, aux professionnelles et professionnels de la cybersécurité devant protéger l’infrastructure portuaire et aux lectrices et lecteurs non spécialisés qui s’intéressent à la cybersécurité des infrastructures essentielles. Pour obtenir de plus amples renseignements sur des mesures d’atténuation techniques des menaces, consultez les conseils du Centre canadien pour la cybersécurité (Centre pour la cybersécurité) ou communiquez avec le Centre pour la cybersécurité.

Coordonnées

Veuillez communiquer toute question ou préoccupation au Centre pour la cybersécurité à contact@cyber.gc.ca.

Méthodologie et fondement de l’évaluation

Les avis formulés dans la présente évaluation se basent sur de multiples sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise en matière de cybersécurité du Centre pour la cybersécurité. Le rôle que joue le Centre pour la cybersécurité dans la protection des systèmes d’information du gouvernement du Canada lui confère une perspective unique des tendances observées dans un contexte de cybermenace, ce qui a contribué à la présente évaluation. Dans le cadre du volet du mandat du Centre de la sécurité des télécommunications Canada touchant le renseignement étranger, le Centre pour la cybersécurité tire parti d’information précieuse sur les habitudes des adversaires dans le cyberespace. Bien qu’il soit toujours tenu de protéger les sources et méthodes classifiées, le Centre pour la cybersécurité fournira au lectorat, dans la mesure du possible, les justifications qui ont motivé ses avis.

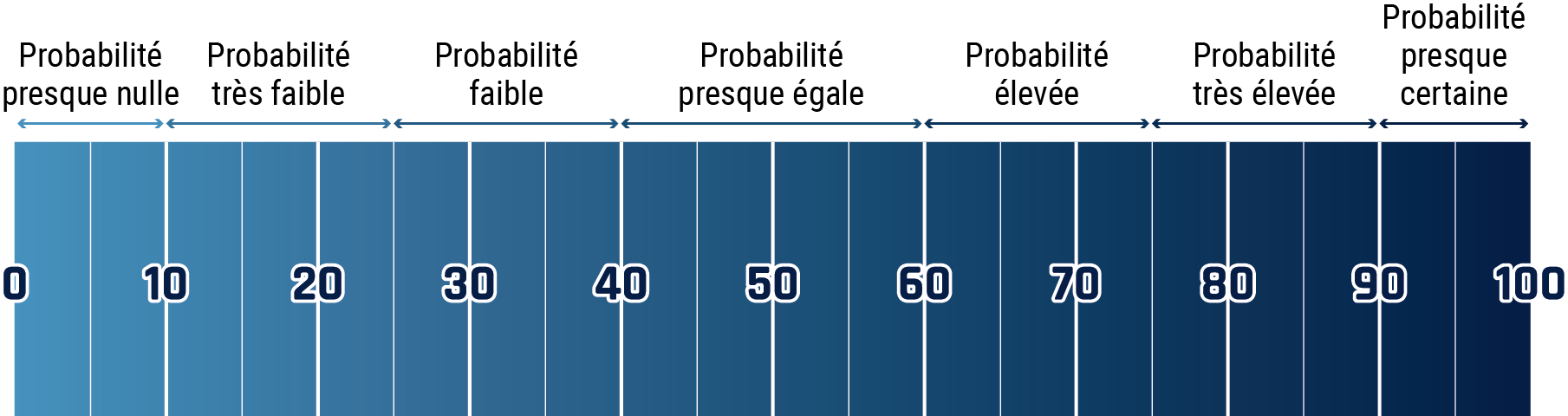

Les avis du Centre pour la cybersécurité sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude de différentes explications, l’atténuation des biais et l’usage d’un langage probabiliste. Le Centre pour la cybersécurité utilise des formulations telles que « nous évaluons que » ou « nous jugeons que » pour présenter une évaluation analytique. On utilisera des qualificatifs comme « possiblement », « probablement » et « très probablement » pour exprimer les probabilités.

Le tableau fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description detaillée - Lexique des estimations

- 1 à 9 % Probabilité presque nulle

- 10 à 24 % Probabilité très faible

- 25 à 39 % Probabilité faible

- 40 à 59 % Probabilité presque égale

- 60 à 74 % Probabilité élevée

- 75 à 89 % Probabilité très élevée

- 90 à 99 % Probabilité presque certaine

Principaux avis

- Nous estimons que les cybercriminelles et cybercriminels ayant des motivations financières représentent la cybermenace qui risque le plus probablement de toucher le secteur du transport maritime. Nous estimons qu’il est presque certain que les cybercriminelles et cybercriminels continueront à exploiter le transport maritime et ses organismes de soutien en recourant à l’extorsion par rançongiciel et en vendant ou en exploitant des renseignements personnels ou commerciaux exclusifs volés. Nous jugeons que les rançongiciels représentent presque certainement la cybermenace perturbatrice qui risque le plus probablement de toucher les opérations du transport maritime.

- En raison de son importance sur l’économie et les chaînes d’approvisionnement stratégiques du Canada, le secteur du transport maritime est une cible de premier plan des activités de cybermenace parrainées par des États. Selon nos constatations, les auteurs de cybermenace parrainés par des États continueront fort probablement à cibler le secteur du transport maritime du Canada et ses organismes de soutien pour mettre la main sur des données logistiques et opérationnelles qui peuvent procurer un avantage économique ainsi que pour voler de la propriété intellectuelle qui peut appuyer des priorités étatiques commerciales, militaires et de renseignement.

- Nous croyons que les auteurs de cybermenace parrainés par des États considèrent le secteur du transport maritime comme une cible stratégique aux fins de perturbation ou de destruction. Toutefois, nous estimons que ces auteurs de menace perturberaient ou endommageraient probablement l’infrastructure de transport maritime uniquement en période de crise ou de conflit entre États de façon intentionnelle.

- Selon nos observations, les auteurs de cybermenace non étatiques continueront fort probablement de cibler le secteur du transport maritime du Canada en lien avec des événements et des conflits internationaux, principalement au moyen d’attaques par déni de service distribué (DDoS pour Distributed Denial of Service) et de défiguration de site Web.

Introduction

Le secteur du transport maritime (STM) joue un rôle essentiel dans l’économie canadienne, car il contribue au déplacement de biens et de personnes en provenance et à destination de marchés canadiens et étrangers. Le transport maritime et ses activités de soutien ont contribué pour plus de 8,3 milliards de dollars au produit intérieur brut du Canada en 2022 et représentaient respectivement 24 et 18 pour cent des importations et des exportations de marchandise au Canada en 2023Notes de bas de page 1. Il s’agit d’un moyen de liaison clé pour certaines communautés et industries du vaste territoire canadien et la seule option d’approvisionnement pour certaines communautés nordiquesNotes de bas de page 2. Compte tenu de la valeur du STM pour le Canada, la cybersécurité des ports, des navires, de l’infrastructure de soutien et des organismes qui les exploitent revêt une importance capitale pour la sécurité nationale et économique du Canada.

Les activités de cybermenace contre le STM peuvent être lourdes de conséquences. Les fraudes et les escroqueries par Internet coûtent cher aux victimesNotes de bas de page 3, et les activités de cybermenace perturbatrices, comme les rançongiciels, peuvent nuire aux opérations de transport maritime, notamment avoir des répercussions sur la sécurité et entraîner des conséquences coûteuses pour les chaînes d’approvisionnement. Par exemple, en 2017, le maliciel effaceur NotPetya a touché des organismes de partout dans le monde, dont la société de navigation mondiale A.P. Møller-Maersk.Notes de bas de page 4 Maersk a ainsi été contraint de reconstruire complètement ses systèmes informatiques affectés et donc d’interrompre ses opérations dans le monde. Selon les estimations, l’incident a coûté à Maersk entre 250 et 300 millions de dollars américains, sans compter les dommages additionnels inconnus essuyés par les clients de la société en raison des interruptions de la chaîne d’approvisionnement et des retards de transportNotes de bas de page 5.

La numérisation expose davantage le secteur aux menaces

Le STM est en train de numériser ses opérations pour améliorer son efficacité et pour s’attaquer à certains enjeux environnementaux, comme la décarbonisation. Par numérisation, on entend l’intégration de la prise de décisions s’appuyant sur des données, de la technologie connectée et de l’automation dans l’ensemble des opérations du transport maritime. La numérisation est soutenue par le déploiement à grande échelle de capteurs qui recueillent des données opérationnelles et environnementales (par exemple, des bouées intelligentes, des systèmes de reconnaissance de conteneurs par vidéo et des capteurs à bord) qui permettent d’avoir une meilleure conscience de la situation et d’assurer la gestion centralisée des opérations de transport maritimeNotes de bas de page 6. Elle comprend aussi l’adoption de technologie opérationnelle (TO) et de systèmes industriels ayant subi une transformation numérique dans les ports et à bord des navires, notamment dans les grues de quai et les systèmes de contrôle d’accès physique.

La numérisation expose davantage le secteur aux menaces. L’adoption accrue des systèmes de TO connectés offre davantage d’occasions aux auteurs de cybermenace d’exploiter ces systèmes pour perturber leur fonctionnement ou s’en servir pour accéder aux réseaux commerciaux ou de TO. Les nouvelles méthodes de connexion, comme la connexion à Internet par satellite par l’entremise d’un terminal à très petite ouverture, augmentent l’accès des auteurs de cybermenace aux navires et aux systèmes de TO, même lorsque ceux-ci se trouvent dans des régions éloignées. De plus, les données opérationnelles et environnementales de plus en plus volumineuses qui sont recueillies et partagées au sein des organismes et entre ceux-ci ainsi que les systèmes qui soutiennent cette croissance sont des cibles précieuses d’espionnage industriel ou stratégique ou d’éventuelles cibles de perturbation.

Les systèmes de positionnement, navigation et synchronisation sont vulnérables aux interférences

Le STM compte sur l’intégrité et la disponibilité de divers systèmes de positionnement, navigation et synchronisation (PNS), comme le système d’identification automatique (AIS pour automatic identification system) et le système mondial de positionnement (GPS pour global positioning system). Des données de PNS précises sont cruciales pour la navigation sécuritaire et essentielles pour les nouvelles technologies, comme les navires autonomes et les systèmes de port intelligent. Toutefois, les signaux de l’AIS et du GPS sont vulnérables aux interférences, car ils ne sont habituellement pas protégés par chiffrement ou par tout autre mécanisme qui valide leur contenu ou leur origine.

L’interférence des systèmes de PNS est classée en deux catégories :

- Le brouillage de signaux est une forme d’attaque par déni de service qui empêche un système cible de recevoir la communication prévue en surchargeant le receveur au moyen d’un signal malveillant, ce qui rend les données de PNS inaccessibles pour la victime.

- La mystification de signaux est une forme de manipulation de données qui trompe un système cible pour qu’il accepte un signal malveillant plutôt que la communication prévue. Ainsi, une utilisatrice ou un utilisateur peut décider, sur la foi de données de localisation erronées, de changer de trajectoire et éventuellement de s’engager dans des zones dangereuses.

On a constaté, au cours des dernières années, une augmentation du nombre de signalements d’incidents d’interférence de PNS qui touchent les transports maritime et aérien civils. Certains incidents signalés découlent probablement des mesures de guerre électronique prises à proximité des zones de conflit, notamment près de l’Ukraine. Toutefois, l’interférence des données de PNS peut aussi servir à cacher ds activités maritimes criminelles ou à soutenir des objectifs géopolitiques étatiquesNotes de bas de page 7. Par exemple, en juillet 2019, le Stena Impero, qui bat pavillon britannique, a été saisi par l’Iran dans le détroit d’Ormuz pour avoir traversé les eaux territoriales iraniennes. Après avoir procédé à une analyse, des chercheuses et chercheurs en sécurité ont avancé que le Stena Impero avait peut-être dévié de sa trajectoire dans les eaux territoriales iraniennes en raison de données de positionnement falsifiées transmises par l’AIS, possiblement pour justifier la saisie du navire par l’IranNotes de bas de page 8.

Alors que le STM poursuit sa numérisation, la menace qui pèse sur la transmission de renseignements exclusifs et de données à des fournisseurs de services tiers s’accroît.

Selon nos estimations, des auteurs de menace utilisant des méthodes moyennement ou grandement sophistiquées passeront par la chaîne d’approvisionnement numérique pour fort probablement tenter d’exploiter des tiers dans le but de voler des données sur le secteur ou d’accéder aux systèmes d’organismes du secteur.

Certaines ententes, comme celles dans le cadre desquelles des fournisseurs ont un accès à distance aux réseaux d’un organisme ou fournissent un produit permettant l’échange constant de données entre des organismes, donnent aux auteurs de cybermenace plus d’occasions de réaliser des compromissions en passant par les fournisseursNotes de bas de page 9. Ces fournisseurs peuvent, par exemple, offrir des services de technologies de l’information, comme des services infonuagiques, de services gérés, de logiciel-service ou de technologie ayant subi une transformation numérique.

La menace émanant des cybercriminelles et cybercriminels

Nous estimons que les cybercriminelles et cybercriminels ayant des motivations financières représentent la cybermenace qui risque le plus probablement de toucher le STM. Nous estimons qu’il est presque certain que les cybercriminelles et cybercriminels continueront à exploiter le transport maritime et ses organismes de soutien en recourant à l’extorsion par rançongiciel et en vendant ou en exploitant des renseignements personnels ou commerciaux exclusifs volés.

Le STM est une cible attrayante pour les cybercriminelles et cybercriminels qui s’adonnent à l’extorsion en raison de son importance économique dans les chaînes d’approvisionnement et de la dépendance de ses clients envers l’ininterruption de l’exploitation maritime. Certains cybercriminels et cybercriminelles ciblent précisément des organismes comme des ports ou des sociétés de transport maritime qui pourraient être disposées à verser d’importantes rançons pour se remettre des perturbations le plus rapidement possible. Toutefois, la plupart du temps, ils sont opportunistes et ne tiennent pas compte de la taille de l’organisme; ils exploitent des dispositifs vulnérables exposés à Internet ou lancent des campagnes d’hameçonnage ou de rafale de mots de passe à grande échelle.Notes de bas de page 10

Les 10 principales menaces de rançongiciel au Canada en 2024 par rang

-

AKIRA

Rançongiciel-service : Oui -

PLAY

Rançongiciel-service : Oui -

MEDUSA

Rançongiciel-service : Oui -

LOCKBIT

Rançongiciel-service : Oui -

BLACK BASTA

Rançongiciel-service : Oui -

RANSOMHUB

Rançongiciel-service : Oui -

CACTUS

Rançongiciel-service : Inconnu -

CL0P

Rançongiciel-service : Non -

HUNTERS INTERNATIONAL

Rrançongiciel-service : Oui -

QILIN

Rançongiciel-service : Oui

Les cybercriminelles et cybercriminels modifient constamment leurs tactiques pour être plus à même d’extorquer les organismes victimes. Les marchés illicites pour les outils et les services de la cybercriminalité réduisent les obstacles à l’entrée pour les activités cybercriminelles, et la prolifération de cyberoutils préfabriqués, comme les variantes de rançongiciel-service (RaaS pour ransomware as a service), augmente les répercussions que les cybercriminelles et cybercriminels peuvent avoir sur leurs victimes, même ceux qui disposent de moyens peu sophistiqués Notes de bas de page 10. Selon le modèle de RaaS, un groupe cybercriminel entretient sa version d’un rançongiciel et la loue à d’autres cybercriminelles et cybercriminels en échange d’une portion des rançons qu’ils reçoivent. On a déterminé qu’au cours de la période allant de janvier à mars 2024, huit des dix variantes de rançongiciel les plus percutantes, tant pour le nombre d’incidents que pour leur gravité, étaient des RaaS Notes de bas de page 10.

Les rançongiciels représentent la menace perturbatrice qui risque le plus probablement de toucher le transport maritime

Nous jugeons que les rançongiciels représentent presque certainement la cybermenace perturbatrice qui risque le plus probablement de toucher le STM.

Les attaques par rançongiciel peuvent causer des perturbations opérationnelles en bloquant l’accès aux systèmes et aux données d’entreprise, en déstabilisant les communications opérationnelles au sein d’organismes ou entre ceux-ci ou en empêchant les opératrices ou opérateurs d’accéder aux systèmes industriels ou de les opérer en toute sécurité. Si les cybercriminelles et cybercriminels utilisent principalement le chiffrement de données ou de dispositif pour extorquer les victimes de rançongiciel, ils se servent aussi souvent d’autres moyens pour inciter les victimes à verser une rançon. Par exemple, ils exfiltrent des dossiers et des données sensibles avant de déployer le rançongiciel et menacent de vendre les informations qu’ils contiennent s’ils ne reçoivent pas de paiementNotes de bas de page 11.

Il y a plusieurs exemples récents d’attaques par rançongiciel qui ont perturbé les opérations de transport maritime. Entre autres, en juillet 2023, une attaque par rançongiciel contre le port de Nagoya, au Japon, a causé l’arrêt complet des opérations liées aux conteneurs pour plusieurs joursNotes de bas de page 12. L’association de transport du port de Nagoya a dévoilé que l’attaque avait été menée avec LockBit 3.0, une des variantes de RaaS les plus communesNotes de bas de page 13.

Des cybercriminelles et cybercriminels ont aussi ciblé des organismes qui offrent des services gérés et des logiciels à des clients du STM et ont ainsi affecté la disponibilité de ces services. Par exemple, en janvier 2023, une attaque par rançongiciel a forcé un fournisseur norvégien de logiciel lié au transport maritime à fermer les serveurs utilisés par son produit de gestion de navireNotes de bas de page 14. L’interruption a touché 70 clients du fournisseur et environ 1000 navires; les clients ne pouvaient accéder qu’aux fonctionnalités hors ligne du logicielNotes de bas de page 15.

Nous sommes d’avis que les cybercriminelles et cybercriminels continueront fort probablement de cibler les organismes qui offrent des services à de nombreux clients du STM afin de maximiser les effets de leurs activités et de pousser les victimes à verser les rançons.

Attaques par rançongiciel de grande ampleur menées contre le secteur du transport maritime

- En juillet 2021, une attaque par rançongiciel contre une entreprise sud-africaine du domaine de la logistique a perturbé les opérations dans les terminaux à conteneurs à Durban, Ngqura, Port Elizabeth et Cape Town. À lui seul, le port de Durban représente environ 60 pour cent du trafic de conteneurs en Afrique du Sud et il était alors réduit à 10 pour cent de sa capacité opérationnelle pendant presque une semaineNotes de bas de page 16.

- En janvier 2022, une attaque par rançongiciel ciblant des organismes pétroliers et gaziers d’Europe a perturbé les opérations de l’infrastructure portuaire de stockage et de transport de produits pétroliers, nuisant ainsi aux chaînes d’approvisionnement pétrolières et gazièresNotes de bas de page 17.

- En mars 2023, une société néerlandaise de transport maritime a été la proie d’une attaque par rançongiciel qui a mené au vol de données sur des contrats commerciaux et de renseignements personnels de l’effectifNotes de bas de page 18.

- En avril 2023, une attaque par rançongiciel contre Fincantieri Marinette Marine, une entreprise américaine de construction navale, a entraîné des retards de production à court terme et la divulgation non autorisée de renseignements personnels de plus de 16 000 personnesNotes de bas de page 19.

Le vol de données soutient d’autres activités cybercriminelles

En plus de frauder directement leurs victimes ou de leur extorquer des rançons, les cybercriminelles et cybercriminels profitent du vol et de l’exploitation de données organisationnelles pour mener d’autres activités de menace contre l’organisme victime, ses partenaires commerciaux et son personnel. Par exemple, si les données volées portent sur les dispositifs et les réseaux d’un organisme, elles peuvent servir à planifier d’autres compromissions, alors que si elles sont liées à son plan d’affaires et ses activités commerciales, elles peuvent être exploitées pour créer des leurres convaincants pour des courriels d’hameçonnage qui seront envoyés à des membres de la clientèle et du personnel. Les données volées peuvent aussi être vendues sur des forums du Web clandestin à d’autres cybercriminelles et cybercriminels, des compétiteurs de la victime ou des auteurs de cybermenace parrainées par des États. À quelques occasions, des cybercriminelles et cybercriminels ont profité de l’accès à un réseau et de données volées pour mener des opérations criminelles, comme le vol de cargo et la contrebandeNotes de bas de page 20.

La menace émanant des auteurs de cybermenace parrainés par des États

En raison de son importance pour les chaînes d’approvisionnement économiques et stratégiques du Canada, le STM est une cible de premier plan des activités de cybermenace parrainées par des États.

Les auteurs de cybermenace parrainés par des États sont capables de mener des activités de menace hautement sophistiquées qui sont difficiles à détecter et à attribuer et qui peuvent être persistantes dans les environnements compromis pendant des années avant d’être déceléesNotes de bas de page 21. Certains d’entre eux, à la solde de la République populaire de Chine (RPC), de la Russie ou de l’Iran entre autres, ont régulièrement ciblé le STM pour se livrer à de l’espionnage, pour intimider des adversaires ou faire une démonstration de force ou encore pour perturber les chaînes d’approvisionnement commerciales et militaires ennemies.

L’espionnage pour procurer un avantage commercial stratégique

Selon nos constatations, les auteurs de cybermenace parrainés par des États continueront fort probablement à cibler le STM du Canada et ses organismes de soutien pour mettre la main sur des données logistiques et opérationnelles qui peuvent procurer un avantage économique ainsi que pour voler de la propriété intellectuelle qui peut appuyer des priorités étatiques commerciales, militaires et de renseignement.

Les États étrangers peuvent exploiter les données logistiques et opérationnelles du STM, y compris celles sur le transport de biens et de personnes, les plans d’expansion des activités et d’autres types de renseignements exclusifs. Ces données peuvent procurer un avantage concurrentiel à des industries étrangères ou être exploitées pour obtenir un avantage économique ou diplomatique sur le Canada dans des relations bilatérales, comme des négociations commercialesNotes de bas de page 22. Les cibles probables de ces activités d’espionnage industriel étatiques : les administrations portuaires, les opérateurs de terminal portuaire, les lignes maritimes, les services de réglementation et les entités qui se livrent à l’échange, au stockage ou à l’analyse de données sur le transport maritime, entre autres.

Des États étrangers peuvent profiter directement de la propriété intellectuelle et des données de recherche volées des secteurs canadiens robustes de la construction navale, de la recherche océanographique et de la base d’innovation, dans le but d’améliorer l’efficacité et la concurrentialité de leurs industries. Ils peuvent aussi vendre ces données à des tiers et engranger les gains financiers que les organismes canadiens auraient réalisés en commercialisant leur propriété intellectuelle. Les auteurs parrainés par des États ont démontré un intérêt particulier pour la propriété intellectuelle et les données de recherche ayant un double usage militaire ou qui pourrait servir autrement les intérêts des États, même si la recherche n’avait pas explicitement une visée de nature militaire. Cela comprend entre autres la recherche sur l’utilisation de drones dans l’exploitation maritime, l’amélioration des capacités de navigation dans des conditions polaires ou la mesure et la prévision des changements environnementaux dans l’Arctique. Les cibles probables de l’espionnage étatique contre la propriété intellectuelle comprennent les entreprises de construction navale, les centres de recherche et d’innovation et le milieu de la recherche universitaire.

Exemples d’activités parrainées par des États et menées contre le secteur du transport maritime

- En janvier et février 2018, des auteurs de menace de la RPC ont volé des données d’une entité embauchée par les forces navales des États-Unis en lien avec les sous-marins et la guerre sous-marineNotes de bas de page 23.

- En mars 2019, des chercheuses et chercheurs en sécurité ont signalé que des auteurs de menace parrainés par la RPC ont ciblé plus de 20 universités dans le monde dans le but de voler des données de recherche maritime ayant une application militaireNotes de bas de page 24.

- En mars 2023, des chercheuses et chercheurs en sécurité ont attribué un maliciel ayant affecté plusieurs entreprises européennes de cargo commercial à Mustang Panda, un groupe de menace persistante avancée (MPA) de la RPCNotes de bas de page 25.

La préparation en vue du possible déploiement de cybermoyens perturbateurs ou destructeurs

Nous croyons que les auteurs de cybermenace parrainés par des États considèrent le STM comme une cible stratégique aux fins de perturbation ou de destructionNotes de bas de page 26.

Toutefois, nous estimons que ces auteurs de menace ne perturberaient ou n’endommageraient intentionnellement l’infrastructure de transport maritime qu’en période de crise ou de conflit entre États. Les activités de cybermenace perturbatrices ou destructrices menées contre le STM par des auteurs parrainés par des États peuvent servir à intimider ou à démoraliser le public, à nuire aux chaînes d’approvisionnement économiques et stratégiques ou encore à endommager ou à détruire l’infrastructure de transport maritime. Des auteurs de cybermenace parrainés par des États se préparent à ce type d’activités en trouvant des systèmes de TO connectés à Internet ou des réseaux de TI à partir desquels ils peuvent se déplacer latéralement vers les systèmes de TO, et en obtenant des accès à ces systèmes ou réseaux. Une fois entrés dans le réseau ciblé, ils recueillent de l’information sur les biens faisant partie du réseau afin de trouver des activités perturbatrices ou destructrices possibles. Les cibles probables de telles activités de préparation comprennent la TO et l’infrastructure connectées des grands ports du Canada et les goulots d’étranglement de la chaîne d’approvisionnement, surtout ceux qui pourraient toucher la mobilisation militaireNotes de bas de page 27.

Nous croyons que les auteurs de cybermenace parrainés par des États améliorent presque certainement leurs capacités à perturber ou à détruire des infrastructures essentielles adverses en se livrant à des activités de reconnaissance active, entre autres en s’introduisant dans un réseau, en concevant des outils et des techniques perturbatrices et en conservant leur accès à des cibles et à des systèmes d’intérêt.

Le 7 février 2024, le Centre pour la cybersécurité et des partenaires étrangers ont publié un bulletin conjoint sur le fait que des auteurs de cybermenace parrainés par la RPC, Volt Typhoon, ont compromis des infrastructures essentielles des États-Unis, dont le STM, et ont conservé cet accèsNotes de bas de page 28. Le bulletin avance, avec une probabilité presque certaine, que l’objectif des activités de Volt Typhoon était de préparer les cybercapacités qui permettraient, en cas de conflit, la perturbation des fonctions de TO dans nombre de secteurs des infrastructures essentielles. Des partenaires du secteur privé ont signalé des activités de Volt Typhoon dès mai 2023. Les secteurs ciblés comprenaient, entre autres, ceux de la manufacture, du gouvernement et du transport maritimeNotes de bas de page 29.

Nous estimons que la menace directe que les auteurs de menace parrainés par la RPC représentent pour les infrastructures essentielles canadiennes est probablement inférieure à celle qui pèse sur les infrastructures américaines. Toutefois, compte tenu des liens entre les économies canadiennes et américaines, des activités malveillantes contre les infrastructures des États-Unis affecteraient probablement le Canada. Par exemple, advenant la perturbation des activités dans des ports américains, les cargaisons pourraient être redirigées vers des ports canadiens, ce qui aurait pour effet de les surcharger et ainsi de compromettre la chaîne d’approvisionnement.

Propriété étrangère

Nous croyons que des auteurs de cybermenace parrainés par des États vont probablement tenter d’exploiter les liens de propriété étrangère pour voler des données organisationnelles ou pour avoir accès aux réseaux d’organismes canadiens de transport maritime.

Certains États, comme la RPC et la Russie, peuvent prendre des mesures juridiques pour contraindre des membres de leur industrie à collaborer avec leurs services de renseignement nationauxNotes de bas de page 30. Ainsi, ces États pourraient profiter des fournisseurs étrangers de service numérique pour accéder aux données ou aux réseaux de clients canadiens ou pour les priver de services et ainsi perturber leurs opérationsNotes de bas de page 31.

La menace émanant des auteurs de cybermenace non étatiques

Selon nos observations, les auteurs de cybermenace non étatiques continueront fort probablement de cibler le STM du Canada en lien avec des événements et des conflits internationaux, principalement au moyen d’attaques par déni de service distribué (DDoS pour Distributed Denial of Service) et de défiguration de site Web.

Les auteurs non étatiques qui sont motivés par une idéologie, parfois appelés hacktivistes, sont de plus en plus présents dans le contexte de la cybermenace. En 2023, des auteurs pro-russes non étatiques étaient responsables de deux campagnes d’attaque par DDoS à grande échelle menées contre le Canada et visant à miner le soutien du pays pour l’Ukraine. Ces attaques par DDoS ont surtout touché les sites Web publics d’organismes gouvernementaux et privés de partout au pays, dont certaines faisaient partie du STM ou étaient liées à plusieurs ports du CanadaNotes de bas de page 32. Toutefois, des attaques par DDoS lancées par des auteurs pro-russes non étatiques en septembre 2023 ont eu des effets plus perturbateurs dans les aéroports étant donné que les comptoirs d’enregistrement avaient perdu toute connectivité, ce qui a entraîné des retards.Notes de bas de page 33

Initiation aux méthodes d’attaque par DDoS

Les attaques par DDoS basées sur le volume restreignent l’accès à un système cible, souvent un site Web public, en inondant le serveur de requêtes pour qu’il ne puisse plus y répondre. Pour mener ce genre d’attaque, il faut souvent que le pirate contrôle de nombreux systèmes, fréquemment au moyen d’un réseau zombie, pour générer suffisamment de trafic et affaiblir le système cible.

Les attaques par DDoS lentes génèrent des requêtes moins nombreuses, mais plus complexes pour accaparer les ressources d’un serveur et empêcher les utilisatrices et utilisateurs légitimes d’y accéder. Il n’est pas toujours évident de distinguer le trafic de ces attaques du trafic légitime; elles sont donc difficiles à détecter et à atténuer.

Les attaques par DDoS contre un bloc d’adresses IP ciblent la plage d’adresses IP d’un organisme visé plutôt que de s’en prendre à un seul serveur. En procédant ainsi, les pirates peuvent toucher tous les dispositifs d’une cible qui sont connectés à Internet, dont les dispositifs passerelles, les applications Web publiques et les interfaces Web des systèmes de TO.

Certains auteurs non étatiques ont tenté de maximiser les effets perturbateurs de leurs attaques par DDoS en s’en prenant à l’infrastructure des TI exposée à Internet. En procédant ainsi, ils risquent davantage de toucher accidentellement d’autres systèmes et services exposés à Internet, entre autres les appareils périphériques connectés, les logiciels d’application Web, comme les systèmes de gestion de l’information portuaire, et les interfaces Web des systèmes industriels connectés.

En mai 2024, le Centre pour la cybersécurité et ses partenaires ont émis un bulletin conjoint servant de mise en garde contre des auteurs pro-russes non étatiques qui ciblaient des systèmes industriels exposés à Internet. Ces pirates se servaient d’outils de balayage publics pour repérer leurs cibles, c’est-à-dire des systèmes exposés à Internet vulnérables en raison de leur configuration, par exemple qui recourent à des mots de passe faibles ou par défaut ou qui ne sont pas protégés par l’authentification multifacteurNotes de bas de page 34.

Selon nous, il est très probable que les auteurs de menace non étatiques continuent d’améliorer leur capacité à perturber des systèmes industriels exposés à Internet, et il est probable qu’ils tenteront de perturber des systèmes industriels exposés à Internet au Canada.

Il convient de noter que les auteurs de cybermenace non étatiques n’ont pas nécessairement les connaissances requises pour reconnaître et comprendre le système qu’ils ont compromis, peuvent exagérer les allégations d’effets néfastes et même inventer de toutes pièces les allégations de compromission ou de perturbation de TO exposée à Internet. Les allégations fausses ou exagérées peuvent servir à forger la réputation des groupes en cause et tout de même avoir un effet perturbateur en semant la peur et en effritant la confiance dans le système.

Perspective

La cybersécurité du STM du Canada est essentielle pour assurer la sécurité nationale et économique du pays. Compte tenu de son importance économique et stratégique pour le Canada, le STM est une cible attrayante pour les auteurs de cybermenace ayant des motivations financières, idéologiques ou perturbatrices. Plus le secteur continue de numériser ses opérations et donc de s’exposer davantage aux menaces, plus les auteurs de cybermenace auront d’occasions de compromettre les organismes liés au transport maritime et trouveront de nouvelles façons de maximiser les effets perturbateurs ou destructeurs de leurs activités. La menace est exacerbée par la nature complexe et interconnectée du secteur : la perturbation d’organismes ou de systèmes clés du STM risque d’avoir des effets à grande échelle sur la sécurité et la continuité des opérations de transport maritime.

Un grand nombre de cybermenaces peuvent être atténuées grâce à la sensibilisation et à l’adoption de pratiques exemplaires en matière de sécurité et de continuité des activités. Le Centre pour la cybersécurité recommande à tous les propriétaires de réseaux des infrastructures essentielles de prendre les mesures nécessaires pour protéger leurs systèmes contre les cybermenaces décrites dans la présente évaluation.

Consultez les ressources en ligne suivantes pour obtenir de l’information supplémentaire ainsi que des avis et conseils utiles.

Information générale sur la cybermenace

- Introduction à l'environnement de cybermenaces

- Évaluation des cybermenaces nationales

- Protéger votre organisation contre les maliciels (ITSAP.00.057)

- Considérations en matière de sécurité pour les infrastructures essentielles (ITSAP.10.100)

- Les outils de sécurité préventive (ITSAP.00.058)

- Défense contre les menaces d’exfiltration de données (ITSM.40.110)

Numérisation et TO connectée

- Bulletin sur les cybermenaces : Les cybermenaces visant les technologies opérationnelles

- Protéger vos technologies opérationnelles (ITSAP.00.051)

- Exigences de base en matière de sécurité pour les zones de sécurité de réseau (Version 2.0) - ITSP.80.022

- Établissement des zones de sécurité dans un réseau – Considérations de conception relatives au positionnement des services dans les zones (ITSG-38)

- Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l’information (ITSM.10.089)

- Télécommunications par satellite (ITSAP.80.029)

Chaîne d’approvisionnement et menaces pour les fournisseurs

- La cybermenace provenant des chaînes d’approvisionnement

- Menaces à la chaîne d’approvisionnement et espionnage industriel

- La cybersécurité et la chaîne d’approvisionnement : évaluation des risques (ITSAP.10.070)

- Protéger votre organisation contre les menaces de la chaîne d’approvisionnement des logiciels (ITSM.10.071)

- Cybersécurité de la chaîne d’approvisionnement pour les petites et moyennes organisations (ITSAP.00.070)

Cybercriminalité

- Évaluation des menaces de base : Cybercriminalité

- Page d’aperçu sur les rançongiciels

- Rançongiciels : comment les prévenir et s’en remettre (ITSAP.00.099)

- Guide sur les rançongiciels (ITSM.00.099)

Cybermenaces parrainées par des États

- Bulletin sur les cybermenaces : Le CCC exhorte les exploitants des infrastructures essentielles du Canada à prendre conscience des activités de cybermenace connues qui sont parrainées par la Russie et à prendre des mesures d’atténuation contre celles-ci

- Bulletin de cybersécurité conjoint sur les cybermenaces criminelles et parrainées par la Russie qui planent sur les infrastructures essentielles

- Cyberbulletin : Le Centre pour la cybersécurité invite les Canadiennes et Canadiens à s’informer et à se protéger contre les activités de cybermenace de la RPC

Attaques par DDoS