À propos du présent document

L’évaluation a pour but d’informer les professionnelles et professionnels de la cybersécurité, ainsi que le grand public, au sujet de la menace que pose la cybercriminalité mondiale envers le Canada et sa population. La présente évaluation tient compte des balbutiements de la cybercriminalité, du développement des plus importantes tactiques, techniques et procédures (TTP) en cybercriminalité, de même que de la nature actuelle (au moment de la rédaction) de la menace mondiale de cybercriminalité et ses répercussions sur le Canada.

Méthodologie et fondement de l’évaluation

Les principaux jugements dans cette évaluation reposent sur des rapports provenant de diverses sources classifiées et non classifiées. Les avis sont fondés sur les connaissances et l’expertise du Centre canadien pour la cybersécurité (Centre pour la cybersécurité) en matière de cybersécurité et sont appuyés par les informations de la Gendarmerie royale du Canada (GRC).

Le rôle que joue le Centre pour la cybersécurité dans la protection des systèmes d’information du gouvernement du Canada lui confère une perspective unique des tendances observées dans un contexte de cybermenace, ce qui a contribué à la présente évaluation. Il obtient, grâce au volet du mandat du Centre de la sécurité des télécommunications (CST) touchant le renseignement étranger, de l’information précieuse sur le comportement des adversaires dans le cyberespace. Bien que le Centre pour la cybersécurité soit toujours tenu de protéger les sources et méthodes classifiées, il fournira au lectorat, dans la mesure du possible, les justifications qui ont motivé ses avis.

Les avis du Centre pour la cybersécurité sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude de différentes explications, l’atténuation des biais et l’usage d’un langage probabiliste. On emploiera les termes « on estime que » ou « selon nos observations » pour communiquer les évaluations analytiques. On utilisera des qualificatifs comme « possiblement », « probable » et « très probable » pour exprimer les probabilités.

Les évaluations et les analyses contenues dans le présent rapport sont fondées sur les renseignements disponibles en date du 12 janvier 2023.

Table des matières

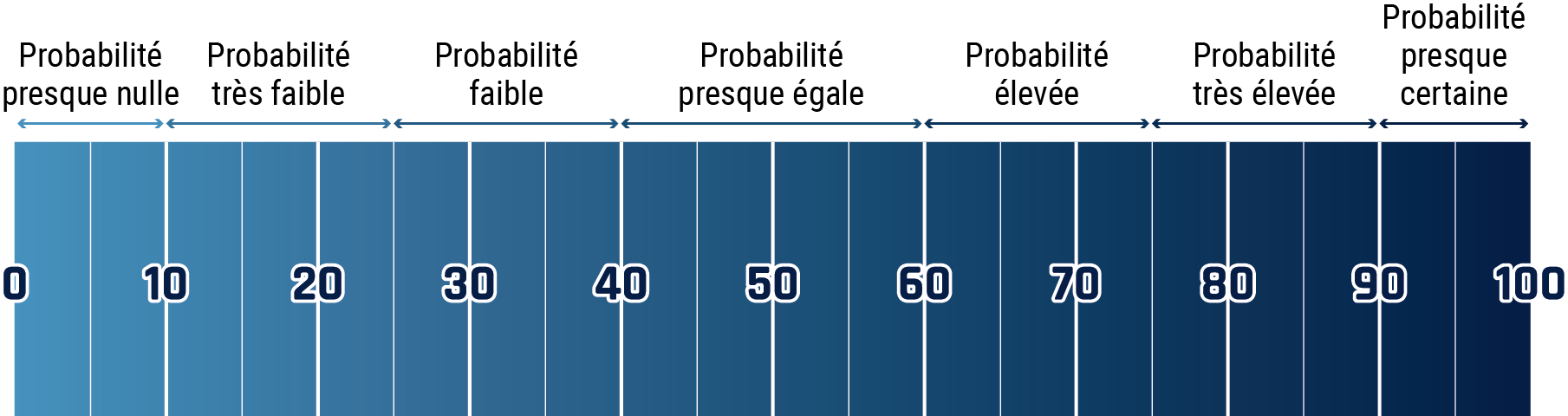

Lexique des estimations

Le graphique ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des avis antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- 1 à 9 % Probabilité presque nulle

- 10 à 24 % Probabilité très faible

- 25 à 39 % Probabilité faible

- 40 à 59 % Probabilité presque égale

- 60 à 74 % Probabilité élevée

- 75 à 89 % Probabilité très élevée

- 90 à 99 % Probabilité presque certaine

Principaux avis

- Les rançongiciels sont presque assurément la forme la plus perturbatrice de cybercriminalité à laquelle est confronté le Canada, puisqu’ils sont très répandus et peuvent avoir une grande incidence sur la capacité d’une organisation de fonctionner.

- La cybercriminalité organisée constituera très probablement une menace pour la sécurité nationale et la prospérité économique du Canada au cours des deux prochaines années. Les groupes du cybercrime organisé peuvent infliger des coûts financiers considérables à leurs victimes. Ces groupes disposent souvent de fonctions de planification et de soutien en plus de capacités techniques spécialisées, notamment en ce qui concerne le développement de maliciels sur mesure.

- Les cybercriminelles et cybercriminels motivés par l’appât du gain continueront presque certainement de cibler les organisations attrayantes dans les secteurs des infrastructures essentielles au Canada et partout dans le monde, au cours des deux prochaines années.

- La Russie et, dans une moindre mesure, l’Iran agissent très probablement comme des havres pour la cybercriminalité à partir desquels les cybercriminelles et cybercriminels peuvent mener des activités contre des cibles occidentales.

- Il est presque certain que les services de renseignement et les organismes d’application de la loi russes entretiennent des relations avec des cybercriminelles et cybercriminels et leur permettent de mener leurs activités avec une impunité quasi totale, à condition qu’ils dirigent leurs attaques sur des cibles à l’extérieur de la Communauté des États indépendants (CEI). La CEI comprend actuellement la Russie, le Bélarus, la Moldavie, l’Arménie, l’Azerbaïdjan, le Kirghizistan, le Kazakhstan, le Tadjikistan et l’Ouzbékistan.

Vue d’ensemble

La présente évaluation porte sur la menace stratégique que le marché mondial de la cybercriminalité fait peser sur le Canada. Le marché mondial de la cybercriminalité est un écosystème connecté en constante évolution. Il est constitué de cybercriminels motivés par les profits qui mettent à contribution différentes TTP, et qui évoluent dans des réseaux régionaux partout dans le monde. La présente évaluation tient compte des débuts de la cybercriminalité, du développement des TTP de cybercriminalité les plus importantes et de la nature actuelle (au moment de la rédaction) de la menace mondiale que représente la cybercriminalité de même que de ses répercussions pour le Canada.

Aux fins de la présente évaluation des menaces de base, la cybercriminalité désigne « une activité criminelle qui cible un ordinateur, un réseau informatique ou un dispositif en réseau à des fins lucratives ». Cette définition, plus détaillée, est préférée à celle adoptée par la GRC qui va comme suit : « tout crime commis principalement à l’aide d’Internet et des technologies de l’information ». On estime que les personnes qui entreprennent des activités de cette catégorie de cybercriminalité sont sans doute principalement motivées par le gain financier, peu importe l’emplacement géographique. Les cybercriminelles et cybercriminels ont recours à des moyens plus ou moins sophistiqués, mais ils sont, pour la plupart, opportunistes en ce qui a trait à leurs cibles et cherchent à faire le plus de victimes possibles grâce à des tactiques courantes de ciblage à l’aveuglette (spray-and-pray) telles que l’hameçonnage, le piratage psychologique et les trousses d’exploits. Cependant, certains ont également intégré des méthodes d’attaque ciblée sophistiquées à leur arsenal.

On estime que la cybercriminalité organisée constituera très probablement une menace pour la sécurité nationale et la prospérité économique du Canada au cours des deux prochaines années. Les groupes disposent souvent de fonctions de planification et de soutien en plus de capacités techniques spécialisées, comme le développement de maliciels sur mesure.

Certaines formes de cybercriminalité, en particulier les rançongiciels, affectent les victimes sur les plans financier et physique. À titre d’exemple, certains hôpitaux victimes de cybercriminalité ont indiqué que les incidents ont nui à la prestation de soins, ce qui a prolongé le séjour des patientes et patients à l’hôpital, retardé des examens ou des interventions médicales, entraîné des complications à la suite d’interventions médicales et, dans certains cas, augmenté le taux de mortalité.Notes de bas de page 1

La cybercriminalité peut perturber la distribution des biens et des services essentiels en raison de ses répercussions sur les organisations constituant une chaîne d’approvisionnement industrielle. Par exemple, en mai 2021, une attaque par rançongiciel contre Colonial Pipeline a entraîné la fermeture des plus grands pipelines de carburant aux États-Unis, ce qui a entraîné une flambée des prix et des pénuries de carburant pour des millions de personnes au pays.Notes de bas de page 2

Les cybercriminelles et cybercriminels changent continuellement leurs tactiques afin d’atteindre leur objectif principal de maximiser les profits. L’agrandissement de la surface d’attaque a entraîné la complexification de la cybercriminalité, qui est passée du vol en ligne et de la fraude par carte de crédit à des méthodes d’extorsion plus élaborée. La nature de plus en plus interconnectée de l’économie mondiale moderne et la dépendance croissante des victimes à l’égard de la technologie offrent un nombre croissant de possibilités aux cybercriminelles et cybercriminels.

Aperçu des débuts de la cybercriminalité

La naissance de la cybercriminalité motivée par le profit

Les années 1990 ont marqué le début d’une révolution technique : les ordinateurs domestiques et l’accès à Internet sont devenus monnaie courante et les humains du monde entier étaient plus connectés que jamais. La numérisation des données personnelles et du commerce dans les années 1990 ont créé de nouvelles possibilités de prospérité financière, tant licites qu’illicites, contribuant à l’émergence de la cybercriminalité motivée par le profit dans divers pays, dont les États-Unis, la Russie et la République populaire de Chine (RPC).Notes de bas de page 3 En fait, chaque emplacement géographique a produit son propre type de cybercriminalité. La communauté nord-américaine de la cybercriminalité est plus ouverte et accessible tant aux cybercriminelles et cybercriminels qu’aux agentes et agents d’application de la loi, tandis que la communauté russophone est plus fermée. Par exemple, les forums russes sont généralement plus fermés, l’accès à ceux-ci étant assujetti à un processus de vérification.Notes de bas de page 4

L’éclosion des forums et des places de marché

À ses débuts, la cybercriminalité était une industrie récréative en grande partie informelle.Notes de bas de page 3 Au tournant du millénaire sont apparus les forums en ligne qui facilitaient l’échange d’information et faisaient office de marchés. C’est à ce moment qu’a pris naissance le marché réel de la cybercriminalité et l’industrie de plus en plus professionnelle qui s’est ensuivie.

Aujourd’hui, les cybercriminelles et cybercriminels utilisent des forums hautement spécialisés et élaborés, ou des places de marché du Web clandestin (voir l’encadré), pour obtenir des conseils et discuter des dernières TTP. Les fournisseurs offrent aussi couramment l’accès à des systèmes internes, à des comptes de sites Web, à des bases de données, à des justificatifs d’identité, à des outils, à des maliciels, à des détails relatifs aux cartes de crédit et à des trousses d’exploit.Notes de bas de page 5

Certains forums portent spécifiquement sur divers aspects de la cybercriminalité. À titre d’exemple, des forums sont axés sur les aspects techniques de la cybercriminalité, tels que les maliciels et les réseaux de zombies. D’autres mettent l’accent surtout sur le piratage et les vulnérabilités du jour zéro. D’autres encore soutiennent la fraude au clic et le pollupostage. Certains forums sont utilisés pour le commerce, tandis que d’autres sont employés pour tenir des discussions. Les sites destinés aux généralistes proposent un large éventail de sous-forums sur différents sujets, tandis que les forums à l’intention des spécialistes mettent l’accent sur des thèmes clés, comme les pourriels.

En plus d’avoir été développés pour traiter d’un sujet précis, certains forums visent les utilisatrices et utilisateurs qui parlent une langue précise. Les cybercriminelles et cybercriminels mènent leurs activités dans de nombreuses langues, mais il convient de noter que les forums russophonesNotes de bas de page i sont les plus importants sur le marché mondial, sur un pied d’égalité avec les forums anglophones.Notes de bas de page 3 On peut comparer ces forums aux salles de machines techniques de la cybercriminalité mondiale, accueillant des pirates informatiques, des programmeurs et leurs représentants. Une des caractéristiques principales de ces forums est le fait qu’ils offrent un « espace sûr » pour discuter, échanger de l’information et coordonner les attaques.

Web clandestin, Web profond et plus encore

Le Web clandestin est un segment non indexé d’Internet qui n’est accessible qu’au moyen de logiciels spécialisés ou de mandataires réseau tels que Tor. En raison de sa nature axée sur l’anonymat et la confidentialité, le Web clandestin facilite un écosystème complexe de cybercriminalité et de commerce de biens et de services illicites.

En parallèle au Web clandestin se trouve le Web profond, qui est composé de sites Web et de contenu qui ne sont pas indexés par les moteurs de recherche. Les plateformes de messagerie instantanée jouent un rôle de plus en plus essentiel pour faciliter l’accès à cette information illicite.

Les forums de discussion pseudo-anonymes et les places de marché de fournisseurs hébergés sur le Web clandestin et profond, ainsi que les canaux Telegram privés et publics, fournissent des plateformes supplémentaires par lesquelles les cybercriminelles et cybercriminels communiquent et font circuler des données sensibles et des justificatifs d'identité volés.

Développement de TTP motivé par le profit

La nature lucrative de la cybercriminalité est à l’origine du développement historique du marché mondial de la cybercriminalité. C’est également l’appât du gain qui a influencé le développement des TTP en matière de cybercriminalité jusqu’ici. Les cybercriminelles et cybercriminels motivés par le gain financier ont toujours choisi leurs cibles et déployé des outils dans le but de maximiser leurs profits dans leur niveau de risque évalué. Les TTP varient notamment de l’hameçonnage de justificatifs d’identité et du vol d’argent directement des clients, au déploiement de rançongiciel sur de vastes réseaux et à l’extorsion de profits à de grandes organisations.

L’évolution de l’hameçonnage

Le terme « hameçonnage » a été utilisé officiellement pour la première fois en 1996 par un groupe de pirates informatiques qui se faisaient passer pour des membres du personnel d’America Online, un fournisseur de services en ligne populaire à cette époque. Ils ont utilisé la messagerie instantanée et le courriel pour voler les mots de passe des utilisateurs et accéder à leurs comptes. Au début des années 2000, les hameçonneuses et hameçonneurs se sont tournés vers les systèmes de paiement en ligne. Par exemple, en 2003, ils ont commencé à enregistrer des noms de domaine qui variaient légèrement des sites de commerce légitimes, comme eBay et PayPal. Ils envoyaient ensuite des courriels en masse demandant aux clients de consulter le site Web, d’entrer leur mot de passe et de mettre à jour leur numéro de carte de crédit ainsi que d’autres renseignements d’identification.

Quand les réseaux sociaux ont pris de l’ampleur, les auteures et auteurs d’attaques par hameçonnage se sont mis à recueillir des données personnelles afin de mieux adapter les messages en fonction des destinataires et de mieux les duper. Ce phénomène a donné lieu au harponnage, attaque où les auteures et auteurs de menace envoient des messages adaptés à des groupes de destinataires soigneusement sélectionnés afin d’augmenter leurs chances de succès. La flambée des réseaux sociaux a également engendré la chasse à la baleine, un type d’attaque par harponnage très ciblé qui vise les membres de direction ou d’autres destinataires de grande notoriété disposant d’autorisations et d’accès privilégiés. Ces deux techniques sont très fructueuses et couramment employées par les cybercriminelles et cybercriminels parraînés par des États.

Tout au long de la pandémie, les cybercriminelles et cybercriminels ont utilisé du contenu lié à la COVID-19 dans le cadre de campagnes d’hameçonnage pour inciter les victimes à cliquer sur des pièces jointes et des liens malveillants. Ceux-ci servaient à distribuer des maliciels de vol d’information et, dans une moindre mesure, des rançongiciels sur des ordinateurs personnels et des appareils mobilesNotes de bas de page 6. Les cybercriminelles et cybercriminels ont également utilisé des événements importants, comme des élections et l’invasion de l’Ukraine par la Russie, comme leurre dans des campagnes d’hameçonnage et de malicielNotes de bas de page 7. À l’heure actuelle, les courriels d’hameçonnage servent souvent de point d’accès initial pour les attaques par rançongiciel.

Leurres d’hameçonnage

Les personnes qui s’adonnent à la cybercriminalité et à la fraude utilisent des tactiques pour inciter les victimes à fournir des renseignements personnels. Ces tactiques peuvent être appelées « leurres d’hameçonnage » ou « appâts ». Les leurres d’hameçonnage courants sont liés à des événements d’actualité (par exemple, les campagnes d’aide pour l’Ukraine, la COVID-19) ou font croire que les messages proviennent d’entités fiables pour inciter les victimes à cliquer sur un lien d’hameçonnage et partager des renseignements personnels ou à télécharger une pièce jointe malveillante.

D’après les signalements de fraudes par les victimes au Centre antifraude du Canada (CAFC) (1er janvier 2022 – 1er janvier 2023), voici les secteurs et les entités les plus utilisés à ces fins.Notes de bas de page 8

Les cinq secteurs les plus utilisés aux fins d’hameçonnage

- Autorités fédérales, provinciales et municipales

- Services de livraison

- Vente au détail

- Santé

- Finances

Les cinq organismes les plus utilisés aux fins d’hameçonnage

- Agence du revenu du Canada (ARC)

- Postes Canada

- Amazon

- UPS

- Netflix

Activation des chevaux de Troie bancaires

Un cheval de Troie est un type de logiciel malveillant qui tente d’échapper à la surveillance en se faisant passer pour un logiciel légitime. Les chevaux de Troie sont souvent conçus pour voler les renseignements sensibles (comme des justificatifs d’ouverture de session, des numéros de compte, des renseignements financiers, de l’information sur des cartes de crédit, etc.) des utilisateurs. Les chevaux de Troie bancaires diffèrent des chevaux de Troie ordinaires, car ils sont créés dans le but exprès de voler des renseignements confidentiels associés aux comptes bancaires des victimes et aux services de paiement en ligne. Ils sont sophistiqués et emploient des techniques d’infection du navigateurNotes de bas de page ii telles que des mécanismes de redirection ou d’injection Web.Notes de bas de page 9

La plupart des institutions financières offrant déjà des services bancaires en ligne à l’aube de l’an 2000, les cybercriminelles et cybercriminels n’ont pas tardé à trouver des façons d’exploiter cette nouvelle zone d’attaque à l’aide de maliciels. Les cybercriminels se sont rendu compte qu’il était plus facile de cibler les clients, en particulier les justificatifs d'identité, que de s’attaquer directement aux systèmes financiers, ce qui a motivé la conception des premiers chevaux de Troie bancaires.Notes de bas de page 10

Figure 1 : Outils de cybermenace

Réseau de zombies

Réseau d’ordinateurs forcés d’exécuter ensemble la commande d’un utilisateur distant non autorisé. Ce réseau d’ordinateurs compromis sert à attaquer d’autres systèmes.

Outils légitimes convertis

Outils légitimes destinés aux spécialistes de la cybersécurité afin de cerner les vulnérabilités informatiques. Ces mêmes outils peuvent être utilisés à des fins criminelles.

Trousse d’exploit

Type de boîte à outils utilisée par les cybercriminelles et cybercriminels pour attaquer les vulnérabilités des systèmes afin de distribuer des maliciels ou d’effectuer d’autres activités malveillantes. Les trousses d’exploit contiennent des exploits qui peuvent cibler des logiciels couramment installés.

Maliciel

Logiciel malveillant qui permet à une personne d’effectuer des tâches non autorisées sur un ordinateur. Il existe de nombreuses catégories de maliciels, notamment les virus, les logiciels espions, les enregistreurs de frappe et les rançongiciels.

Infections par maliciel générique : les précurseurs des attaques par rançongiciel

Les maliciels comme Emotet et Trickbot, qui étaient initialement utilisés comme chevaux de Troie bancaires, se sont transformés en outils d’accès initial pour les activités de suivi, comme le déploiement de rançongiciels (voir la figure 2). Les cybercriminelles et cybercriminels spécialisés, appelés courtiers d’accès initial, compromettent les victimes en utilisant des maliciels de première étape. Après avoir obtenu l’accès aux systèmes ou aux réseaux, ils vendent ces accès à des opérateurs de rançongiciel qui procèdent ensuite à des activités de vol et de chiffrement de données.

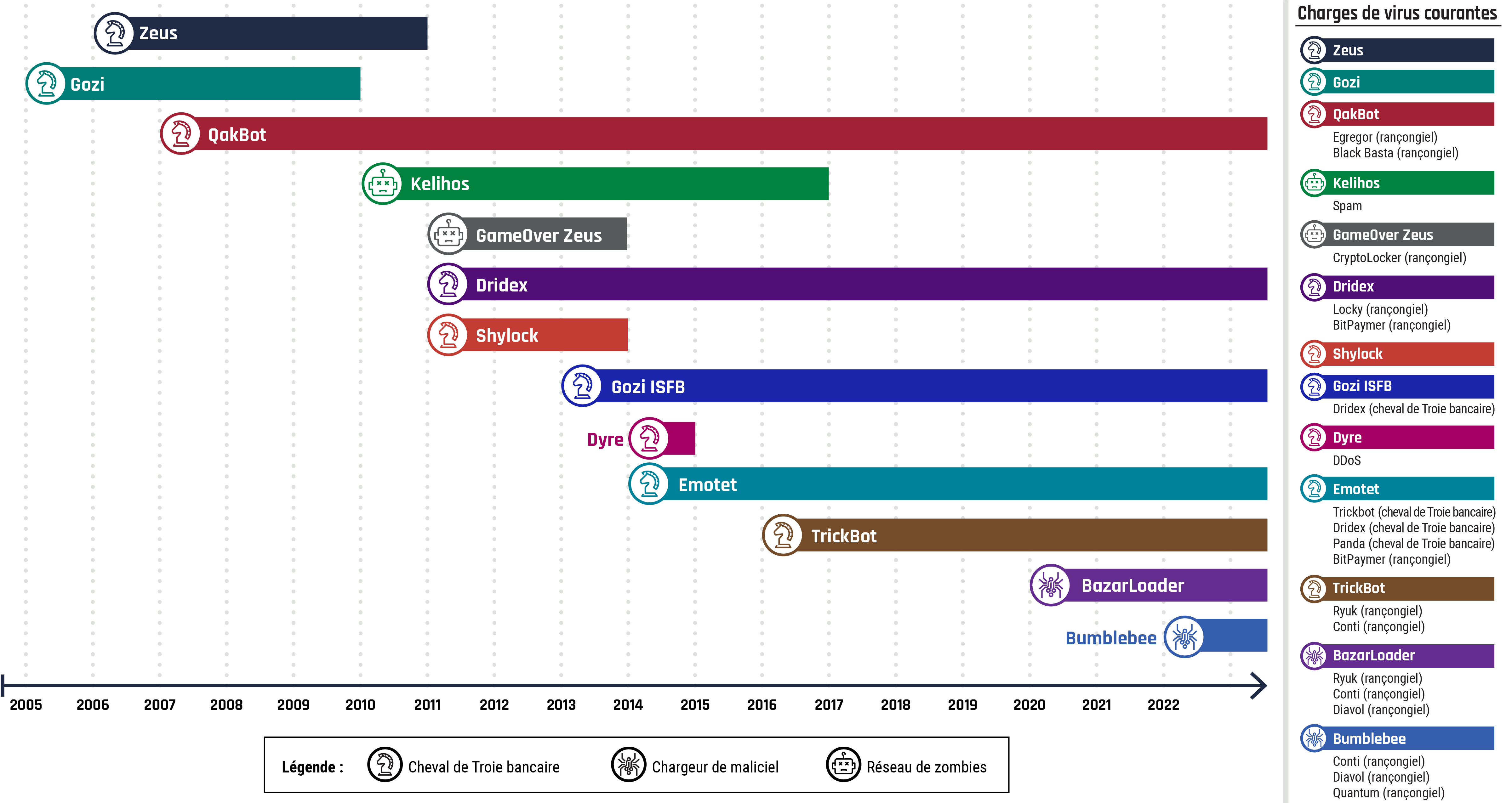

Figure 2 : Chronologie des robots et des chevaux de Troie bancaires

Description détaillée - Chronologie des robots et des chevaux de Troie bancaires

Une chronologie illustrant l'utilisation et l'évolution de certains chevaux de Troie bancaires (Zeus, Gozi, QakBot, Gozi ISFB, Dyre, Emotet et Trickbot), de chargeurs de maliciels (BazartLoader et Bumblebee) et de réseaux de zombies (Kelihos et GameOver Zeus) de 2005 à 2022.

Bien que la version originale de Zeus ait été en grande partie neutralisée par les logiciels antivirus, son code source est accessible publiquement depuis 2011 et quelques variants ont été développés, y compris GameOver Zeus, Dridex et Shylock.

Gozi, aussi appelé Ursnif, est l’un des tout premiers chevaux de Troie bancaires. En 2010, puis à nouveau en 2015, le code source de Gozi a été fuité, ce qui a occasionné la création de plusieurs versions différentes du maliciel. Alors que la portée de nombreux autres chevaux de Troie bancaires s’est élargie, Gozi continue de cibler principalement les institutions financières.

Emotet est souvent associé à d’autres chevaux de Troie bancaires, notamment Dridex et Trickbot, et les opérateurs de rançongiciel l’utilisent aussi pour obtenir un accès initial. Malgré l’interruption coordonnée de son infrastructure par des organes de maintien de l’ordre internationaux en janvier 2021, Emotet a refait surface à travers le monde en novembre 2022 dans des pourriels malveillants.

Ce virage est représentatif d’une transformation à plus grande échelle qui touche l’ensemble du marché mondial de la cybercriminalité. Certains cybercriminels choisissent de délaisser les cyberattaques de vol de données en masse, qui continuent de toucher les cibles dépourvues de mesures de défense solides, en faveur d’activités sophistiquées et de longue haleine.

La montée du rançongiciel

Bien que la preuve de concept des rançongiciels soit apparue dès 1989, la première campagne moderne est généralement attribuée au rançongiciel CryptoLocker, administré par des cybercriminelles et cybercriminels russes de septembre 2013 à mai 2014. Au cours de cette période, selon des rapports du Federal Bureau of Investigation, CryptoLocker a infecté près de 500 000 victimes et permis d’engranger jusqu’à 27 millions de dollars canadiens.Notes de bas de page 11 De 2014 à 2016, le modèle de rançongiciels CryptoLocker, généralement des courriels avec des pièces jointes malveillantes distribuées au moyen de campagnes de diffusion, a proliféré, émergeant en grande partie de la communauté de cybercriminels russophones.

Les campagnes automatisées de diffusion de rançongiciel continuent de cibler principalement des utilisatrices et utilisateurs à domicile et se propagent généralement par des activateurs, des générateurs de clé et des logiciels cassés.Notes de bas de page 12 Toutefois, des cybercriminelles et cybercriminels se sont éloignés de ces campagnes pour cibler manuellement de grandes organisations. Bien que le coût de ces opérations soit plus élevé, les auteurs de menace ont appris que les grandes organisations sont plus disposées à payer des rançons onéreuses pour assurer la reprise de leurs activités le plus rapidement possible à la suite de perturbations. Également connues sous le nom de « chasse au gros gibier », les attaques ciblées par rançongiciel ont touché des milliers de fournisseurs de soins de santé et d’autres infrastructures essentielles, de gouvernements et de grandes entreprises. Par exemple, en mars 2021, une attaque par rançongiciel contre le fabricant d’ordinateurs Acer, basé à Taïwan, a entraîné la demande de rançon la plus élevée jamais vue : 50 millions de dollars américains.Notes de bas de page 13

Le rançongiciel est devenu l’un des types de cybercrimes les plus dévastateurs puisqu’il touche à la fois les particuliers, les entreprises et les organismes gouvernementaux. Les cybercriminelles et cybercriminels qui réussissent dans le créneau des rançongiciels sont en mesure de développer et d’adapter rapidement leurs logiciels malveillants pour tirer parti des contextes mondiaux, nationaux ou régionaux en évolution, et des changements qui en découlent dans les vulnérabilités des organisations cibles. Bon nombre d’entre eux mènent leurs activités à partir de havres de la cybercriminalité, c’est-à-dire des pays qui ferment les yeux volontairement ou qui sont incapables d’interrompre les activités de cybercriminalité sur leur territoire.

Aujourd’hui, les attaques par rançongiciel utilisent souvent la tactique de double extorsion. Avant le chiffrement, les opératrices et opérateurs de rançongiciel exfiltrent des fichiers et menacent de diffuser publiquement de l’information sensible si la rançon n’est pas payée.Notes de bas de page 14 Certains vont encore plus loin avec des tactiques de triple, voire de quadruple extorsion pour maximiser la probabilité que leurs victimes paient la rançon. Ces attaques font appel à des techniques supplémentaires telles que menacer les partenaires ou la clientèle d’une organisation et le déni de service distribué (DDoS).Notes de bas de page 15

Le marché mondial de la cybercriminalité

Comme toute place de marché légale, le marché mondial de la cybercriminalité existe pour mettre en contact des acheteurs et des vendeurs afin qu’ils puissent réaliser des transactions. Contrairement à une place de marché légale, le marché mondial de la cybercriminalité facilite toute une gamme de cybercrimes, y compris des attaques bancaires, des fraudes par carte de paiement, des vols d’identité et des rançongiciels. Ce marché illicite se déroule principalement dans des forums Internet fermés ou dans des plateformes de messagerie privée (ou chiffrée).

Le degré de sophistication de ce modèle d’affaires criminelles est si élevé que les membres de ces réseaux peuvent développer des spécialités, telles que la production de code malveillant ou de mécanismes de livraison pour les attaques, et louer ou vendre leurs outils ou services en échange d’une partie des profits au lieu de mener eux-mêmes les attaquesNotes de bas de page 16. Il existe même des spécialistes qui se consacrent à la génération de numéros d’authentification de carte de paiement et au recrutement de mules qui blanchissent les produits de la cybercriminalité en prenant l’argent et les biens volés et en les transformant en fonds « propres », parfois sans savoir qu’elles se livrent à des activités criminellesNotes de bas de page 16.

Un environnement de menace interconnecté

L’industrialisation du marché mondial de la cybercriminalité accroît l’impact potentiel de tout incident cybercriminel, lequel peut comprendre plusieurs types de cybercrimes avant même qu’il soit découvert. Par exemple, une ou un cybercriminel qui vole des renseignements privilégiés ou personnels peut tirer profit de cette activité en vendant ces données à d’autres hors-la-loi, y compris à des personnes qui, à leur tour, pourraient utiliser ces renseignements pour obtenir un accès privilégié et mener des activités distinctes. Les rançongiciels, en particulier, reposent sur plusieurs autres formes de cyberactivités criminelles. Avant que les cybercriminels puissent déployer des rançongiciels sur les réseaux de leurs victimes, ils doivent déterminer leurs cibles, s’introduire dans les systèmes ou réseaux cibles et élever les privilèges d’accès pour orchestrer leurs attaques.

L’industrie du rançongiciel comme service

Le modèle opérationnel le plus courant pour les rançongiciels s’appelle le rançongiciel comme service (RaaS). Le Raas commence par un groupe central qui crée un rançongiciel. Ce groupe permet ensuite à d’autres personnes, des affiliés, d’utiliser son rançongiciel pour attaquer des victimes. Le groupe central s’occupe souvent de la conception des maliciels, fixe les règles relatives à la sélection des cibles (par exemple, éviter de cibler certains établissements ou pays), supervise les activités des affiliés, mène des négociations et accepte les versements de rançon.

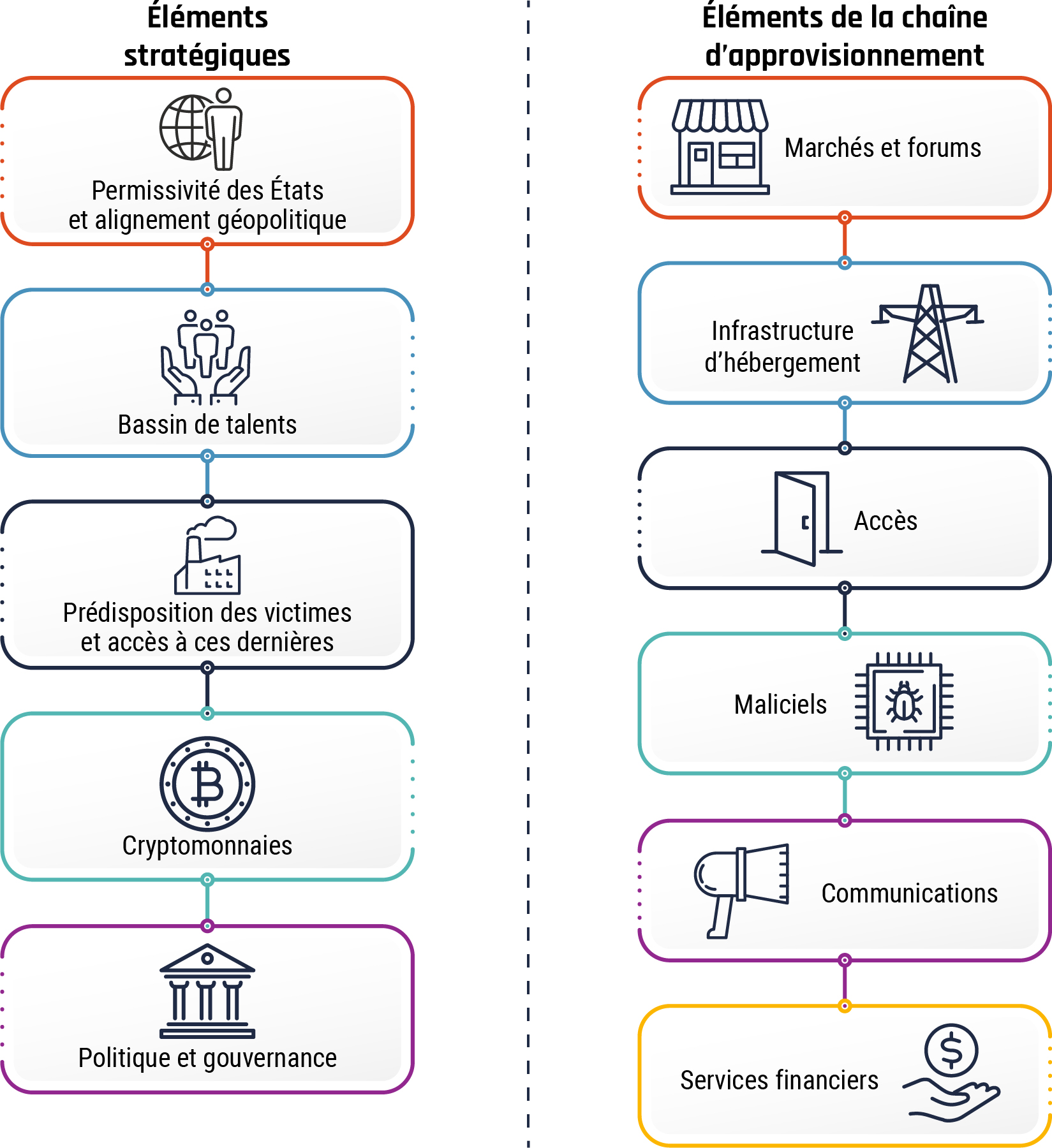

Pour leur part, les affiliés se chargent souvent d’accéder aux réseaux de victimes, de recueillir les données, de trouver les copies de sauvegarde de données et de déployer les rançongiciels. Les affiliés touchent souvent une grande part du magot, parfois jusqu’à 80 %. Il n’y a pas de règles absolues; elles changent en fonction du groupe. Certains éléments stratégiques et de la chaîne d’approvisionnement sont nécessaires pour que le RaaS soit un modèle opérationnel efficace (voir figure 3).

Figure 3 : Éléments stratégiques et de la chaîne d’approvisionnement du marché mondial de la cybercriminalité

Description détaillée - Éléments stratégiques et de la chaîne d’approvisionnement du marché mondial de la cybercriminalité

Éléments stratégiques

- Attitude permissive des États et alignement géopolitique

- Bassin de talents

- Prédisposition des victimes et accès à ces dernières

- Cryptomonnaies

- Politique et gouvernance

Éléments de la chaîne d’approvisionnement

- Places de marché et forums

- Infrastructure d’hébergement

- Accès

- Maliciels

- Communications

- Services financiers

Éléments stratégiques du marché mondial de la cybercriminalité

Les éléments stratégiques de haut niveau du marché mondial de la cybercriminalité sont des éléments présents à l’échelle du système, dont les groupes modernes de la cybercriminalité organisée et les personnes qui œuvrent seules ont besoin pour réussir dans le monde de la cybercriminalité et faire des profits.

- Permissivité des États : Les cybercriminelles et cybercriminels mènent souvent leurs activités depuis des territoires administrés par des gouvernements qui autorisent ouvertement les cyberactivités criminelles ou qui, à tout le moins, ferment les yeux sur celles-ci, tant et aussi longtemps que ces activités ne font pas de victimes dans leur pays.Notes de bas de page 17

- Bassin de talents : À l’heure actuelle, il y a de nombreuses personnes compétentes sur le plan technique qui sont prêtes à participer à des activités criminelles organisées.Notes de bas de page 17

- Prédisposition des victimes et accès à ces dernières : Il doit y avoir une grande quantité de victimes potentielles qui ont suffisamment de faiblesses à exploiter. Les cybercriminelles et cybercriminels choisissent surtout les organisations et les particuliers qu’ils cibleront en fonction des occasions qui se présentent à eux.

Ils estiment que les organisations qui possèdent une propriété intellectuelle de grande valeur ou de l’information nominative importante ou qui ne tolèrent pas les périodes d’indisponibilité sont plus susceptibles de payer des rançons pour empêcher la publication des fichiers volés, pour restaurer les systèmes piratés ou les deux. - Cryptomonnaies : L’apparition des cryptomonnaies a créé de nouvelles façons de transférer de l’argent entre les victimes, les cybercriminels et les groupes de cybercriminels organisés. Les cryptomonnaies permettent aux cybercriminelles et cybercriminels de recevoir et de blanchir des fonds importants de façon anonyme ou pseudo-anonyme. En revanche, le transfert d’importants paiements de rançon par l’intermédiaire d’une banque ou d’un fournisseur de services de paiement conventionnel serait rapidement signalé et retracé.

Les cryptomonnaies et la technologie de la chaîne de blocs offrent aux personnes qui s’adonnent à la cybercriminalité une gamme d’outils de dissimulation pour blanchir efficacement des fonds illicites. Elles le font en masquant le flux de valeur depuis son point d’origine jusqu’à sa destination à l’intérieur des chaînes de blocs et entre celles-ci. - Politique et gouvernance : Les politiques concernant la cybersécurité, le soutien aux entreprises compromises et la légalité ou la permissibilité des paiements ont une incidence sur la capacité ou la volonté des cybercriminelles et cybercriminels de mener des attaques. Les politiques et la gouvernance peuvent englober les lois, les normes du secteur et les polices d’assurance.

La chaîne d’approvisionnement de la cybercriminalité

La chaîne d’approvisionnement de la cybercriminalité fait référence à la production et à la coordination mondiales de biens et de services qui soutiennent les activités de cybercriminalité. Comme c’est le cas dans de nombreux autres secteurs d’activités, de bon nombre de liens avec la chaîne d’approvisionnement soutiennent l’industrie de la cybercriminalité partout dans le monde, notamment les 6catégories générales suivantes :

- Places de marché et forums : Endroits où les cybercriminelles et cybercriminels se procurent des services, échangent des biens, achètent des exploits ou recrutent des membres supplémentaires. Ils peuvent être ouverts (accessibles à tout le monde) ou fermés, payants, sur recommandation ou visés par d’autres restrictions. Ces places de marché et forums sont habituellement hébergés sur le Web clandestin.

- Infrastructure d’hébergement : Les cybercriminelles et cybercriminels ont besoin d’une infrastructure d’hébergement distincte pour héberger leurs maliciels, permettre la communication et stocker les données exfiltrées. Certaines infrastructures d’hébergement exploitées par des entités légitimes, comme des fournisseurs de services infonuagiques publics, sont utilisées à mauvais escient dans le but de mener des cybercrimes.

- Accès : Les cybercriminelles et cybercriminels doivent avoir accès au système des victimes. Ils vont souvent acheter des exploits ou des jours zéro ou accéder directement aux systèmes à partir d’une courtière ou un courtier en accès initial. Ce dernier se spécialise dans l’obtention d’un accès illicite à une organisation.

- Maliciel : Pour lancer leurs attaques, les cybercriminelles et cybercriminels développent ou achètent des maliciels, ou utilisent simplement des maliciels existants. Une opération de cybercriminalité type nécessitera plusieurs formes de maliciels tout au long de son déroulement, y compris ceux qui servent à la reconnaissance, à l’intrusion/préparation et à l’exploitation/infection, avant qu’il soit possible d’exécuter l’attaque et d’avoir un impact précis sur la victime.

- Communications : Les cybercriminels doivent être en mesure d’acquérir l’infrastructure et les capacités nécessaires pour communiquer, tant à l’interne qu’à l’externe.

- Services financiers : Il s’agit des outils et des moyens que les organisations illicites utilisent pour mener leurs activités, y compris les différentes façons d’accepter ou de transférer de l’argent, ce qui peut comprendre les cryptomonnaies ou les techniques de blanchiment d’argent.

Lien entre les États et la cybercriminalité

Au-delà de la cybercriminalité motivée strictement par le gain financier, le Centre pour la cybersécurité a observé un certain chevauchement entre des activités de cybercriminalité et des activités de cybermenace parrainées par des États. À titre d’exemple, notons des auteures et auteurs de menace parrainés par des États qui chargent des cybercriminelles et cybercriminels de remplir des objectifs stratégiques ou des exigences en matière de renseignement, ou encore des auteures et auteurs de menace parrainés par des États qui réalisent des activités de cybercriminalité en dehors de leurs fonctions officielles, à des fins de profits personnels.

On estime que la Russie et, dans une moindre mesure, l’Iran sont très probablement des havres à partir desquels les cybercriminelles et cybercriminels qui se trouvent sur leur territoire peuvent mener des activités contre des cibles occidentales en toute impunité. On estime en outre que les auteures et auteurs de cybermenaces parrainés par la Russie et l’Iran utiliseront des rançongiciels pour masquer les origines ou les intentions de leurs cyberopérations.

Russie

On estime que les services de renseignement et les forces de l’ordre de la Russie entretiennent presque certainement des relations avec les cybercriminelles et cybercriminels et leur permettent de mener leurs activités avec une impunité quasi-totale, tant que les attaques sont dirigées contre des cibles à l’extérieur de la Russie et des pays de la CEI. Par conséquent, bon nombre des cybercriminelles et cybercriminels les plus spécialisés et prolifiques sont basés en Russie. En 2019, le département de la Justice des États-Unis a accusé le chef d’EvilCorp, un groupe de la cybercriminalité basé en Russie, d’avoir fourni une aide directe aux cyberactivités malveillantes de la Fédération de Russie. En avril 2021, le département du Trésor des États-Unis a déclaré que le Service fédéral de sécurité de la Russie appuie et mobilise des personnes qui s’adonnent à la cybercriminalité, y compris des membres d’EvilCorp, ce qui leur permet de mener des attaques perturbatrices.

Depuis l’invasion de l’Ukraine par la Russie en février 2022, plusieurs groupes cybercriminels organisés russophones se sont prononcés publiquement en faveur de la Russie ou contre ses ennemisNotes de bas de page 18. Peu importe les motivations, on estime que l’intensification des cyberactivités criminelles contre l’Ukraine, l’Organisation du Traité de l’Atlantique Nord (OTAN) ou l’Union européenne sert fort probablement les objectifs stratégiques de la Russie en sol ukrainien. Par exemple, à la fin de janvier 2022, des incidents dans deux filiales de la compagnie de transport de pétrole allemande Marquard & Bahls et un incident de rançongiciel distinct dans les ports d’Amsterdam, de Rotterdam et d’Anvers, dans le marché central de raffinage du Nord-Ouest de l’Europe, ont perturbé considérablement la livraison de produits pétroliers dans certaines parties de l’Europe continentale, risquant d’aggraver la crise énergétique déjà en cours causée par l’invasion imminente de l’Ukraine par la RussieNotes de bas de page 19.

En novembre 2022, un fournisseur a déclaré dans un rapport que la campagne de rançongiciel Prestige visant des organisations ukrainiennes et polonaises dans les secteurs des transports et de la logistique connexe avait été orchestrée par des auteurs de cybermenace du service de renseignement militaire russe.Notes de bas de page 20 En juin 2017, des auteures et auteurs de cybermenaces ont lancé des cyberattaques destructrices déguisées en rançongiciel, sous le nom NotPetya, contre l’Ukraine qui ont rapidement proliféré à l’échelle mondiale, causant des dommages de plus de 10 milliards de dollars canadiens à l’échelle mondialeNotes de bas de page 21. Le Canada estime que ce sont des acteurs russes qui ont mis au point le rançongiciel NotPetyaNotes de bas de page 22. L’AustralieNotes de bas de page 23, la Nouvelle-ZélandeNotes de bas de page 24, le Royaume-UniNotes de bas de page 25et les États-UnisNotes de bas de page 26 estiment que la Russie est directement responsable de l’attaque de juin 2017.

Iran

La relation entre les groupes cybercriminels basés en Iran et le renseignement iranien demeure floue. Par exemple, des cybercriminels situés en Iran ont mené des attaques par rançongiciel et par défiguration de site Web contre des cibles américaines, israéliennes et des États du Golfe en réponse à des événements géopolitiques majeurs tels que l’assassinat de Qassem Soleimani, commandant du Corps des Gardiens de la révolution islamique (CGRI) en 2020.Notes de bas de page 27 Cependant, bien que les États-Unis, Israël et les États du golfe soient les principaux rivaux géopolitiques de l’Iran, ce sont aussi des pays relativement riches qui fournissent aux cybercriminels iraniens motivés par l’appât du gain des cibles lucratives à attaquer et à exploiter.

En dépit de cette incertitude, on estime que le gouvernement iranien tolère sans doute les activités de cybercriminalité orchestrées par les cybercriminels basés en Iran qui sont alignées sur les intérêts stratégiques et idéologiques du pays, notamment en fournissant un refuge aux personnes qui ont été inculpées par des organismes étrangers d’application de la loi et possiblement en recrutant des cybercriminels talentueux au sein des services de renseignementNotes de bas de page 28. Cependant, il est presque certain que les autorités policières iraniennes poursuivent et punissent les cybercriminelles et cybercriminels basés en Iran qui sont soupçonnés de faire des victimes au paysNotes de bas de page 29.

Selon un rapport de tierce partie de l’industrie, de la fin juillet 2020 au début septembre 2020, le CGRI de l’Iran a mené une campagne d’attaques par rançongiciel parrainée par l’État par l’intermédiaire d’une entreprise de sous-traitance iranienne. Le CGRI a imité les TTP de groupes d’opérateurs de rançongiciel à motivations financières dans le but d’éviter que la campagne lui soit attribuée et de pouvoir nier les accusations de façon plausible.

Incidence de la cybercriminalité sur le Canada

La cybercriminalité demeure l’activité de cybermenace la plus susceptible de toucher le Canada et ses alliés, y compris les organismes canadiens de toutes tailles.

Fraudes, escroqueries et vols au Canada

La fraude et les escroqueries sont presque assurément les formes les plus courantes de cybercriminalité auxquelles seront confrontés les Canadiennes et Canadiens au cours des deux prochaines années en raison des cybercriminelles et cybercriminels qui tentent de voler des renseignements personnels, financiers et commerciaux par Internet. La fraude et les escroqueries, y compris les cybermenaces malveillantes comme l’hameçonnage, entraînent des pertes financières importantes. Selon le Centre antifraude du Canada, plus de 70 878 incidents de fraude ont été signalés au Canada, ce qui totalise des vols se chiffrant à plus de 381 millions de dollars en 2022FoNotes de bas de pageotnote 30. Les cybercriminelles et cybercriminels vendent de l’information nominative, de l’information de cartes de crédit et des justificatifs d’identité d’accès volés sur des places de marché sur le Web clandestin et des canaux Telegram. Dans certains cas, les renseignements volés lors de fraudes et d’escroqueries sont utilisés pour mener d’autres cybercrimes, comme des attaques par rançongiciel.

Maliciel SuperPhish : compromission de courriel d’affaires

La compromission de courriel d’affaires (BEC pour Business Email Compromise) est l’une des formes de cybercriminalité les plus dommageables financièrement pour les organisations canadiennes. La BEC est un type d’escroquerie par courrier électronique où des pirates infiltrent un compte de courriel organisationnel légitime, puis l’utilise dans le but d’envoyer de fausses factures pour les premiers paiements contractuels. L’entreprise ou ses clients peuvent alors être dupés et envoyer de l’argent aux cybercriminels, en pensant qu’ils sont simplement en train de payer leurs factures.Notes de bas de page 31

Historiquement, les BEC proviennent en grande partie de l’Afrique occidentale, particulièrement du Nigeria, et sont peu techniques. Elles emploient le piratage psychologique, c’est-à-dire l’art de créer un récit en apparence véridique qui incite la victime à prendre des mesures qui vont à l’encontre de son propre intérêt, ce qui demande également un certain niveau de sophistication pour réussir.Notes de bas de page 32

Rançongiciel au Canada

On estime que les rançongiciels sont presque assurément la forme la plus perturbatrice de cybercriminalité à laquelle sont confrontés les Canadiennes et Canadiens et qu’ils entraînent des répercussions considérables qui vont au-delà des coûts financiers des rançons en tant que telles. Les signalements en matière de cybersécurité indiquent que les rançons versées sont en hausse depuis 2020, ce qui s’expliquerait en partie par des demandes de rançon de plus en plus importantes réclamées aux plus grandes organisations. L’apparition de polices de cyberassurance qui couvrent les paiements liés aux rançongiciels peut avoir eu une incidence sur la prévalence des rançongiciels au Canada.

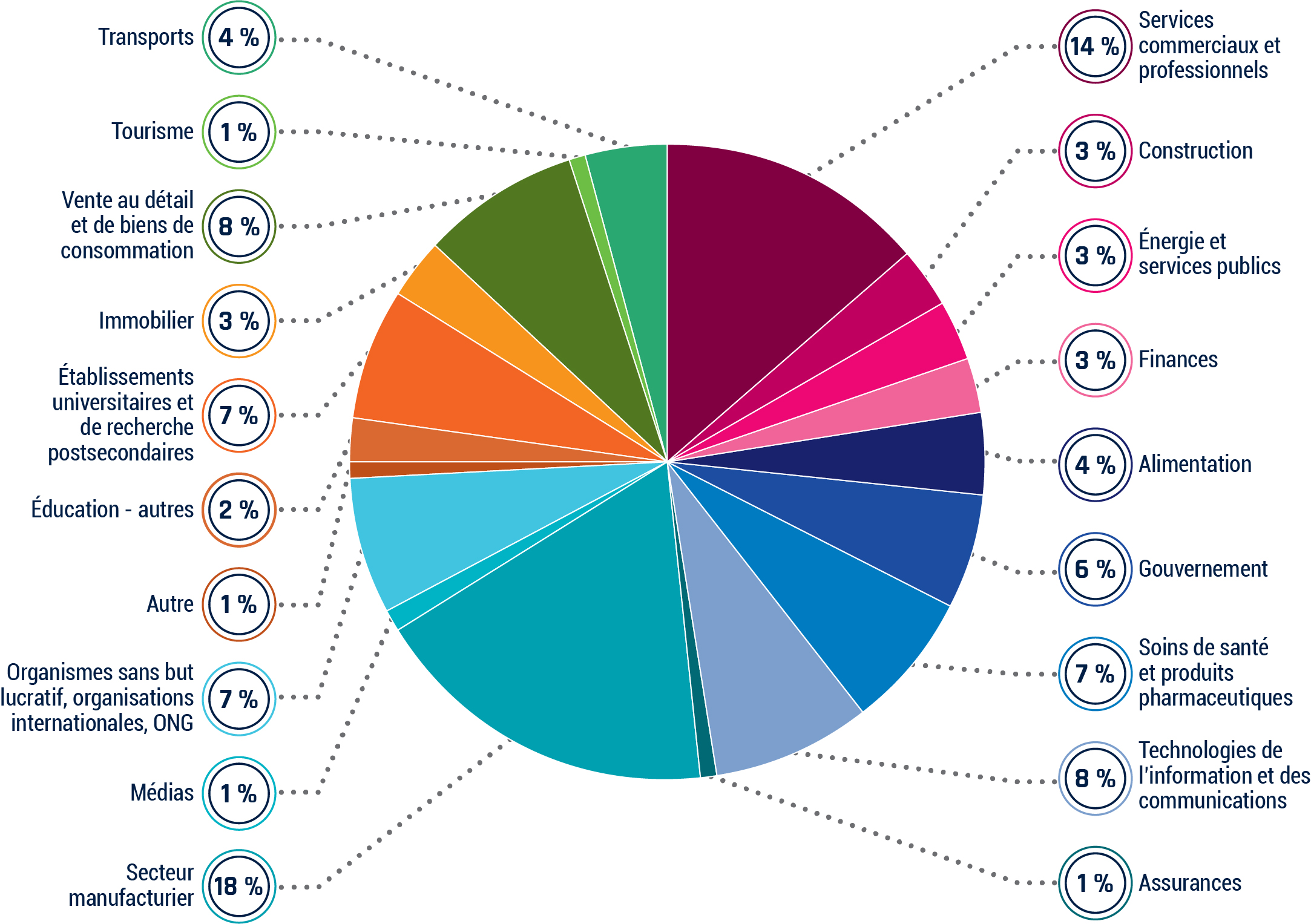

Figure 4 : Victimes canadiennes de rançongiciels en 2022 (par secteur)

Les rançongiciels ont fait des victimes dans un large éventail d’organisations canadiennes sans qu’il soit possible de discerner une tendance fondée sur le secteur.

Description détaillée - Victimes canadiennes de rançongiciels en 2022 (par secteur)

Victimes canadiennes de rançongiciels, par secteur, du 1er janvier 2022 au 31 décembre 2022.Notes de bas de page 33

- Services commerciaux et professionnels 14 %

- Construction 3 %

- Énergie et services publics 3 %

- Finances 3 %

- Alimentation 4 %

- Gouvernement 6 %

- Soins de santé et produits pharmaceutiques 7 %

- Technologies de l’information et des communications 8 %

- Assurances 1 %

- Secteur manufacturier 18 %

- Médias 1 %

- Organismes sans but lucratif, organisations internationales, ONG 7 %

- Autre 1 %

- Éducation - autres 2 %

- Établissements universitaires et de recherche postsecondaires 7 %

- Immobilier 3 %

- Vente au détail et biens de consommation 8 %

- Tourisme 1 %

- Transports 4 %

La valeur de la rançon payée ne représente souvent qu’une partie du coût total pour l’organisation, lequel peut également comprendre la perte de valeur associée à la période d’indisponibilité, la perte de valeur des données irrécupérables, les coûts de réparation des systèmes et une atteinte à la réputation causée par la période d’indisponibilité ou la fuite d’information découlant de l’incident du rançongiciel. Nombre d’exploitantes et d’exploitants de rançongiciels utilisent des tactiques de « double extorsion », c’est-à-dire qu’ils chiffrent les systèmes de victimes et menacent de publier ou de vendre les données volées des victimes.

Le paiement d’une rançon ne garantit pas que les systèmes des victimes seront rétablis, qu’ils ne seront plus ciblés à l’avenir, ni même que les données exfiltrées seront supprimées par la ou le cybercriminelNotes de bas de page 34. Un sondage mené auprès d’entreprises canadiennes a révélé que seulement 42 % des organisations qui ont payé la rançon ont vu leurs données complètement restaurées.Notes de bas de page 14 De plus, il arrive que des exploitantes et exploitants de rançongiciel conservent un accès (porte dérobée) aux réseaux des victimes après le versement d’une rançonNotes de bas de page 35. Au moins une plateforme de rançongiciel a généré de fausses preuves pour rassurer une victime que ses renseignements sensibles volés avaient été supprimés des serveurs de l’attaquante ou attaquantNotes de bas de page 36.

Dans un cas en particulier, une victime du rançongiciel Conti a payé la demande de rançon. Plus tard, un groupe affilié a procédé à une deuxième tentative d’extorsion; il n’a chiffré aucune donnée, mais a volé des données sensibles. Il convient de souligner que lors de la deuxième tentative, la ou le cybercriminel a utilisé la même porte dérobée Cobalt Strike qui avait été installée lors de l’attaque initiale par rançongicielNotes de bas de page 35

Les rançongiciels qui touchent le Canada

Le Centre pour la cybersécurité tient à jour une base de données sur les incidents de rançongiciel qui touchent des victimes canadiennes. Les 10 principales menaces de rançongiciel au Canada selon les données sur les incidents du 1er janvier 2022 au 31 décembre 2022 sont les suivantes :Notes de bas de page 33

- LockBit

- Conti

- BlackCat/ALPHV

- Black Basta

- Karakurt

- Quantum

- Vice Society

- Hive

- Royal

- AvosLocker

La plupart de ces variantes de rançongiciel sont exploitées par des cybercriminelles et cybercriminels russophones motivés par les gains financiers et basés dans les pays de la CEI.

Chasse au gros gibier

On estime qu’au cours des deux prochaines années, les cybercriminelles et cybercriminels motivés par l’appât du gain continueront presque certainement de cibler les organisations attrayantes dans les secteurs des infrastructures essentielles au Canada et partout dans le monde.

Bien que la compromission des courriels d’affaires soit très probablement plus fréquente et plus coûteuse que le rançongiciel pour les victimes, on estime que le rançongiciel est presque certainement la principale menace à l’intégrité des systèmes, des installations et des technologies ainsi qu’à la prestation de produits et de services essentiels au bien-être de la population et du gouvernement du Canada.

Les infrastructures essentielles sont des cibles particulièrement attrayantes pour les opératrices et opérateurs de rançongiciel. En effet, ils perçoivent les exploitants d’infrastructures essentielles comme étant prêts à payer de lourdes rançons pour limiter ou éviter les interruptions et les répercussions subséquentes sur leur clientèle. En mai 2021, deux attaques par rançongiciel commises contre Colonial Pipeline et JBS Foods aux États-Unis ont rapporté à elles seules plusieurs millions de dollars en gains à leurs auteures et auteurs, en plus d’avoir causé des perturbations majeures au sein de la chaîne d’approvisionnement en carburant et de la chaîne agroalimentaire.Notes de bas de page 37

Cinq mois plus tard, en octobre 2021, c’est au tour du Canada d’être victime d’une attaque par rançongiciel qui cible un système de soins de santé de Terre-Neuve-et-Labrador. Le groupe de rançongiciel Hive est responsable de l’attaque qui a causé une panne de systèmes de TINotes de bas de page 38. La panne a touché plus d’une personne sur dix dans la province et causé des dommages d’un peu moins de 16 millions de dollarsNotes de bas de page 39.

Encore une fois, le secteur canadien des soins de santé a été perturbé en décembre 2022 lorsque l’hôpital SickKids de Toronto a été attaqué par un « partenaire » du groupe de rançongiciel LockBitNotes de bas de page 40. L’attaque a eu peu de répercussions sur les patients et leur famille, mais elle a quand même causé des retards de diagnostic ou de traitementNotes de bas de page 41. LockBit a présenté des excuses publiques pour l’attaque et a offert de partager le décrypteur avec l’hôpital, mais il n’en demeure pas moins que cette attaque contre le plus grand hôpital pour enfants du pays est représentative des effets à grande échelle que des groupes de rançongiciel comme LockBit peuvent avoir sur les infrastructures essentielles du Canada.

Figure 5 : Incidents de cybercriminalité touchant les technologies opérationnelles en 2020

Description détaillée - Incidents de cybercriminalité touchant les technologies opérationnelles en 2020

| Date | Cible | Description |

|---|---|---|

| Janvier | Picanol Group | Un rançongiciel nuit à la production informatisée dans trois installations. |

| Février | Installation américaine de compression du gaz naturel | Un rançongiciel traverse les réseaux TI jusqu’au SCI. |

| Septembre | Universal Health Services | Le rançongiciel Ryuk force plus de 250 hôpitaux à retourner aux sauvegardes manuelles. |

| Septembre | Hôpital universitaire de Düsseldorf | Un rançongiciel dans le réseau de l’hôpital interrompt les traitements et les soins d’urgence. |

| Novembre | Steelcase Inc. | Le rançongiciel Ryuk suspend la plupart des systèmes de distribution, de fabrication et de gestion des commandes mondiales de l’entreprise. |

| Novembre | Miltenyi Biotec | Le groupe derrière le rançongiciel Mount Locker vole des données exclusives et interrompt les processus opérationnels. |

On estime que les groupes de la cybercriminalité organisée continueront presque certainement de cibler les fournisseurs d’infrastructures essentielles, y compris les organisations au Canada, dans le cadre d’attaques moyennement sophistiquées visant à soutirer des rançons, à voler la propriété intellectuelle et des renseignements commerciaux exclusifs et à obtenir des données personnelles sur la clientèle.

Les activités de cybercriminalité peuvent perturber les opérations et la livraison de produits en limitant l’accès d’une entreprise aux données opérationnelles essentielles dans le réseau de TI ou en empêchant le contrôle sécuritaire des processus industriels dans le réseau de technologie opérationnelle (TO). L’interruption ou le sabotage des systèmes TO dans les infrastructures essentielles canadiennes représente une menace coûteuse pour les propriétaires et exploitants d’importants actifs TO, et pourrait compromettre la sécurité nationale, publique et environnementale, de même que l’économie.

Cibler les chaînes d’approvisionnement et les fournisseurs de services gérés

On estime que les cybercriminelles cybercriminels risquent de continuer de cibler les fournisseurs de services gérés (FSG) (entreprises qui hébergent et gèrent les ressources TI de leur clientèle) et les chaînes d’approvisionnement des logiciels pour maximiser le nombre de victimes potentielles et les profits par compromission. Les cybercriminelles et cybercriminels qui mènent des opérations contre ces types de cibles sont motivés par l’appât du gain. Ils cherchent à exfiltrer des renseignements ayant une valeur commerciale pour la vente, à extorquer de l’argent à des victimes par le déploiement d’un rançongiciel ou à déployer des capacités de minage clandestin. Il s’agit dans ce cas d’un maliciel qui « mine » la cryptomonnaie en se servant des ressources d’un appareil infecté.Notes de bas de page 42

Les compromissions de la chaîne d’approvisionnement par la cybercriminalité sont particulièrement préoccupantes étant donné que le ciblage se fait sans discrimination. Les compromissions de la chaîne d’approvisionnement peuvent potentiellement exposer un large éventail d’organisations à des perturbations opérationnelles, ce qui comprend des éléments des infrastructures essentielles comme les écoles, les hôpitaux, les services publics et d’autres cibles de type « chasse au gros gibier ».

En juillet 2021, par exemple, des opératrices et opérateurs de rançongiciel basés en Russie ont propagé un rançongiciel en ayant recours à la solution Virtual System Administrator de Kaseya, un système qu’utilisent les FSG pour gérer les réseaux de leurs clients. Ils ont été en mesure de distribuer le rançongiciel à environ 60 FSG et 1 500 de leurs clients en Amérique du Nord, en Europe, en Australie et en Nouvelle-Zélande.Notes de bas de page 43 Après avoir demandé le paiement d’une rançon à des victimes individuelles pendant quelques jours, les cybercriminelles et cybercriminels auraient réclamé une rançon astronomique de 70 millions de dollars américains en Bitcoin pour déchiffrer les fichiers de toutes les organisations touchéesNotes de bas de page 44.

Perspective

On estime que les activités de cybercriminalité au Canada prendront probablement de l’ampleur au cours des deux prochaines années. Tant que les cybercriminelles et cybercriminels pourront réaliser des profits aux dépens de victimes canadiennes, ils continueront presque certainement de mener des campagnes contre des organisations et des particuliers du Canada. De plus, ils continuent de faire preuve de résilience et de capacité à innover leur modèle opérationnel pour demeurer rentables.

À cette fin, ils continueront de faire évoluer de nouvelles TTP, notamment en ciblant un plus grand nombre de petites et moyennes organisations afin d’éviter les attaques plus visibles qui pourraient attirer l’attention. À notre avis, les cybercriminelles et cybercriminels s’adapteront sans doute également aux événements géopolitiques perturbateurs, comme l’invasion de l’Ukraine par la Russie. À titre d’exemple, les sanctions internationales imposées au système bancaire de la Russie – en plus des récentes mesures judiciaires internationales contre les forums de cybercriminalité et des mesures prises par le gouvernement russe visant à contrôler plus étroitement son infrastructure Internet – ont incité les cybercriminelles et cybercriminels basés en Russie à trouver d’autres solutions pour transférer des fonds entre la Russie et d’autres pays, soit en faisant appel à de nouveaux moyens, soit en ajustant les méthodes de retrait existantesNotes de bas de page 45.

Le modèle répandu de RaaS a démontré son degré de sophistication et de résilience, même lorsqu’il fait l’objet d’une surveillance internationale accrue et qu’il est visé par des mesures d’application de la loi. Par exemple, Darkside, le groupe de la cybercriminalité organisée responsable de l’attaque par rançongiciel contre Colonial Pipeline, s’est rebaptisé BlackMatter pour plus tard devenir ALPHV étant donné qu’il faisait l’objet d’une surveillance accrue des forces de l’ordre occidentalesNotes de bas de page 46. On estime que la cybercriminalité demeurera très probablement une préoccupation en matière de sécurité nationale pour le Canada au cours des deux prochaines années.