Format de rechange : Bulletin sur les cybermenaces : Les cybermenaces visant les technologies opérationnelles (PDF, 1537 Ko)

À propos du présent document

Auditoire

Le présent bulletin sur les cybermenaces s’adresse aux dirigeants ayant un bien de technologies opérationnelles à protéger ainsi qu’aux lecteurs qui s’intéressent à la cybersécurité des technologies opérationnelles.

Tout en étant soumise aux règles standard de droit d’auteur, l’information TLP:WHITE peut être distribuée sans aucune restriction. Pour obtenir de plus amples renseignements sur le protocole TLP (Traffic Light Protocol), prière de consulter la page Web https://www.first.org/tlp/.

Coordonnées

Prière de transmettre toute question ou tout enjeu relatif au présent document au Centre canadien pour la cybersécurité à contact@cyber.gc.ca.

Table des matières

- Introduction

- Les cybermenaces visant les TO

- Ciblage direct et indirect

- Menaces directes

- Menaces que font peser les cybercriminels sur les TO

- Menaces émanant d’auteurs parrainés par un État

- Autres auteurs de menace

- Cybermenaces indirectes pour les TO découlant de la chaîne d’approvisionnement

- Obtention d’information sensible au sujet des TO

- Accès indirect aux systèmes TO

- Conclusion

- Ressources utiles

- Annexe A : Description de la sophistication

- Annexe B : Collecte et analyse de données

- Annexe C : Incidents de cybersécurité liés aux TO

- Notes de bas de page

Méthodologie et fondement de l’évaluation

Les principaux jugements formulés dans la présente évaluation se basent sur de multiples sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise du Centre canadien pour la cybersécurité (Centre pour la cybersécurité) en matière de cybersécurité. En défendant les systèmes d’information du gouvernement du Canada, le Centre pour la cybersécurité bénéficie d’une perspective unique lui permettant d’observer les tendances dans l’environnement de cybermenaces et d’appuyer ses évaluations. Le mandat de renseignement étranger du Centre de la sécurité des télécommunications (CST) lui procure de précieuses informations sur le comportement des adversaires dans le cyberespace. Bien que le Centre pour la cybersécurité soit toujours tenu de protéger les sources et méthodes classifiées, il fournira au lecteur, dans la mesure du possible, les justifications qui ont motivé ses jugements.

Les jugements sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude de différentes explications, l’atténuation des biais et l’usage d’un langage probabiliste. On emploiera des termes tels que « nous estimons que » ou « selon nos observations » pour communiquer les évaluations analytiques. On utilisera des qualificatifs comme « possiblement », « probable » et « très probable » pour exprimer les probabilités.

Les évaluations et analyses énoncées dans le présent document sont fondées sur des renseignements disponibles en date du 1er novembre 2021.

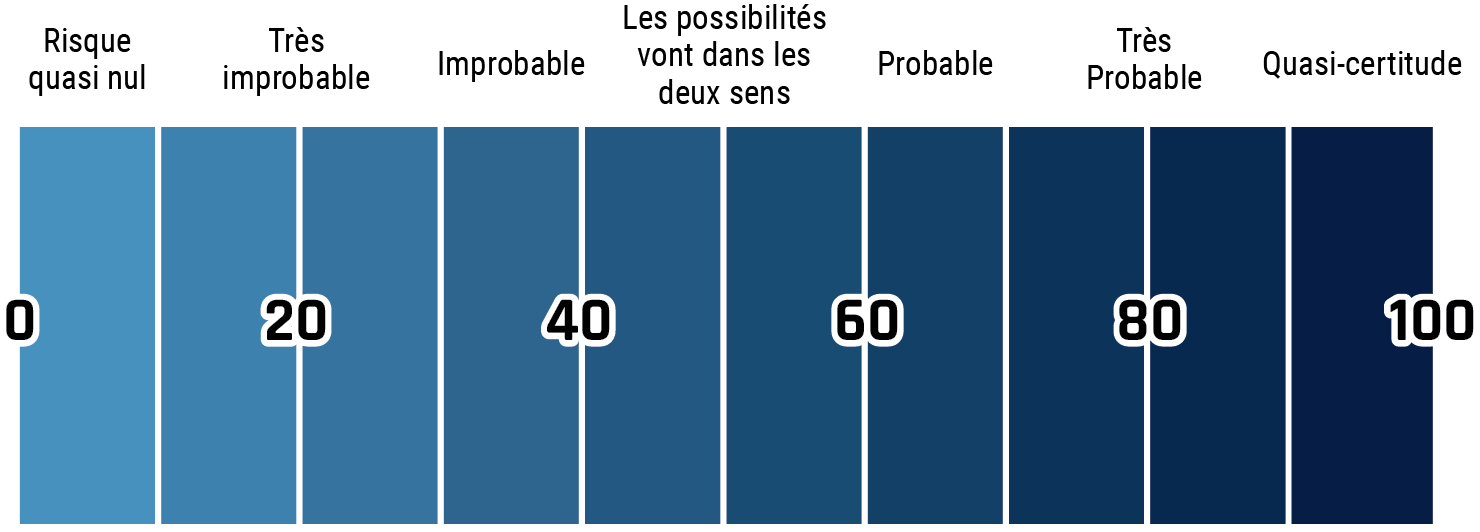

Lexique des estimations

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- Risque quasi nul (0%)

- Très improbable (20%)

- Improbable (40%)

- Les possibilités vont dans les deux sens (50%)

- Probable (60%)

- Très probable (80%)

- Quasi-certitude (100%)

Principaux jugements

- Nous évaluons que la transformation numérique des technologies opérationnelles (TO) – processus qui consiste à joindre des TO à des technologies dérivées du domaine des technologies de l’information (IT) – procure presque certainement aux auteurs de cybermenace de nouvelles façons d’accéder aux systèmes TO et de perturber leur bon fonctionnement, notamment en exploitant la connectivité et la capacité de traitement accrues des dispositifs TO. Selon nos observations, ces systèmes TO comprennent fort probablement ceux que l’on retrouve dans les infrastructures essentielles (IE) du Canada.

- En 2020, le nombre d’activités de cybermenace visant les systèmes TO et les propriétaires de biens TO a atteint un sommet à l’échelle mondiale. Ces activités malveillantes consistaient principalement en des tentatives de fraude et de rançongiciel par des cybercriminels contre les réseaux TI de propriétaires de biens TO ainsi qu’en des tentatives de sabotage moins sophistiquées attribuables à des auteurs de menace parrainés par un État. Nous prévoyons que ces tendances se maintiendront au cours des douze prochains mois.

- Comme les cybercriminels sont en quête de rançons colossales et de données précieuses, ils travaillent certainement à améliorer leurs capacités et tenteront sans doute de cibler les organisations canadiennes de grande valeur disposant d’importants biens TO, y compris celles œuvrant dans des secteurs d’infrastructures essentielles. En outre, les cybercriminels risquent d’autant plus d’accéder directement aux TO, de les mapper et de les exploiter pour se livrer à des actes d’extorsion au moyen de rançongiciels personnalisés.

- Nous estimons que les TO présentes dans les infrastructures essentielles sont presque assurément exposées aux cybermenaces qui planent sur toute grande organisation importante et, par ailleurs, représentent une cible stratégique pour les États qui ont recours à des cyberactivités malveillantes comme moyen d’affirmer leur puissance dans les situations de tensions géopolitiques.

- Nous croyons que les auteurs de menace parrainés par un État cherchent vraisemblablement à obtenir de l’information sur l’utilisation des TO dans les infrastructures essentielles du Canada et à prépositionner des cyberoutils dans ces infrastructures en vue de commettre des actes éventuels de sabotage. Cet intérêt s’explique en partie en raison de l’intégration des TO aux systèmes nord-américains. On estime qu’il est fort improbable que des auteurs de cybermenace parrainés par un État tentent de perturber volontairement les infrastructures essentielles canadiennes et de causer de sérieux dommages ou des pertes de vie en l’absence d’hostilité à l’échelle internationale.

- Les auteurs de cybermenace disposant de moyens sophistiqués ciblent les fournisseurs de services et la chaîne d’approvisionnement des TO pour deux raisons : d’une part, mettre la main sur de l’information sensible liée aux TO de leur cible et, d’autre part, accéder par voie détournée aux réseaux des cibles TO. Selon toute vraisemblance, les auteurs malveillants utilisant des méthodes moyennement ou grandement sophistiquées continueront de viser la chaîne d’approvisionnement dans les douze prochains mois.

- Nous évaluons également que les compromissions de la chaîne d’approvisionnement des logiciels représentent sans contredit une menace active grandissante pour la sécurité des TO et que les activités malveillantes touchant les fournisseurs de logiciels populaires mettent en évidence l’impact potentiel global d’une vulnérabilité critique dans les produits TO largement utilisés.

Les cybermenaces visant les technologies opérationnelles

Introduction

Les technologies opérationnelles (TO) jouent un rôle vital dans la gestion des infrastructures essentielles (IE) du Canada. Par conséquent, la cybersécurité des TO revêt une importance primordiale pour la sécurité nationale. Les TO – matériel et logiciels servant à surveiller et à provoquer des changements dans le monde physique – proviennent principalement du domaine industriel et font communément référence aux dispositifs qui contrôlent l’équipement industriel.Note de bas de page 1 Les TO sont largement utilisées pour automatiser les procédés industriels dans divers secteurs, notamment le secteur manufacturier, le secteur de l’extraction des ressources ainsi que le secteur des services essentiels tels que l’électricité, le gaz naturel et l’eau. En raison des gains fonctionnels découlant de la transformation numérique de ces dispositifs (voir le tableau 1), les TO sont également employées aux fins d’automatisation dans de nombreux autres secteurs, comme la gestion des immeubles, les services municipaux, les transports et la santé.

Tableau 1 : Définition des termes relatifs aux TO

Technologies de l’information (TI)

Matériel et logiciels servant à stocker, à récupérer et à communiquer l’information; ordinateurs et équipement de communications familiers utilisés dans le cadre d’opérations commerciales et administratives.

Technologies opérationnelles (TO)

Matériel et logiciels intégrés à des dispositifs qui servent à surveiller et à provoquer des changements dans le monde physique. Ces technologies sont utilisées couramment dans l’industrie lourde et les infrastructures essentielles pour les systèmes de contrôle industriels.

Systèmes de contrôle industriels (SCI)

TO spécialisées qui surveillent et contrôlent les procédés industriels essentiels à la mission. Un aspect important des SCI est leur capacité de détecter et de changer l’état physique d’un équipement industriel.

Systèmes embarqués

Systèmes informatiques qui contrôlent le fonctionnement de machines ou de dispositifs physiques. Ils sont souvent grandement optimisés pour des raisons de fiabilité, d’efficacité, de taille et de coût.

Transformation numérique des TO

Intégration de dispositifs TO à des systèmes embarqués et à une connexion réseau pour automatiser la prise de décision, échanger des données, ainsi que centraliser la gestion et en améliorer l’efficacité.

Internet industriel des objets (IIdO)

Type de TO industrielles offrant un degré élevé d’autonomie grâce à l’utilisation de dispositifs intelligents, de communications Internet et de services infonuagiques.

Systèmes cyberphysiques (SCP)

TO évoluées où l’environnement physique est étroitement connecté au monde de l’information. Ces systèmes mesurent ou contrôlent le monde physique pour atteindre un but précis.

La transformation numérique des TO

Les TO ont précédé l’avènement d’Internet, et elles étaient constituées à l’origine de systèmes exclusifs servant à contrôler les procédés industriels. Ces systèmes n’étaient pas conçus dans le souci de la sécurité de l’information puisqu’ils n’étaient pas exposés aux menaces externes. Au cours des 25 dernières années, toutefois, les TO ont adopté les protocoles de communication et de traitement des données appartenant aux technologies de l’information (TI) pour augmenter la sécurité, l’intelligence et l’efficience des opérations. En 2019, le marché mondial des dispositifs TO intelligents a été estimé à 205,5 milliards de dollars canadiens, avec une croissance annuelle d’environ 8 %.Note de bas de page 2 Cette transformation numérique est observée dans presque toutes les organisations détentrices de biens TO,Note de bas de page 3 y compris de nombreuses organisations canadiennes. Nous croyons qu’une grande partie des TO canadiennes est maintenant accessible à partir d’Internet et d’autres réseaux non sécurisés, ce qui risque fort certainement d’augmenter l’exposition de ces systèmes TO aux cybermenaces.

La cybersécurité des TO comparée à celle des TI

Les conditions d’exploitation des systèmes TO sont fondamentalement différentes de celles des systèmes TI. Par exemple, les dispositifs TO gèrent de l’équipement pouvant être exposé à des conditions extrêmes comme des températures, pressions ou tensions très élevées, des produits chimiques dangereux ou encore des rayonnements. La panne d’un dispositif TO pourrait provoquer l’arrêt d’un procédé industriel complet, ce qui pourrait s’avérer très coûteux. C’est d’ailleurs pour cette raison que les concepteurs TO ont toujours priorisé la sécurité personnelle et la fiabilité des procédés (temps de disponibilité) plutôt que la sécurité des données, contrairement aux réseaux TI. Les biens industriels ont une longue durée de vie et les procédés ont tendance à être stables au fil du temps, ce qui explique pourquoi la longévité des dispositifs TO est beaucoup plus grande – on parle souvent de décennies – que celle des dispositifs TI. Les groupes responsables de la gestion des systèmes TO sont habituellement différents de ceux des systèmes TI, ce qui suppose différents contextes et différentes priorités. Compte tenu de ces caractéristiques et de ces conditions, il est possible que le matériel et les logiciels TO soient mis à niveau et corrigés moins fréquemment et que les protocoles de communication ne soient pas dotés de fonctions de base de chiffrement, d’authentification et de protection de l’intégrité. De même, les systèmes TO ne comprennent généralement pas de fonctions de sécurité, comme la détection d’intrusion, qui pourraient ralentir les communications et ainsi nuire au rendement et à la sécurité des systèmes.

Dans le passé, les propriétaires de biens TO contraient les cybermenaces en séparant ou en isolant les systèmes TO des systèmes TI et d’Internet pour empêcher tout accès malveillant aux dispositifs TO. Cependant, pour diverses raisons comme l’extraction des données de facturation et de performance ainsi que la configuration et la maintenance des dispositifs, les systèmes TO sont presque toujours connectés en permanence au réseau TI du propriétaire, et même de plus en plus directement à Internet.Note de bas de page 4 Nous estimons que les caractéristiques de la conception des systèmes TO de même que la tendance à long terme de mettre en réseau les systèmes TO qui étaient auparavant hors ligne ont presque certainement augmenté leur susceptibilité aux activités de cybermenace.

Aperçu de l’exposition des TO au Canada

En mars 2021, environ 128 000 ports réseau associés à des services TO ont répondu à des balayages de Shodan (moteur de recherche pour les dispositifs connectés à Internet) en provenance d’environ 62 800 adresses IP (pour Internet Protocol) géolocalisées au Canada. Environ 13 % de ces adresses IP affichaient une version logicielle présentant au moins une vulnérabilité signalée publiquement dans la liste de vulnérabilités et expositions courantes (CVE pour Common Vulnerabilities and Exposures) – un indicateur de vulnérabilité fiable, quoique non absolu. Selon nos observations, ces adresses IP représentent probablement un éventail de dispositifs TO industriels basés au Canada qui sont accessible par Internet, y compris de l’équipement utilisé habituellement par des secteurs d’IE hautement automatisés, et une petite proportion de ces dispositifs sont sans doute touchés par des vulnérabilités connues exploitables (voir le tableau 2). Les adresses IP ont été géolocalisées dans chaque province et territoire, avec la plus grande concentration en Ontario et au Québec. Nous croyons que le portrait de la zone d’attaque des TO dépeint par Shodan est presque certainement une sous-représentation des communications TO réelles sur des réseaux publics, étant donné que Shodan ne trouve pas les dispositifs qui utilisent Internet aux fins de communications sans y être connectés directement. Le Royaume-Uni (R.-U.) et les États-Unis (É.-U.) ont publié des avertissements portant sur la présence d’auteurs de cybermenace parrainés par un État dans l’infrastructure Internet, comme les routeurs, les commutateurs et les coupe-feu.Note de bas de page 5 Nous sommes d’avis que des auteurs de cybermenace pourraient utiliser ces capacités pour recueillir et analyser les communications TO, ainsi que pour cerner les dispositifs potentiellement vulnérables qui ne figurent pas dans les bases de données publiques telles que Shodan.

| Rang | Port réseau de TO | Nombre approximatif de dispositifs en ligne | Utilisation principale |

|---|---|---|---|

| 1 | 2222 | 39 500 | Automatisation industrielle générale |

| 2 | 20000 | 24 000 | Services publics |

| 3 | 9600 | 13 500 | Secteur manufacturier |

| 4 | 5007 | 13 000 | Secteur manufacturier |

| 5 | 4000 | 13 000 | Industrie pétrolière et gazière |

| 6 | 1883 | 4 500 | IIdO et secteur manufacturier |

| 7 | 1911 | 3 000 | Immotique et contrôle des bâtiments |

| 8 | 47808 | 3 000 | Immotique et contrôle des bâtiments |

| 9 | 44818 | 2 500 | Automatisation industrielle générale |

| 10 | 18245 | 2 000 | Automatisation industrielle générale |

Systèmes cyberphysiques : les TO de l’avenir

Les systèmes cyberphysiques (SCP) sont le résultat escompté de la transformation numérique des TO. Les SCP fusionnent des composants TO spécialisés – ce qui comprend une étroite intégration de la gestion de procédés informatiques, physiques et de réseautage – avec l’infrastructure mondiale de l’information et l’analyse à grande échelle, pour créer des systèmes intelligents de haut niveau comme des usines, villes et réseaux intelligents. On s’attend à ce que les infrastructures essentielles soient en tête de file du déploiement de SCP. Nous évaluons que la transition des TO aux SCP aura l’effet d’augmenter la valeur des cibles TO aux yeux des auteurs de cybermenace. Cette augmentation découlerait potentiellement de la génération de larges volumes de données précieuses ou de l’accès à des clients connectés qui en résulte. Nous estimons que la transition aux SCP facilitera, sans l’ombre d’un doute, l’accès malveillant aux TO en raison de l’expansion de la zone d’attaque des points d’entrée vulnérables. Ces changements risquent de modifier l’analyse coûts-avantages réalisée par les auteurs de cybermenace pour prendre les décisions de ciblage. La valeur accrue de ces cibles ainsi qu’un accès plus facile à celles-ci augmenteront sans doute le nombre d’activités de cybermenace dirigées contre les TO, y compris les TO dans les IE et dans d’autres secteurs qui font la transition vers les SCP.

Le rôle des TO dans les infrastructures essentielles

Nous évaluons que la transformation numérique des TO aux SCP augmentera sans le moindre doute l’exposition des IE canadiennes aux cybermenaces. Les IE du Canada (voir la boîte « Infrastructures essentielles ») comprennent un grand nombre de biens industriels d’envergure, tels que le réseau et les centrales électriques, les installations de traitement des eaux, les oléoducs et gazoducs ainsi que les usines. Les TO sont au cœur de la gestion et du contrôle de ces procédés et biens industriels. Les IE canadiennes ont été qualifiées de massives, de géographiquement dispersées et de hautement interconnectées.Note de bas de page 6 Afin d’accroître la fiabilité et l’économie des services essentiels, les propriétaires et fournisseurs ont adopté la transformation numérique des biens TO dans les infrastructures essentielles.

Le cybersabotage des systèmes TO dans les IE canadiennes représente une menace coûteuse pour les propriétaires et exploitants d’importants biens TO, et pourrait compromettre la sécurité nationale, publique et environnementale de même que l’économie. Au début de mai 2021, par exemple, Colonial Pipeline, exploitant de l’un des plus grands pipelines de produits raffinés aux États-Unis, a été victime d’un incident attribué au groupe de cybercriminels basé en Russie qui est à l’origine du rançongiciel comme service (RaaS pour Ransomware-as-a-Service) Darkside. Bien que l’incident ait touché uniquement les systèmes TI, l’entreprise a choisi d’interrompre ses activités, ce qui a engendré une hausse record des prix, des achats dictés par la panique et une pénurie d’essence.Note de bas de page 7 À la fin de mai 2021, un incident associé à un rançongiciel a forcé JBS à suspendre sa production de viande dans plusieurs installations de trois pays, dont une usine de transformation de la viande à Brooks, en Alberta. Cet incident a déstabilisé la sécurité alimentaire dans une période de forte demande.Note de bas de page 8

Infrastructures essentielles : « les processus, les systèmes, les installations, les technologies, les réseaux, les biens et les services qui sont essentiels à la santé, à la sécurité ou au bien-être économique des Canadiens et des Canadiennes, ainsi qu’au fonctionnement efficace du gouvernement. »Note de bas de page 9

Les cybermenaces visant les TO

Ciblage direct et indirect

Différentes routes s’offrent aux auteurs de cybermenace pour mener leurs activités malveillantes contre les TO. Les activités de cybermenace sont définies comme de l’informatique numérique destinée à compromettre la sécurité d’un système d’information.Note de bas de page 10 Il existe deux méthodes courantes pour transmettre de l’information électronique entre domaines : en ligne et hors ligne.Note de bas de page 11 Les menaces en ligne se déplacent sur les réseaux, tandis que les menaces hors ligne sont stockées sur des supports numériques telles que des clés USB et se déplacent manuellement.

À notre avis, un auteur de menace utilisant des méthodes moyennement ou grandement sophistiquées (voir l’annexe A pour les détails sur la sophistication) considérera sans doute différentes options de ciblage dans le cadre de ses activités de menace en ligne et hors ligne. Il pourrait notamment choisir de cibler une organisation directement en exploitant les dispositifs connectés à Internet dans le système TO organisationnel ou en se déplaçant latéralement au moyen des connexions au réseau TO pour atteindre un réseau TI organisationnel. Il pourrait plutôt opter pour le ciblage indirect d’un système TO en visant les entreprises secondaires et tierces dans la chaîne d’approvisionnement des produits et services TO. Nous pensons toutefois que les auteurs de menace disposant de moyens peu ou moyennement sophistiqués sont forcés de s’en tenir aux options de ciblage direct compte tenu de la complexité du ciblage de la chaîne d’approvisionnement.

Menaces directes

Les cybermenaces visant les TO qui sont issues du ciblage direct proviennent de deux sources principales : d’une part, les groupes de cybercriminels dotés de méthodes moyennement sophistiquées et motivés par l’appât du gain et, d’autre part, les auteurs de cybermenace parrainés par un État qui sont dotés de moyens hautement sophistiqués et motivés par des enjeux politiques. Les autres auteurs malveillants potentiels, dont les terroristes, hacktivistes et amateurs de sensations fortes, disposent généralement de moyens peu sophistiqués et représentent une menace nettement plus faible.Note de bas de page 12

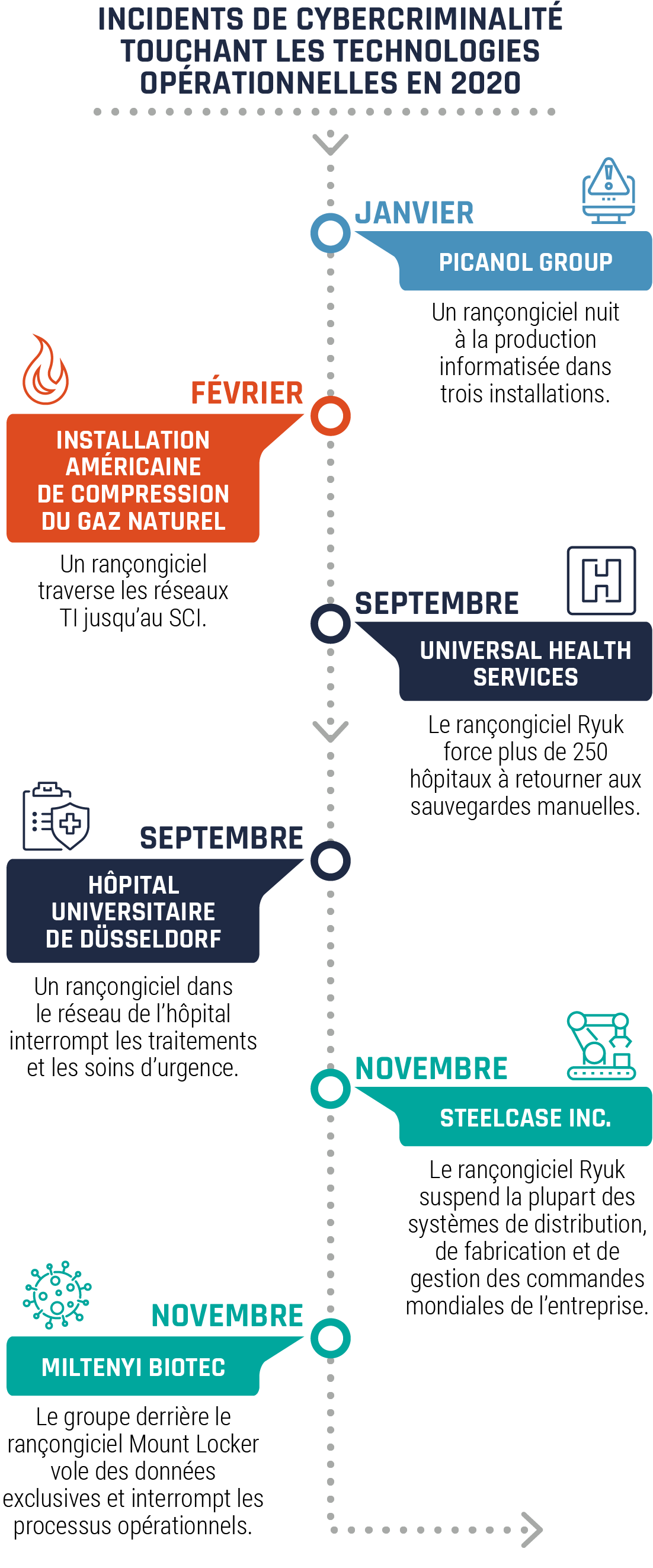

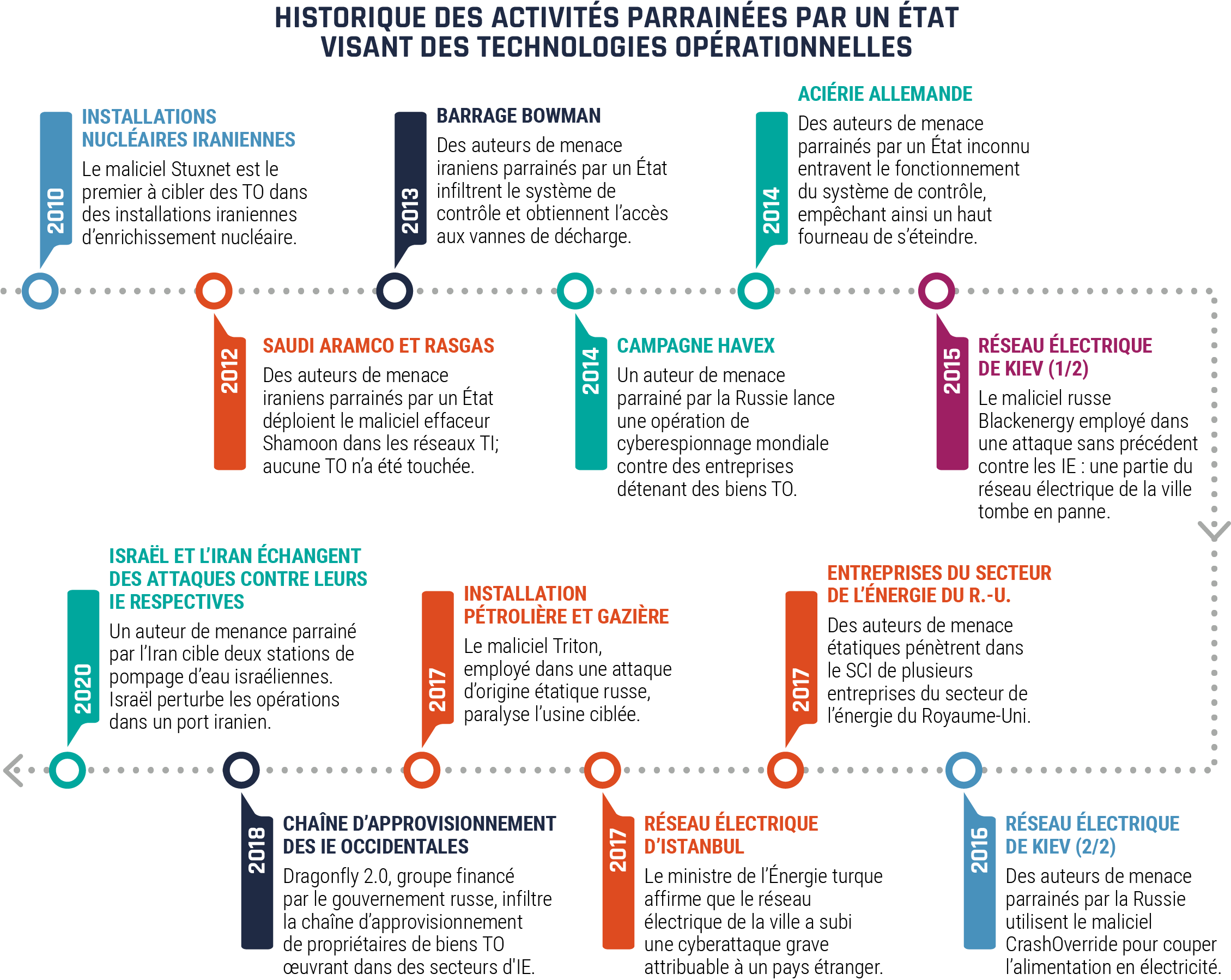

Du début de 2010 à la fin de 2020, le Centre pour la cybersécurité a noté 26 cyberincidents d’envergure à l’échelle mondiale qui ont été signalés publiquement et dans le cadre desquels les TO ont été ciblées ou touchées (voir la figure 1).Note de bas de page ** Nous estimons que ces incidents sont probablement représentatifs des cyberincidents les plus graves visant les TO, mais qu’ils ne comprennent vraisemblablement pas les nombreux incidents anodins auxquels sont exposées bon nombre d’organisations, et que celles-ci ne prennent pas la peine de signaler.

De 2010 à 2019, deux incidents notables se produisaient en moyenne par année, mais ce nombre a grimpé à huit en 2020. Il y a tout lieu de croire que la hausse de 2020 quant aux cyberactivités visant les TO découlait d’une augmentation des activités menées par des cybercriminels contre de grandes industries, où les répercussions sur les TO étaient dérivées du ciblage des réseaux TI ainsi que du ciblage des TO par des États.

Malgré cette augmentation, nous sommes d’avis que le degré général de sophistication des cyberactivités visant les TO n’a probablement pas changé au fil des années. Nous jugeons que les activités de cybermenace touchant des cibles TO ont consisté jusqu’ici en des tentatives de rançongiciel et de fraude orchestrées par des cybercriminels, de même que des activités de cyberespionnage et de prépositionnement de cyberouils de la part d’auteurs parrainés par un État. Des hacktivistes, amateurs de sensations fortes et personnes mécontentes semblent n’avoir causé que des problèmes mineurs de rendement dans les TO.

Description détaillée

| Annés | Cybercriminels | Autres | Parrainés par un État |

|---|---|---|---|

| 2010 | 0 | 0 | 1 |

| 2011 | 1 | 0 | 0 |

| 2012 | 1 | 1 | 0 |

| 2013 | 0 | 0 | 1 |

| 2014 | 1 | 1 | 0 |

| 2015 | 0 | 0 | 2 |

| 2016 | 1 | 0 | 1 |

| 2017 | 0 | 0 | 2 |

| 2018 | 1 | 0 | 1 |

| 2019 | 2 | 0 | 1 |

| 2020 | 6 | 0 | 2 |

Menaces que font peser les cybercriminels sur les TO

Selon notre évaluation, les groupes de cybercriminels ne cesseront pas de mener des attaques moyennement sophistiquées contre de grandes organisations possédant des biens TO, y compris des organisations au Canada, dans le but d’obtenir des rançons, de voler de la propriété intellectuelle et des informations commerciales exclusives, et de mettre la main sur les renseignements personnels de clients. En 2020, nous avons évalué qu’il y avait tout lieu de croire que les cybercriminels continueront d’intensifier leurs opérations de rançongiciel et qu’ils tenteront de forcer les victimes à verser des sommes plus importantes en menaçant de divulguer ou de vendre leurs données en ligne.Note de bas de page 13 À notre avis, il est très probable que les cybercriminels ciblent de plus en plus l’industrie lourde et les services essentiels dans les secteurs d’IE pour accroître leurs chances d’obtenir une forte rançon.

Même si les cyberactivités touchent uniquement le réseau TI d’un propriétaire de bien TO, l’interruption des TO demeure une possibilité.Note de bas de page 14 En 2020, le nombre d’attaques par rançongiciel touchant les systèmes TO a grimpé (voir la figure 1); les incidents étaient suffisamment graves pour forcer au moins six propriétaires de bien TO à suspendre certaines ou l’ensemble de leurs opérations TO industrielles pour des raisons de sécurité ou d’affaires. L’impact d’une attaque par rançongiciel sur un propriétaire de bien TO varie selon les circonstances particulières du procédé industriel et la réaction du personnel en place. À titre d’exemple, en mars 2019, un aluminier norvégien a été victime d’un rançongiciel qui a perturbé les données logistiques et de production. Il a décidé de mettre hors service les systèmes TO touchés et de se tourner vers des opérations limitées en mode manuel, voire dans certains cas, de se fier aux copies papier des commandes.Note de bas de page 15 Au cours de l’automne 2020, une vague de rançongiciels a frappé le secteur des soins de santé.Note de bas de page 16 Lors d’un incident survenu en septembre, le rançongiciel Ryuk a verrouillé les ordinateurs de plus de 250 hôpitaux américains et a contraint le personnel à utiliser des procédés manuels de même qu’à retarder les interventions médicales.Note de bas de page 17

Nous avons déterminé par le passé que les exploitants de rançongiciels ont presque certainement amélioré leurs capacités en ce qui a trait aux vastes réseaux TI organisationnels, au point de pouvoir détecter les systèmes TI connectés.Note de bas de page 18 En janvier 2019, une variante d’un rançongiciel nommé EKANS ou SNAKE est apparue. Elle avait pour directive d’interrompre les procédés TO qui sont normalement exécutés uniquement sur les postes de travail TO.Note de bas de page 19 Un rançongiciel peut également migrer vers les TO en profitant d’une mauvaise configuration réseau (voir la boîte de texte « Nouvelle vulnérabilité des TO »). En février 2020, une installation américaine de compression du gaz naturel n’a pas eu d’autre choix que d’interrompre ses opérations en raison d’un rançongiciel qui s’est infiltré par les réseaux TI connectés à Internet pour atteindre le système TO chargé de surveiller les opérations des pipelines.Note de bas de page 20 Nous estimons que les cybercriminels connaissent les systèmes TO et améliorent sans doute leurs capacités dans le but d’accéder aux TO de leurs cibles, de les mapper et de les exploiter pour ensuite se livrer à des actes d’extorsion au moyen de rançongiciels personnalisés.

Description détaillée

| Date | Cible | Description |

|---|---|---|

| Janvier | Picanol Group | Un rançongiciel nuit à la production informatisée dans trois installations. |

| Février | Installation américaine de compression du gaz naturel | Un rançongiciel traverse les réseaux TI jusqu’au SCI. |

| Septembre | Universal Health Services | Le rançongiciel Ryuk force plus de 250 hôpitaux à retourner aux sauvegardes manuelles. |

| Septembre | Hôpital universitaire de Düsseldorf | Un rançongiciel dans le réseau de l’hôpital interrompt les traitements et les soins d’urgence. |

| Novembre | Steelcase Inc. | Le rançongiciel Ryuk suspend la plupart des systèmes de distribution, de fabrication et de gestion des commandes mondiales de l’entreprise. |

| Novembre | Miltenyi Biotec | Le groupe derrière le rançongiciel Mount Locker vole des données exclusives et interrompt les processus opérationnels. |

Nouvelle vulnérabilité des TO : gestion de l’identité et de l’accès (GIA) se répercutant sur les TI et les TO

La synchronisation de la GIA entre les réseaux TI et TO (afin d’en simplifier l’administration) est une nouvelle vulnérabilité pour les TO. Les auteurs de cybermenace apprennent à exploiter les serveurs GIA pour faciliter les déplacements latéraux sur un réseau. La synchronisation ou la mise en miroir du service GIA dans un réseau TO autrement protégé permet aux auteurs malveillants d’accéder aux biens TO vulnérables. En 2019, un incident associé à un rançongiciel qui a été transmis à l’aide de cette méthode aurait causé la mise hors service d’un pipeline aux États-Unis.Note de bas de page 21

Description détaillée

| Date | Cible | Description |

|---|---|---|

| 2010 | Installations nucléaires iraniennes | Le maliciel Stuxnet est le premier à cibler des TO dans des installations iraniennes d’enrichissement nucléaire. |

| 2012 | Saudi Aramco et RasGas | Des auteurs de menace iraniens parrainés par un État déploient le maliciel effaceur Shamoon dans les réseaux TI; aucune TO n’a été touchée. |

| 2013 | Barrage Bowman | Des auteurs de menace iraniens parrainés par un État infiltrent le système de contrôle et obtiennent l’accès aux vannes de décharge. |

| 2014 | Campagne contre Havex | Une menace persistante avancée (MPA) parrainée par la Russie lance une opération de cyberespionnage mondiale contre les entreprises détenant des biens de TO. |

| 2014 | Aciérie allemande | Des auteurs de menace parrainés par un État inconnu entravent le fonctionnement du système de contrôle, empêchant ainsi un haut fourneau de s’éteindre. |

| 2015 | Réseau électronique de Kiev (1/2) | Le maliciel russe Blackenergy employé dans une attaque sans précédent contre les IE : une partie du réseau électrique de la ville tombe en panne. |

| 2016 | Réseau électronique de Kiev (2/2) | Des auteurs de menace parrainés par la Russie utilisent le maliciel CrashOverride pour couper l’alimentation en électricité. |

| 2017 | Entreprises du secteur de l’énergie du R.-U. | Des auteurs de menace étatiques pénètrent dans le SCI de plusieurs entreprises du secteur de l’énergie du Royaume-Uni. |

| 2017 | Réseau électrique d’Istanbul | Le ministre de l’Énergie turque affirme que le réseau électrique de la ville a subi une cyberattaque grave attribuable à un pays étranger. |

| 2017 | Usine pétrochimique | Le maliciel Triton, employé dans une attaque d’origine étatique russe, paralyse l’usine ciblée. |

| 2018 | Chaîne d’approvisionnement des IE occidentales | Dragonfly 2.0, groupe financé par le gouvernement russe, infiltre la chaîne d’approvisionnement de propriétaires de biens de TO œuvrant dans le secteur des IE. |

| 2020 | Israël et l’Iran échangent des attaques contre leurs IE respectives | Une MPA parrainée par l’Iran cible deux stations de pompage d’eau israéliennes. Israël perturbe les opérations dans un port iranien. |

Menaces émanant d’auteurs parrainés par un État

Nous sommes d’avis que les pays étrangers ciblent les TO pour toutes sortes de motifs plausibles, comme l’espionnage, le vol d’adresses IP commerciales, une déclaration d’intention et le prépositionnement aux fins de sabotage. Le Centre pour la cybersécurité est au courant d’activités de cybermenace parrainées par des États ayant pour cible des organisations canadiennes associées à des TO dans les infrastructures essentielles depuis au moins 2012, bien que ces activités soient peu fréquentes.

Selon notre évaluation, il est peu probable que les propriétaires et exploitants d’importants biens TO, particulièrement ceux dans le secteur d’IE des services publics, soient la cible de vols d’adresses IP commerciales, puisque les adresses IP ayant une valeur commerciale se trouvent principalement dans la chaîne d’approvisionnement. Nous jugeons que les cyberactivités contre les propriétaires de biens TO œuvrant dans des secteurs d’IE avaient probablement pour objectif de recueillir de l’information et de prépositionner des cyberoutils afin de pouvoir mener d’éventuelles activités consécutives, ou encore de démontrer la cyberpuissance des États parrainant ces activités, en vue d’exercer une certaine influence en ligne. Les premiers stades d’une cyberattaque potentielle peuvent ressembler à de l’espionnage industriel.Note de bas de page 22 Selon nos observations, il y a de fortes chances que des auteurs de cybermenace étatiques se servent de l’information recueillie dans le cadre de leurs activités d’espionnage pour développer de nouvelles cybercapacités qui leur permettraient de saboter des TO utilisées dans des secteurs d’infrastructures essentielles du Canada.

Au cours de la dernière décennie, les activités de cybermenace étatiques contre les TO, surtout les TO dans les infrastructures essentielles, sont devenues monnaie courante à l’échelle mondiale. En 2013, l’un des premiers événements de ce type a été signalé, puis attribué à l’Iran qui aurait infiltré les systèmes de contrôle du barrage Bowman Avenue aux États-Unis.Note de bas de page 23 Deux ans plus tard, en 2015, un auteur de menace parrainé par un État, dont l’identité n’a pas été révélée, a lancé une campagne sophistiquée de piratage psychologique contre une aciérie allemande non identifiée. L’opération malveillante a entravé les systèmes de contrôle de l’installation, ce qui a empêché un haut fourneau de s’éteindre adéquatement et a causé des dommages matériels.Note de bas de page 24

Les premiers sabotages de services essentiels issus de cyberactivités étatiques se sont produits en 2015 et en 2016 contre le réseau électrique de l’Ukraine. À la fin de 2015, des auteurs de cybermenace russes ont été en mesure de mettre hors tension sept sous-stations de trois sociétés régionales de distribution ukrainiennes pendant trois heures, causant ainsi une panne d’électricité qui a touché 225 000 clients. Un an plus tard, un cyberincident survenu à la compagnie d’électricité nationale ukrainienne Ukrenergo a entraîné une panne d’électricité d’une heure dans le nord de Kiev.Note de bas de page 25 Ces incidents, qui se sont produits dans un contexte de tension entre la Russie et l’Ukraine, ont marqué un tournant dans l’histoire des cyberactivités visant le secteur de l’électricité. Ils montrent bien l’effet que peut avoir une cyberattaque perpétrée contre les infrastructures essentielles, et surtout lors de conflits internationaux.

L’intensification des tensions entre l’Iran et Israël a provoqué des opérations étatiques contre leurs infrastructures essentielles respectives en 2020. Des auteurs parrainés par l’Iran auraient orchestré des campagnes infructueuses en ligne contre l’infrastructure hydraulique d’Israël, ciblant plus précisément les systèmes de commande et de contrôle ainsi que d’autres systèmes TO de deux aqueducs israéliens. Si l’opération avait été une réussite, elle aurait causé l’arrêt des pompes à eau et privé d’eau des milliers d’habitants.Note de bas de page 26 La riposte d’Israël aurait compromis un terminal portuaire iranien important, perturbant les opérations et causant des pannes informatiques pendant plusieurs jours.Note de bas de page 27

Selon nous, il ne fait presque aucun doute que les TO dans les infrastructures essentielles représentent une cible stratégique pour certains États qui ont recours à des cyberactivités malveillantes comme moyen d’affirmer leur puissance dans les situations de tensions géopolitiques. Nous estimons qu’il est fort improbable que des auteurs de cybermenace parrainés par un État tentent de saboter volontairement les infrastructures essentielles canadiennes et de causer des dommages ou des pertes de vie s’il n’y a aucun climat d’hostilité international. Pour des raisons d’économie et de fiabilité, les IE du Canada sont intégrées à celles des États-Unis, ce qui, selon nous, risque d’augmenter les chances que les effets d’une interruption de service découlant d’une cyberattaque contre nos voisins du Sud touchent à la fois les Américains et les Canadiens. D’après des évaluations américaines, les cybermenaces que font peser les auteurs parrainés par des États sur les infrastructures essentielles des États-Unis sont complexes et agressives.Note de bas de page 28 Les États-Unis ont également déclaré que les menaces d’adversaires étrangers et de cybercriminels érudits visant les TO de leurs infrastructures essentielles constituent une urgence nationale. Note de bas de page 29

Développement des cybercapacités étatiques

En 2017, des auteurs de cybermenace russes ont mis à l’essai une capacité appelée Triton (ou Trisis) pour modifier le rendement d’un système instrumenté de sécurité (SIS) d’une installation pétrolière et gazière du Moyen-Orient. Un SIS est défini comme un dispositif TO spécialisé conçu pour détecter de façon indépendante les conditions de défaillance dans un procédé industriel et, au besoin, provoquer l’arrêt sûr de l’équipement. Les auteurs sont parvenus à accéder à l’installation à distance et à reprogrammer les dispositifs de commande du SIS, causant leur passage à l’état de défaillance, l’arrêt automatique du procédé industriel et l’enquête subséquente.Note de bas de page 30 La modification malveillante d’un SIS peut, à elle seule, entraîner un arrêt perturbateur, mais combinée au trafiquage d’autres TO, elle pourrait avoir des conséquences destructrices.Note de bas de page 31 Triton a été conçu pour nuire au bon fonctionnement des systèmes de sécurité et, bien qu’il visait exclusivement les versions de l’équipement et des logiciels de cette installation,Note de bas de page 32 nous pensons que les auteurs de cette attaque pourraient modifier leur capacité pour cibler des systèmes semblables, et que d’autres auteurs de menace de calibre semblable pourraient sans doute se servir de ces méthodes pour développer une capacité semblable.

Autres auteurs de menace

Nous considérons que les auteurs de menace qui n’ont pas accès à des cybercapacités sophistiquées, comme des terroristes, des hacktivistes et des adeptes de sensations fortes, sont davantage susceptibles de se livrer à des activités perturbatrices et nuisibles contre les TO. À titre d’exemple, mentionnons l’incident survenu en 2014 touchant les panneaux routiers Vanguard de Daktronics, alors que les auteurs ont obtenu un accès non autorisé à des panneaux numériques d’autoroutes et ont affiché de faux avertissements.Note de bas de page 33 Les cyberoutils préfabriqués et la formation sur leur utilisation sont de plus en plus répandus sur Internet (voir la boîte portant sur les cyberoutils avancés), et nous pensons qu’il y a une chance sur deux que des auteurs de menace disposant de moyens peu sophistiqués se tournent vers ces outils pour mener à bien une attaque de sabotage et perturber des TO.

Des compétences et cyberoutils avancés deviennent accessibles à un plus grand nombre d’auteurs de menace

Selon notre évaluation, la grande disponibilité de cybercapacités et de services criminels, commerciaux, volés et gratuits abaisse certainement le degré de sophistication requis pour cibler et saboter les TO. Dans l’Évaluation des cybermenaces nationales 2020,Note de bas de page 34 nous avons observé que la croissance des marchés commerciaux pour les cyberoutils et les talents a permis de réduire le temps nécessaire aux États pour développer des cybercapacités et d’augmenter le nombre d’États qui se sont dotés de cyberprogrammes. Certains fournisseurs conçoivent des capacités spécifiquement pour les TO et les vendent à des clients. Alors que l’accès aux cyberoutils augmente, les États qui souhaitent saboter des TO, mais qui ne disposaient pas des capacités nécessaires pour le faire auparavant, ont maintenant beau jeu d’entreprendre ce type de cyberactivité. La prolifération d’outils commerciaux dans les cyberprogrammes des États fait en sorte qu’il est de plus en plus difficile de détecter ces activités de cybermenace, de déterminer qui en sont les auteurs et de se défendre.

Il existe également des modules d’exploitation des TO dans des cyberoutils offerts gratuitement, comme le cadre de source libre Metasploit qui a été développé et diffusé par des chercheurs et professionnels dans le domaine de la sécurité dans le but de mettre à l’essai les mesures de défense des réseaux TO. Tous les auteurs malveillants, peu importe leur niveau de compétence technique, ont accès à ces outils ainsi qu’à des documents et tutoriels sur leur utilisation.Note de bas de page 35 Le Centre pour la cybersécurité est au courant de l’existence de logiciels criminels ayant un impact important, y compris Trickbot, Qakbot et Dridex, qui utilisent le cyberoutil répandu Cobalt Strike pour cibler de grandes organisations et les infrastructures essentielles du Canada. Metasploit et Cobalt Strike sont tous deux populaires auprès des États et des groupes criminels pour faciliter les activités de rançongiciel et de cyberespionnage.Note de bas de page 36 Par ailleurs, la présence d’un vaste marché illégal de cyberoutils et services permet aux cybercriminels de réduire considérablement leur temps de préparation et de réaliser des campagnes plus sophistiquées et complexes. De nombreuses places de marché virtuelles permettent à des fournisseurs de vendre des cyberoutils et services spécialisés à des utilisateurs qui les emploient ensuite pour commettre des cybercrimes, dont de l’espionnage, des attaques par déni de service distribué (DDoS pour Distributed Denial-of-Service) et des attaques par rançongiciel. De même, les auteurs malveillants peuvent se servir de l’une ou l’autre de ces cybercapacités pour commettre des actes de sabotage contre des systèmes TO.

Cybermenaces indirectes pour les TO découlant de la chaîne d’approvisionnement

Nous jugeons que les auteurs de cybermenace utilisant des méthodes moyennement ou grandement sophistiquées risquent de plus en plus de faire appel au ciblage indirect des TO, en se tournant plutôt vers la chaîne d’approvisionnement des TO. Deux motifs généraux incitent les auteurs malveillants à cibler la chaîne d’approvisionnement des TO : pour obtenir de la propriété intellectuelle et de l’information sur l’utilisation des TO ayant une valeur de revente; pour accéder à un réseau TO par un chemin détourné. Les exploitants de biens industriels substantiels, y compris les exploitants d’IE, dépendent d’une chaîne d’approvisionnement des produits et services très variée, qui comprend des laboratoires, des fabricants, des fournisseurs, des intégrateurs et des entrepreneurs, de même que des fournisseurs de services gérés, Internet et infonuagiques, pour les opérations quotidiennes, la maintenance, la modernisation et le développement de nouvelles capacités. La dépendance des propriétaires de biens TO à l’égard de la chaîne d’approvisionnement représente une vulnérabilité critique qui fournit aux auteurs de cybermenace de l’information privilégiée sur les systèmes TO autrement protégés et des occasions de les infiltrer. Nous estimons qu’il est fort probable que les auteurs malveillants ayant un degré de sophistication moyen et élevé continueront de cibler la chaîne d’approvisionnement des TO à ces fins pendant les 12 prochains mois et au-delà.

Obtention d’information sensible au sujet des TO

Selon nos observations, les auteurs de cybermenace détenant des moyens hautement sophistiqués ciblent presque assurément la chaîne d’approvisionnement des TO pour s’approprier de l’information sensible sur les biens TO des clients, qu’ils peuvent ensuite utiliser pour développer des capacités de sabotage en ligne. À titre d’exemple, en 2014, et une fois de plus en 2017, des auteurs de cybermenace associés à la Russie ont mené une campagne d’espionnage contre de nombreuses cibles de la chaîne d’approvisionnement, lesquelles ont par la suite été liées à des cibles du domaine de l’exploitation énergétique.Note de bas de page 37 Des rapports publiés en 2019 ont associé l’Iran à des activités de cyberespionnage visant des fabricants, des fournisseurs et des exploitants d’équipement de SCI.Note de bas de page 38

Accès indirect aux systèmes TO

Une compromission de la chaîne d’approvisionnement survient lorsque des produits sont délibérément exploités et altérés avant d’être utilisés par le consommateur final.Note de bas de page 39 Bien qu’une compromission de la chaîne d’approvisionnement puisse se produire dans un matériel ou un logiciel, les auteurs de menace ont souvent eu recours à des injections ou à l’ajout de maliciels dans des logiciels légitimes lors de la distribution de ces derniers ou dans le cadre de mises à jour (voir la boîte portant sur les attaques par substitution). Il arrive fréquemment que les auteurs de menace trafiquent le produit fini d’un fournisseur de façon à ce qu’il présente une signature numérique valide, et les utilisateurs obtiennent, à leur insu, le produit signé au moyen d’un téléchargement sécurisé ou d’un site de mise à jour.Note de bas de page 40 En 2014, des auteurs de cybermenace parrainés par la Russie ont compromis les réseaux de trois fournisseurs TO en remplaçant des mises à jour légitimes de logiciels par des progiciels corrompus dans lesquels se trouvait le maliciel Havex. Les utilisateurs des produits TO ont téléchargé ce qu’ils croyaient être des mises à jour, mais sans le savoir, ils ont installé le virus Havex dans leurs systèmes TO, ce qui a donné aux auteurs de cette cybermenace l’accès à diverses organisations liées au secteur européen de l’énergie.Note de bas de page 41

Nouvelle cybermenace visant la chaîne d’approvisionnement : attaques par substitution dans le code source libre

Dans la plupart des cas, un logiciel est un assemblage de composants provenant de sources privées et publiques.Note de bas de page 42 Les développeurs obtiennent de sources publiques toute une gamme de code gratuit de grande qualité, mais un grand nombre de vastes systèmes de partage de code public permettent aux auteurs de mettre en commun leurs progiciels sans qu’on leur demande de fournir une preuve d’identité. La disponibilité de logiciels gratuits de qualité facilite la tâche des développeurs, mais cette dépendance aux sources publiques les expose à des maliciels.

L’une des méthodes d’exploitation du processus de développement se nomme une « attaque par substitution » (ou « confusion de dépendance ») selon laquelle on manipule les sources publiques de manière à générer des versions malveillantes de progiciels portant des noms semblables aux versions légitimes.Note de bas de page 43 Un chapeau blanc a récemment dupé l’entreprise de commerce électronique Shopify en la convainquant d’installer un progiciel bénin nommé « shopify-cloud » dans leur logiciel. Après avoir informé Shopify de la brèche de sécurité, le pirate bien attentionné a reçu une prime de bogue.Note de bas de page 44 Les attaques par substitution pourraient permettre à un auteur de cybermenace de placer secrètement des maliciels dans de nombreux dispositifs TO sans même avoir accès au fabricant ou au système TO ciblé.

En décembre 2020, FireEye a découvert une campagne d’intrusion mondiale attribuable presque certainement aux services de renseignement russes (SVR),Note de bas de page 45 qui ont créé des mises à jour malveillantes d’Orion, logiciel de gestion et de surveillance réseau très populaire de SolarWinds, en exploitant l’accès au processus de fabrication de l’entreprise.Note de bas de page 46 Les mises à jour ont été déployées à plus de 16 000 clients de SolarWinds,Note de bas de page 47 et les auteurs de menace sont parvenus à compromettre un sous-ensemble plus petit de réseaux ciblés à l’aide de maliciels additionnels aux fins de cyberespionnage, y compris, possiblement, des organisations œuvrant dans des secteurs d’infrastructures essentielles et d’autres propriétaires de biens TO du secteur privé,Note de bas de page 48 de même que des membres de la chaîne d’approvisionnement des TO.Note de bas de page 49 Nous évaluons que les compromissions de la chaîne d’approvisionnement des logiciels représentent sans contredit une menace active grandissante pour la sécurité des TO et que les activités malveillantes touchant les fournisseurs de logiciels courants donnent une idée de l’impact potentiel global d’une vulnérabilité critique dans des produits TO largement utilisés. Nous jugeons en outre que les compromissions de la chaîne d’approvisionnement sont plus susceptibles de toucher les logiciels que le matériel, mais que l’implantation d’un programme malveillant dans du matériel n’est pas hors d’atteinte pour les auteurs de cybermenace parrainés par des États qui sont particulièrement habiles (voir la boîte portant sur le décret présidentiel sur la sécurité de la chaîne d’approvisionnement américaine).

Décret présidentiel sur la sécurité de la chaîne d’approvisionnement américaine

Le décret présidentiel 13920 du 1er mai 2020 autorise le gouvernement américain à travailler en collaboration avec le secteur de l’électricité afin de sécuriser la chaîne d’approvisionnement du réseau de production et de transport (BPS pour Bulk Power System) des États-Unis en éliminant les composants étrangers à risque élevé. Ce décret interdit l’acquisition, le transfert ou l’installation d’équipement BPS impliquant des « intérêts étrangers ». Il exige également qu’un tel équipement utilisé par des propriétaires de biens américains soit recensé, isolé et remplacé.Note de bas de page 50

En plus de cibler la chaîne d’approvisionnement, il est fort probable que des auteurs parrainés par un État étranger et des cybercriminels tentent de tirer profit de l’accès privilégié des fournisseurs de services aux systèmes de leurs clients dans le but d’atteindre, par un chemin détourné, leurs cibles véritables qui comprennent des systèmes TO. Par exemple, depuis au moins 2019, des exploitants de rançongiciels ont compromis des FSG et ont utilisé des logiciels de télégestion pour installer automatiquement et simultanément des rançongiciels sur de nombreux réseaux de clients. En août 2019, les cybercriminels responsables du rançongiciel REvil ont compromis un FSG américain dans le but d’infecter 22 municipalités américaines et de mettre la main sur de la cryptomonnaie d’une valeur de trois millions de dollars canadiens au moment de l’attaque. Le 4 avril 2017, le Centre pour la cybersécurité a diffusé une alerte au sujet de cyberactivités malveillantes continues visant des FSG à l’échelle internationale,Note de bas de page 51 et en 2018, le Canada et ses alliés ont attribué ces activités à un auteur parrainé par la Chine.Note de bas de page 52 Nous considérons ainsi qu’à mesure que les systèmes TO font la transition vers les SCP, les systèmes TO deviendront de plus en plus intégrés aux systèmes des fournisseurs de services, et par conséquent protégés par les mesures de sécurité des fournisseurs qui pourraient ne pas tenir compte des menaces propres aux TO dans leurs évaluations.

Conclusion

Le contexte des cybermenaces auquel font face les exploitants de biens TO au Canada est en constante évolution, et les auteurs de cybermenace continuent d’adapter leurs activités pour déjouer les mesures de défense de leurs cibles. Dans la présente évaluation, nous avons démontré que les cybermenaces pour les TO représentent également des menaces pour les infrastructures et services essentiels du Canada. Par ailleurs, nous avons mis en évidence les tendances relatives au contexte de cybermenace des TO, notamment les menaces grandissantes provenant des cybercriminels et des auteurs parrainés par un État, ainsi que l’introduction de nouveaux vecteurs de menace découlant de l’adoption de nouvelles technologies et de dispositifs connectés à Internet.

Comme nous l’avons noté dans l’Évaluation des cybermenaces nationales 2020, un grand nombre de cybermenaces peuvent être atténuées grâce à la sensibilisation et à l’adoption de pratiques exemplaires en matière de cybersécurité et de continuité des activités. Les cybermenaces continuent d’être fructueuses à ce jour puisqu’elles n’exploitent pas uniquement les vulnérabilités technologiques, mais également les habitudes sociales et comportements humains profondément ancrés. Pour défendre le Canada contre les cybermenaces et les opérations d’influence connexes, il faut se pencher sur les aspects techniques et sociaux des activités de cybermenace. Des investissements en cybersécurité permettront aux Canadiens de bénéficier de nouvelles technologies tout en s’assurant de ne pas exposer indûment à des risques la sécurité, la vie privée, la prospérité économique et la sécurité nationale.

Le Centre pour la cybersécurité s’est engagé à faire avancer la cybersécurité et à accroître la confiance des Canadiens dans les systèmes qu’ils utilisent au quotidien, en soutenant les IE ainsi que d’autres systèmes qui sont importants pour le Canada. Notre approche collaborative en matière de sécurité permet de combiner l’expertise du gouvernement, du secteur privé et du milieu universitaire. En travaillant ensemble, nous rendrons le Canada plus fort et plus résilient face aux cybermenaces. Les investissements en cybersécurité permettront aux exploitants de biens TO de profiter des possibilités qu’offrent les nouvelles technologies tout en évitant des risques inutiles pour que les Canadiens puissent compter sur des services essentiels sûrs et fiables.

Ressources utiles

- Introduction à l’environnement de cybermenaces

- Évaluation des cybermenaces nationales 2020

- Bulletin sur les cybermenaces : Les cyberattaques visant le secteur canadien de l’électricité

- Bulletin sur les cybermenaces : Le rançongiciel moderne et son évolution

- Contrôles de cybersécurité de base pour les petites et moyennes organisations

- Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l’information

- Conseils du Centre pour la cybersécurité sur la sécurité des dispositifs mobiles

- Rançongiciels : comment les prévenir et s’en remettre

- Protéger l’organisme contre les maliciels

- Sécurité de l’Internet des objets pour les petites et moyennes organisations

- Fiche de renseignements sur le programme d’examen de la sécurité

- Contrats avec des fournisseurs de services gérés : facteurs relatifs à la cybersécurité à considérer

- Cyberactivité malveillante ciblant les fournisseurs de services gérés

- Utilisation d’une liste d’applications autorisées

- Correction des systèmes d’exploitation et des applications

- Rapport conjoint sur les outils de piratage publiquement accessibles

- Conseils de cybersécurité pour le télétravail

- Conseils de sécurité pour les organisations dont les employés travaillent à distance

- Conseils ciblés sur la cybersécurité Non classifié applicables durant la pandémie de COVID-19

- La COVID-19 et les sites Web malveillants

- Bouclier canadien – Le Centre pour la cybersécurité fournit du renseignement sur les menaces afin de protéger les Canadiens pendant la pandémie de COVID-19

- Êtes-vous victime de piratage?

- Protéger son organisation contre les attaques par déni de service

- Reconnaître les courriels malveillants

- Sécurisez vos comptes et vos appareils avec une authentification multifacteur

- Application des mises à jour sur les dispositifs

- Étapes pour gérer les fuites de données dans le nuage

- Protection de l’information de grande valeur

- Sécurité de la chaîne d’approvisionnement pour les petites et moyennes organisations

- Lignes directrices sur la chaîne d’approvisionnement des technologies

- Utiliser son dispositif mobile en toute sécurité

- Considérations de sécurité pour les modèles de déploiement de dispositifs mobiles

- Pratiques exemplaires de création de phrases de passe et de mots de passe

- Ne mordez pas à l’hameçon : Reconnaître et prévenir les attaques par hameçonnage

- Le petit livre noir de la fraude

- Enregistreurs de frappe et logiciels espions

- Campagnes de fraudes par nom de sosie de domaine et par virement bancaire

| Degré de sophistication | Caractéristiques de la sophistication | Auteurs de cybermenace typiques |

|---|---|---|

| Faible |

|

États, hacktivistes, cybercriminels, amateurs de sensations fortes |

| Moyen |

|

États, cybercriminels |

| Élevé |

|

États, cybercriminels |

Annexe B : Collecte et analyse de données

Afin de quantifier les cybermenaces visant les TO, le Centre pour la cybersécurité a recueilli des données sur les cyberincidents mondiaux provenant de bases de données des cyberincidents, de sources médiatiques internationales et de rapports de fournisseurs de sources libres pour compiler une liste des cyberincidents d’importance qui se sont produits entre 2010 et 2020. Nous avons examiné les détails entourant chaque incident, notamment les dates, les victimes et les secteurs touchés. Nous avons en outre évalué la catégorie d’auteur de menace, les motifs ainsi que la sophistication associés aux incidents. Si l’organisation victime était propriétaire d’un système TO, nous avons tenté de déterminer si les cyberactivités ont touché (directement ou indirectement) le bien TO en question, ce qui comprend les interruptions de TO découlant indirectement de cyberactivités dans les réseaux TI administratifs.

Annexe C : Incidents de cybersécurité liés aux TO

| Année | Cible | Description | Origine présumée | Degré de sophistication évalué |

|---|---|---|---|---|

| 2010 |

|

Le maliciel Stuxnet est le premier à cibler des TO dans des installations iraniennes d’enrichissement nucléaire. Le maliciel a perturbé le fonctionnement d’ordinateurs industriels dans des usines d’enrichissement de l’uranium en Iran et entraîné une baisse de productivité de 30 % sur une période d’un an.

TTP : Maliciel Stuxnet et exploits du jour zéro.Note de bas de page 53 |

Étatique | Élevé |

| 2012 |

|

Des auteurs de menace iraniens parrainés par un État déploient le maliciel effaceur Shamoon dans les réseaux TI. Des données ont été supprimées sur 30 000 ordinateurs et des systèmes de contrôle TO ont été infectés (sans causer de dommage).

TTP : Maliciel Shamoon.Note de bas de page 54 |

Iran | Moyen |

| 2013 |

|

Des auteurs de menace iraniens parviennent à accéder au système de contrôle des vannes de décharge du barrage Bowman, mais cette intrusion n’a eu aucun effet puisque les vannes de décharge étaient hors ligne en raison de travaux de maintenance.

TTP : Maliciel non révélé, harponnage.Note de bas de page 55 |

Iran | Faible |

| 2014 |

|

La MPA Dragonfly parrainée par la Russie lance une opération de cyberespionnage mondiale contre des entreprises américaines et européennes détenant des biens TO.

TTP : Cheval de Troie d’accès distant (RAT pour Remote Access Trojan) Havex, attaques par embuscade.Note de bas de page 56 |

Russie | Élevé |

| 2015 |

|

Des auteurs de cybermenace ont infiltré une aciérie allemande dans le cadre d’une campagne de piratage psychologique et ont causé des dommages matériels en déstabilisant les systèmes de contrôle, ce qui a empêché un haut fourneau de s’éteindre adéquatement.

TTP : Harponnage, piratage psychologique.Note de bas de page 57 |

Probablement étatique | Élevé |

| 2015 |

|

Le maliciel russe Blackenergy a été employé dans une attaque sans précédent sur les infrastructures essentielles de l’Ukraine. Des incidents coordonnés ont ciblé et endommagé plusieurs systèmes SCADA de sociétés régionales de distribution de l’énergie, causant une panne d’électricité d’une durée de trois à six heures chez environ 225 000 Ukrainiens.

TTP : Maliciel Blackenergy, harponnage, déni de service.Note de bas de page 58 |

Sandworm

(Russie) |

Élevé |

| 2016 |

|

Un maliciel russe a été employé pour éteindre les unités terminales à distance de l’installation Pivnichna de transport d’énergie, ce qui a causé une panne partielle et une perte de 20 % en consommation d’énergie à Kiev.

TTP : Maliciel Industroyer/Crashoverride.Note de bas de page 59 |

Sandworm

(Russie) |

Élevé |

| 2017 |

|

Le ministre de l’Énergie de la Turquie a déclaré qu’un cyberincident grave a ciblé les lignes de production et de transport d’électricité et a causé une panne d’électricité à grande échelle à Istanbul.

TTP : Non révélées.Note de bas de page 60 |

Inconnue | Élevé |

| 2017 |

|

Le GCHQ du R.-U. a publié une alerte indiquant que des pirates informatiques ont pénétré dans les systèmes de contrôle industriels d’entreprises du secteur de l’énergie du R.-U.

TTP : Maliciel non révélé, harponnage.Note de bas de page 61 |

Étatique | Élevé |

| 2017 |

|

Des auteurs de cybermenace ont obtenu un accès à distance à un poste de travail d’ingénierie SIS et a reprogrammé une unité SIS à l’aide du maliciel Triton; des erreurs ont entraîné un arrêt automatique du procédé industriel.

TTP : Maliciel Triton/Trisis.Note de bas de page 62 |

Xenotime

(Russie) |

Élevé |

| 2018 |

|

Les auteurs de cybermenace ont infiltré des réseaux d’entités tierces et se sont déplacés latéralement pour atteindre les réseaux de propriétaires de biens de grande valeur dans le secteur de l’énergie; ils ont volé des données confidentielles sur des SCI et d’autres procédés.

TTP : Harponnage de domaines visés par des embuscades, exploitation sur l’hôte.Note de bas de page 63 |

Energetic Bear/ DragonFly

(Russie) |

Élevé |

| 2020 |

|

Israël parvient à se défendre contre deux cyberincidents ciblant les systèmes de commande et de contrôle de stations de traitement des eaux, d’épuration des eaux usées et de pompage du pays.

TTP : Non révélées.Note de bas de page 64 |

Jerusalem Electronic Army

(Iran) |

Moyen |

| 2020 |

|

Des pirates informatiques ont perturbé les opérations et le trafic portuaires en causant des pannes informatiques pendant plusieurs jours.

TTP : Non révélées.Note de bas de page 65 |

Israël | Élevé |

| Année | Cible | Description | Origine présumée | Degré de sophistication évalué |

|---|---|---|---|---|

| 2011 |

|

Un virus a infecté toutes les machines de la centrale électrique au moyen du système ALSPA d’Alstom, ce qui a perturbé les systèmes de gestion et les opérations.

TTP : Virus Conficker.Note de bas de page 66 |

Inconnue | Faible |

| 2012 |

|

Sans le savoir, un employé a inséré une clé USB infectée dans le réseau, ce qui a interrompu complètement les activités des centrales pendant trois semaines.

TTP : Maliciel Mariposa. Note de bas de page 67 |

Inconnue | Faible |

| 2014 |

|

Des pirates informatiques ont profité de mots de passe faibles pour s’introduire dans le système; toutefois, les dispositifs mécaniques ont été déconnectés du système de contrôle aux fins de maintenance prévue.

TTP : Force brute.Note de bas de page 68 |

Inconnue | Faible |

| 2016 |

|

Des pirates informatiques ont volé des dossiers financiers confidentiels et ont accédé à l’application de régulation du débit et des soupapes du district de distribution d’eau, qui est responsable de centaines d’automates programmables industriels (API) contrôlant les produits chimiques pour le traitement de l’eau.

TTP : Injection SQL, harponnage. Note de bas de page 69 |

Inconnue | Faible |

| 2018 |

|

Un rançongiciel a causé la mise hors service de 2 000 ordinateurs pendant plusieurs jours, ce qui a coûté environ 1,7 million de dollars américains au ministère.

TTP : Rançongiciel SamSam.Note de bas de page 70 |

Inconnue | Moyen |

| 2019 |

|

L’incident a nui aux opérations (logistiques et de production) et forcé certaines des alumineries de l’entreprise à passer à des procédés manuels. Les pertes financières s’élèvent à environ 71 millions de dollars.

TTP : Rançongiciel LockerGoga.Note de bas de page 71 |

Inconnue | Moyen |

| 2019 |

|

Le rançongiciel a causé l’interruption de systèmes TI, ce qui a entraîné des pannes régionales touchant plus de 250 000 personnes et empêché les clients d’acheter de l’électricité prépayée.

TTP : Rançongiciel non révélé.Note de bas de page 72 |

Inconnue | Moyen |

| 2020 |

|

À trois installations satellites, l’incident a causé l’arrêt de la production informatisée puisque l’entreprise n’avait pas accès à ses systèmes. Le résultat a été une perte de 196 jours de production.

TTPs: Undisclosed Ransomware. Note de bas de page 73 |

Inconnue | Moyen |

| 2020 |

|

L’installation a suspendu ses opérations pendant deux jours après que le rançongiciel a traversé les réseaux TI jusqu’au SCI responsable de la surveillance des opérations des pipelines, touchant ainsi des biens sur le système TO comme les interfaces homme-machine (IHM), les historiens des données et les serveurs de scrutation.

TTP : Rançongiciel non révélé, harponnage.Note de bas de page 74 |

Inconnue | Faible |

| 2020 |

|

L’incident a causé le retour aux sauvegardes manuelles dans plus de 250 hôpitaux, le détournement d’ambulances et le report d’interventions chirurgicales; il pourrait également avoir contribué à quatre décès.

TTP : Rançongiciel Ryuk, hameçonnage, cheval de Troie Emotet, probablement.Note de bas de page 75 |

Probablement WIZARD SPIDER | Moyen |

| 2020 |

|

Grâce à l’exploitation d’une vulnérabilité non corrigée, des pirates informatiques sont parvenus à pénétrer dans le réseau de l’hôpital au moyen d’un rançongiciel et ont forcé les traitements ambulatoires et planifiés ainsi que les soins d’urgence à être administrés à d’autres endroits.

TTP : Rançongiciel non révélé, exploit de code.Note de bas de page 76 |

Inconnue | Faible |

| 2020 |

|

L’incident a causé une interruption opérationnelle de la plupart des systèmes de distribution, de fabrication et de gestion des commandes mondiales de l’entreprise, ce qui a retardé considérablement les expéditions. Le nombre estimé de jours de production perdus s’élève à environ 140 jours.

TTP : Rançongiciel Ryuk.Note de bas de page 77 |

Probablement WIZARD SPIDER | Moyen |

| 2020 |

|

L’organisation a suspendu ses processus opérationnels pendant deux semaines mondialement; les pirates ont volé environ 150 Go de données organisationnelles.

TTP : Rançongiciel Mount Locker.Note de bas de page 78 |

Groupe derrière le rançongiciel Mount Locker | Faible |

| Année | Cible | Description | Origine présumée | Degré de sophistication évalué |

|---|---|---|---|---|

| 2012 |

|

Les pirates informatiques ont accédé à une porte dérobée dans le SCI qui leur a permis d’accéder au mécanisme principal de contrôle des unités de chauffage, de ventilation et de climatisation (CVC) de l’entreprise.

TTP : Maliciel non révélé, exploits de code. Note de bas de page 79 |

Amateur de sensations fortes | Faible |

| 2014 |

|

Les auteurs de menace ont piraté des panneaux routiers et ont affiché de faux avertissements.

TTP : Exploits de code.Note de bas de page 80 |

Amateur de sensations fortes | Faible |