À props du présent document

Auditoire

Le présent bulletin sur les cybermenaces est destiné à la collectivité de la cybersécurité. Tout en étant assujettie aux règles standard de droit d’auteur, l’information TLP:WHITE peut être distribuée sans aucune restriction. Pour obtenir de plus amples renseignements sur le protocole TLP, prière de consulter la page Web https://www.first.org/tlp/

Coordonnées

Pourtoute question ou tout problème relatif au présent document, écrivez au Centre canadien pour la cybersécurité à contact@cyber.gc.ca

Méthodologie et fondement de l'évaluation

Les principaux jugements dans cette évaluation reposent sur des rapports provenant de diverses sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise du Centre canadien pour la cybersécurité en matière de cybersécurité. En défendant les systèmes d’information du gouvernement du Canada, le Centre pour la cybersécurité bénéficie d’une perspective unique lui permettant d’observer les tendances dans l’environnement de cybermenaces et d’appuyer ses évaluations. Dans le cadre du volet de renseignement étranger du mandat du CST, le Centre pour la cybersécurité tire parti d’information précieuse sur les habitudes des adversaires dans le cyberespace. Bien que le Centre pour la cybersécurité soit tenu de toujours protéger ses sources et méthodes classifiées, il s’efforce de justifier le plus possible ses jugements.

Les principaux jugements du Centre pour la cybersécuritésont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude d’autres explications possibles, la réduction de biais et l’utilisation d’un langage probabiliste. Le Centre pour la cybersécurité utilise des formulations telles que «nous évaluons» ou «nous estimons» pour présenter une évaluation analytique. Les qualificatifs tels que «possiblement», «probablement», «très probable» et «fort possible» servent à évoquer la probabilité.

Le contenu de ce document est fondé sur l’information disponible en date du 29 septembre 2020.

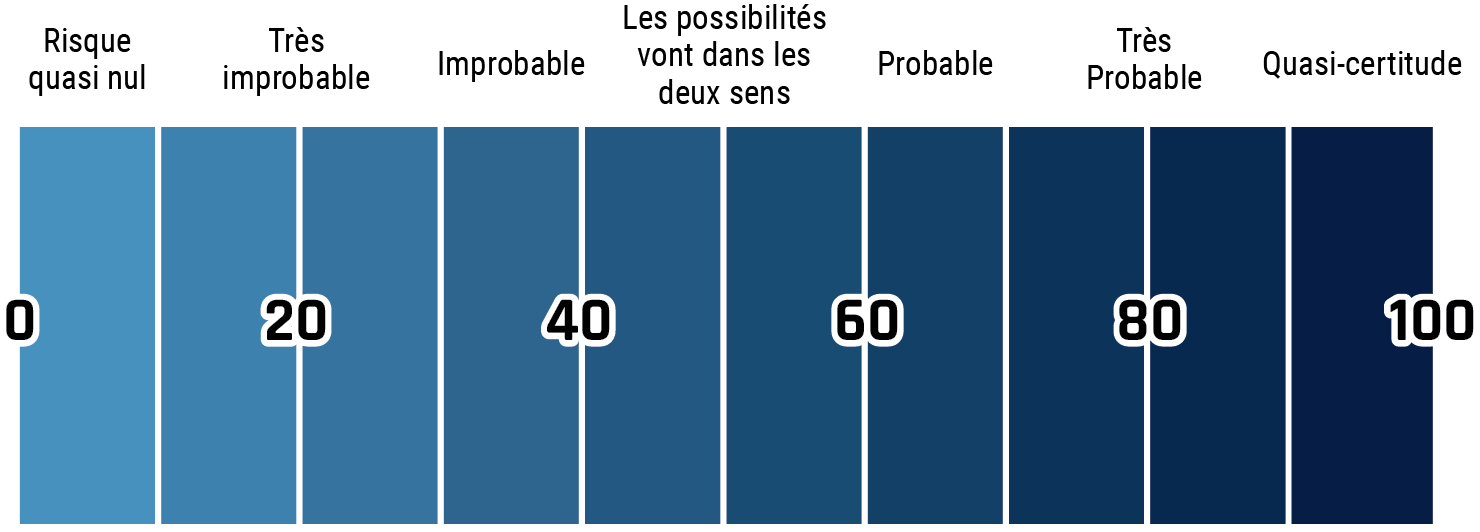

Lexique des estimations

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- Risque quasi nul (0%)

- Très improbable (20%)

- Improbable (40%)

- Les possibilités vont dans les deux sens (50%)

- Probable (60%)

- Très probable (80%)

- Quasi-certitude (100%)

Faits saillants

- Jusqu’ici, les activités de cybermenace visant le secteur canadien de l’électricité ont surtout porté sur des tentatives de fraude et d’extorsions par rançongiciel provenant de cybercriminels. Il a également été déterminé que les auteurs de cybermenace parrainés par des États devraient continuer de mener des activités d’espionnage et de se prépositionner.

- On considère qu’il est probable que les cybercriminels améliorent leurs capacités, et qu’ils risquent de plus en plus de tenter d’accéder aux systèmes de contrôle industriels (SCI), d’établir une carte des réseaux et de les exploiter pour se livrer à des actes d’extorsion au moyen de rançongiciels personnalisés. On estime que dans les trois prochaines années, les cybercriminels pourraient vraisemblablement exposer les SCI du secteur de l’électricité à des actes d’extorsion.

- Il est toutefois fort improbable que des auteurs de cybermenace parrainés par des États tentent de perturber volontairement le secteur canadien de l’électricité ou de causer de sérieux dommages ou des pertes de vie s’il n’y a aucun climat d’hostilité à l’échelle internationale. Or, la probabilité qu’une cyberattaque puisse avoir un impact sur le secteur canadien de l’électricité est plus élevée qu’elle aurait pu l’être autrement en raison des liens qui existent entre les réseaux électriques américains et canadiens. Les auteurs de cybermenace considèrent probablement le Canada comme une cible intermédiaire par laquelle ils peuvent passer pour nuire au secteur américain de l’électricité. De plus, l’augmentation de l’activité de cybermenace visant les réseaux américains pourrait entraîner un événement susceptible de mettre en danger le secteur canadien de l’électricité.

- Les auteurs de cybermenace ayant un haut degré de sophistication ont deux objectifs lorsqu’ils ciblent la chaîne d’approvisionnement et les fournisseurs de services gérés : le vol de propriété intellectuelle et d’information sur les SCI d’un service public, et l’accès par voie détournée aux réseaux de services publics d’électricité. Il est fort probable que cette tendance se poursuive pendant au moins les douze prochains mois.

- On estime que les auteurs de cybermenace adapteront leurs activités en fonction des nouvelles occasions que présente la transition vers les technologies de réseaux intelligents. L’utilisation de nouvelles technologies de ce genre est susceptible d’augmenter la vulnérabilité des SCI aux cybermenaces.

Secteur canadien de l'électricité

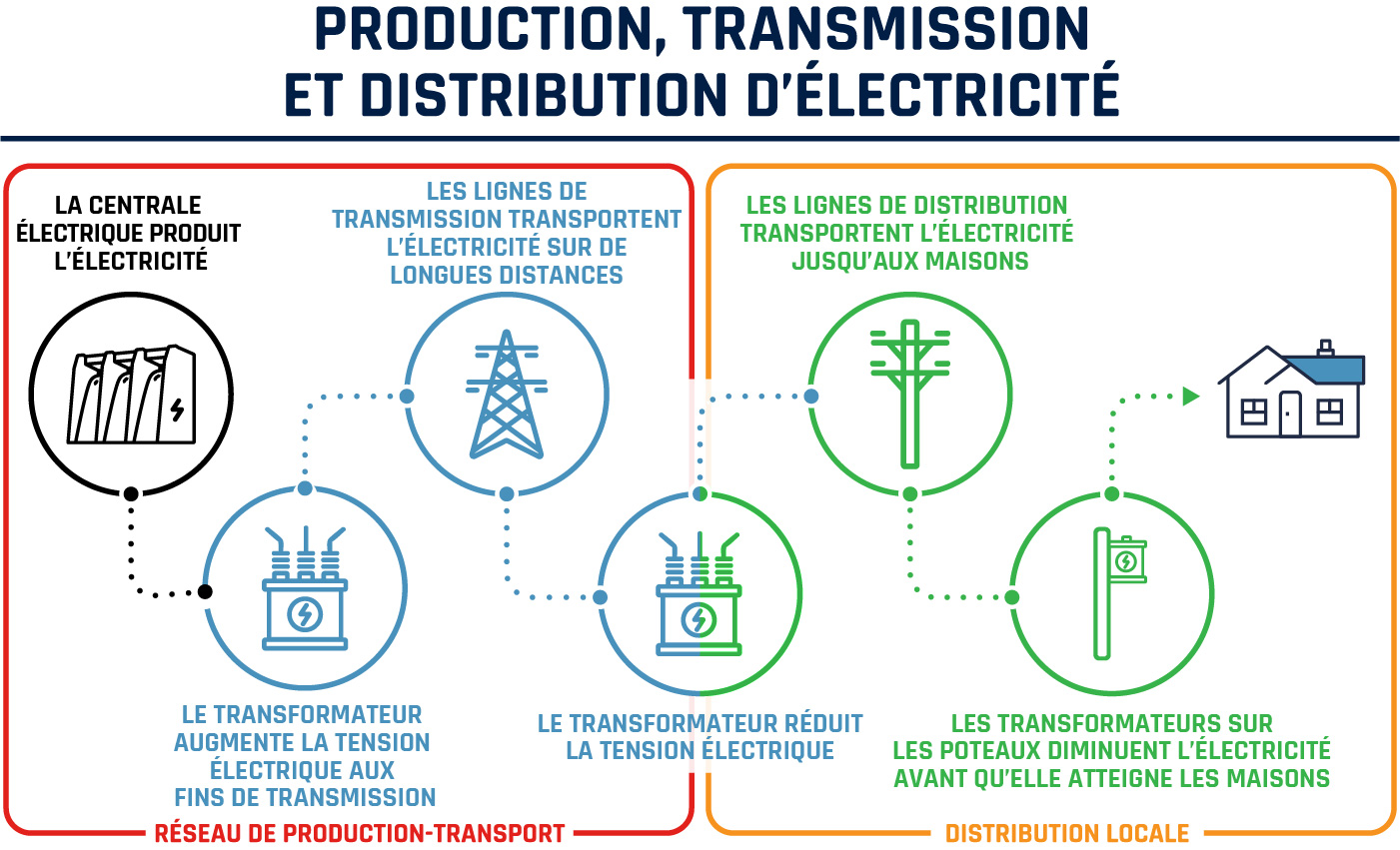

Le réseau de transport d’électricité nord-américain est généralement décrit comme étant la plus grande machine du monde. Ce réseau est d’ailleurs en constante croissance depuis sa création à la fin des années 1800. Le réseau électrique moderne est un réseau de systèmes répartis sur l’ensemble du continent. Il intègre différentes technologies utilisées par des organisations qui se consacrent à la production, à la transmission, à la gestion et à la distribution d’électricité (figure 1).

Figure 1 : Organigramme simplifié du réseau électrique

Description détaillée - Production, transmission et distribution d’électricité.

Réseau de production-transport : la centrale électrique produit l’électricité, à : le transformateur augmente la tension, à : les lignes de transmission transportent l’électricité sur de longue distances

Distribution locale : le transformateur réduit la tension électrique, à : les lignes de distribution transportent l’électricité jusqu’aux maisons, à : les transformateurs sur les poteaux diminuent l’électricité avant qu’elle atteigne les maisons.

On ne saurait exagérer l’importance de l’électricité pour le Canada. Toute panne majeure peut avoir des répercussions sur la sécurité nationale, la sécurité publique et l’économie du Canada. Une panne d’électricité qui a touché le nord-est de l’Amérique du Nord en août 2003 et qui a duré moins d’une semaine a causé des pertes économiques évaluées à 2,3 milliards de dollars canadiens en Ontario. Elle a contribué à une baisse de 0,7 % du PIB du Canada en août,Note de bas de page 1 et a vraisemblablement été à l’origine de pertes de vie.Note de bas de page 2 Notre dépendance à l’égard de l’électricité a pris considérablement d’importance depuis 2003 et cette dépendance devrait continuer de s’accentuer en raison de divers facteurs; principalement, l’électrification du secteur du transport.Note de bas de page 3

L’activité de cybermenace visant le secteur de l’électricité au Canada et à l’échelle mondiale est en hausse depuis les dix dernières années. Les organisations oeuvrant dans le secteur de l’électricité font face à une activité de cybermenace menée par des cybercriminels attirés par le montant des rançons, les fruits des fraudes commerciales et le vol de la propriété intellectuelle. En raison de l’importance fondamentale du secteur de l’électricité, les auteurs de cybermenace parrainés par des États ciblent les organisations de ce secteur pour atteindre leurs objectifs géopolitiques. Les plus importants réseaux canadiens de transport d’électricité sont reliés entre eux ainsi, qu’aux réseaux américains, par plus de 35 connexions de lignes de transport d’électricité entre le Canada et les États-Unis. On les appelle des interconnexions. Elles se trouvent dans l’ensemble des provinces ayant une frontière commune avec les États-Unis. Ces interconnexions permettent d’améliorer la fiabilité du réseau et d’obtenir une plus grande efficacité, mais elles augmentent aussi la probabilité que les Canadiens et les Américains soient victimes de cyberattaques ou d’autres problèmes liés aux réseaux électriques.

Tableau 1 : Termes liés à la technologie du secteur de l'électricité

| Réseau de production-transport (BPS pour Bulk Power System) | Les systèmes de production, de transmission et de gestion de l’énergie du réseau électrique. Des défaillances dans le BPS pourraient avoir une incidence sur de nombreuses régions de distribution locale, et s’étendre même au-delà des frontières provinciales et nationales. Le BPS ne comprend pas les éléments du réseau nécessaires à la distribution locale d’électricité à plus faible tension. |

| Technologie de l'Information (TI) | Elle fait référence au matériel et aux logiciels servant à stocker, à récupérer et à communiquer l’information. Ceux-ci sont utilisés dans le cadre d’opérations commerciales et administratives. |

| TECHNOLOGIE OPÉRATIONNELLE (TO) | Elle fait référence au matériel et aux logiciels qui assurent une interface avec des dispositifs pouvant provoquer des changements à un environnement physique. Cette technologie est largement utilisée dans l’automatisation des procédés mécaniques. Le secteur de l’électricité a recours à cette technologie pour les systèmes de contrôle industriels. |

| Systèmes de contrôle industriels (SCI) | Une TO spécialisée qui surveille et contrôle les procédés industriels essentiels à la mission. Un aspect important des SCI est leur capacité de détecter et de changer l’état physique d’un équipement industriel. |

Cibler le réseau électrique du Canada

Jusqu’ici, les activités de cybermenace visant le secteur canadien de l’électricité ont porté sur des tentatives de fraude et d’extorsions par rançongiciel provenant de cybercriminels. Il a également été déterminé que les auteurs de cybermenace parrainés par des États devraient continuer de mener des activités d’espionnage et de se prépositionner. Des hacktivistes, des terroristes et des personnes mécontentes dont le degré de sophistication est faible (voir la définition dans l’annexe) pourraient nuire et porter atteinte à la réputation du secteur canadien de l’électricité (p. ex. en défigurant des sites Web), mais il est peu probable qu’ils soient capables de perturber l’approvisionnement en électricité. L’activité de cybermenace cible la distribution locale et les entreprises du réseau de production-transport, mais les auteurs de cybermenace qui cherchent à perturber les services électriques ou à soutirer des rançons substantielles sont plus susceptibles de viser des entreprises liées à un réseau de production-transport (BPS, voir le tableau 1).

Activité de cybermenace : cybercriminels

On considère que les cybercriminels continueront probablement à cibler le secteur canadien de l’électricité pour des demandes de rançon, le vol de propriété intellectuelle et de renseignements de nature exclusive, et l’obtention de données personnelles sur des clients. Selon nos observations, il est très probable que les cybercriminels ciblent l’industrie lourde et les infrastructures essentielles pour accroître leurs chances d’obtenir une forte rançon. Depuis les deux dernières années, les attaques par rançongiciel pouvant possiblement affecter les procédés industriels sont de plus en plus courantes au Canada et à travers le monde. Ainsi, depuis janvier 2019, au moins sept variantes de rançongiciel contenant des instructions visant à interrompre les procédés de SCI ont été recensées. Ces procédés seraient normalement exécutés sur des stations de travail de contrôle industriel.Note de bas de page 4

Importantes activités visant le secteur de l’électricité menée par des cybercriminels

- Le 30 avril 2020, les systèmes de gestion et le site Web de la Northwest Territories Power Corporation ont été chiffrés par un rançongiciel.Note de bas de page 5

- Le 11 mai 2020, des cybercriminels auraient déployé un rançongiciel sur les systèmes de gestion d’Elexon, une société cruciale du réseau électrique du Royaume-Uni. Ils auraient de plus volé et publié des données internes sensibles, causant à la société la perte de certaines fonctionnalités de son réseau, dont le courrier électronique.Note de bas de page 6

- Le 7 juin 2020, Edesur S. A., le service public de distribution locale d’électricité de Buenos Aires, en Argentine, a perdu certaines des fonctions de ses systèmes informatiques.Note de bas de page 7 Dans tous les cas, le réseau des SCI et l’approvisionnement en électricité n’ont pas été touchés.

Bien qu’aucun cas de rançongiciel visant les SCI du secteur de l’électricité n’ait été signalé, on estime que les programmes de rançongiciel peuvent maintenant mieux s’infiltrer dans les réseaux informatiques et devenir une menace pour les environnements de SCI connexes.Note de bas de page 8 Dans certains cas, les victimes choisissent de désactiver leurs procédés industriels par mesure de précaution lorsque l’entreprise est attaquée par un rançongiciel. Par exemple, en février 2020, une installation américaine de compression de gaz naturel a été infectée par un rançongiciel qui s’est infiltré par ses réseaux informatiques connectés à Internet pour atteindre les SCI chargés de surveiller la chaîne de traitement du gaz.Note de bas de page 9 En mars 2019, une aluminerie norvégienne a été paralysée par un rançongiciel qui a attaqué ses données logistiques et de production, ce qui l’a forcée à arrêter ses SCI et à passer à la production en mode manuel.Note de bas de page 10 L’impact d’une attaque par rançongiciel sur les SCI varie selon les circonstances particulières du procédé industriel et la réaction du personnel en place.Note de bas de page 11

On considère qu’il est probable que les cybercriminels améliorent leurs capacités, et qu’ils risquent de plus en plus de tenter d’accéder aux SCI, d’établir une carte des réseaux et de les exploiter pour se livrer à des actes d’extorsion au moyen de rançongiciels personnalisés. Selon nos observations, les cybercriminels pourraient vraisemblablement exposer les SCI du secteur de l’électricité à des actes d’extorsion dans les trois prochaines années.

Autres auteurs de menace

On considère que les auteurs de menace qui n’ont pas accès à des cybercapacités sophistiquées sont plus susceptibles de tenter une attaque physique, comme celle survenue en 2014 alors qu’un attentat aérien sur des lignes électriques d’Hydro-Québec a causé près de 30 millions de dollars canadiens de dommages et a privé d’électricité de nombreux clients aux États-Unis et en Ontario.Note de bas de page 12

Activité de cybermenace : auteurs de cybermenace parrainés par des États

Des auteurs de cybermenace parrainés par des États ciblent depuis au moins 2012 des parties du secteur canadien de l’électricité. Il est fort probable que l’objectif immédiat de cette activité était de recueillir de l’information et de prépositionner des cyberoutils pour d’éventuelles activités, ou de s’en servir comme forme d’intimidation. Les premiers stades d’une potentielle cyberattaque peuvent ressembler à de l’espionnage industriel.Note de bas de page 13 Selon nos observations, il y a de fortes chances que des auteurs de cybermenace parrainés par des États se servent de l’information provenant de leurs activités d’espionnage pour développer de nouvelles cybercapacités qui pourraient leur permettre de perturber le secteur canadien de l’électricité.

On estime qu’il est fort improbable que des auteurs de cybermenace parrainés par des États tentent de perturber volontairement le secteur canadien de l’électricité et de causer de sérieux dommages ou des pertes de vie s’il n’y a aucun climat d’hostilité à l’échelle internationale. Or, la probabilité qu’une cyberattaque puisse avoir un impact sur le secteur canadien de l’électricité est plus élevée qu’elle aurait pu l’être autrement en raison des liens qui existent entre les réseaux électriques américains et canadiens. Les auteurs de cybermenace considèrent probablement le Canada comme une cible intermédiaire par laquelle ils peuvent passer pour nuire au secteur américain de l’électricité. De plus, l’augmentation de l’activité de cybermenace visant les réseaux américains pourrait entraîner un événement susceptible de mettre en danger le secteur canadien de l’électricité. Selon des évaluations faites par les États-Unis, la cybermenace que les auteurs parrainés par des États dirigent contre leur infrastructure essentielle est complexe et agressive.Note de bas de page 14 Les États-Unis ont également indiqué que les menaces d’adversaires étrangers envers leur BPS du secteur de l’électricité constituent une urgence nationale.Note de bas de page 15 Les répercussions réelles sur le réseau canadien de transport d’électricité découlant d’une cyberattaque contre un réseau électrique américain dépendraient des conditions des interconnexions et des réseaux touchés, ainsi que des mesures d’intervention prises par les exploitants des réseaux pendant la crise.

Importantes activités parrainées par des États visant le secteur nord-américain de l’électricité

- Au milieu de 2019, des auteurs parrainés par l’Iran ont mené une campagne d’espionnage à grande échelle visant les fournisseurs de SCI du secteur de l’énergie et, vers la fin de 2019, ils ont ciblé le département de l’Énergie des États-Unis ainsi que des laboratoires nationaux américains.Note de bas de page 16

- Au milieu de l’année 2019, des auteurs de cybermenace parrainés par la Chine ont ciblé plusieurs services publics américains.Note de bas de page 17

- En 2019, le maliciel Triton, qui serait l’oeuvre d’auteurs russes, a été introduit aux États-Unis dans les réseaux des services publics d’électricité (voir ci-dessous l’encadré Développement des capacités.)Note de bas de page 18

- En 2018, aux États-Unis, le département de la Sécurité intérieure (DHS) et le Federal Bureau of Investigation (FBI) ont émis des alertes sur des auteurs russes à l’origine des attaques qui ont visé la chaîne d’approvisionnement dans le but d’accéder aux réseaux de partenaires du secteur de l’énergie. Une fois l’accès obtenu, ces auteurs ont effectué une reconnaissance de réseau et ont recueilli de l’information relative aux réseaux des SCI.Note de bas de page 19

- Depuis au moins 2014 (et peut-être déjà dès 2011) jusqu’en 2017, des auteurs de cybermenace russes ont mené une vaste campagne de cyberespionnage contre des sociétés canadiennes, américaines et européennes du secteur de l’énergie. Cette campagne, qui s’est déroulée sur plusieurs années, a utilisé le maliciel Havex pour rechercher les composants de SCI.Note de bas de page 20

- En 2013, un producteur américain d’électricité exploitant une usine en Ontario a été victime de plusieurs auteurs, dont certains parrainés par l’Iran. Ils ont réussi à obtenir de l’information sur les SCI de l’entreprise.Note de bas de page 21

Au-delà du contexte nord-américain, l’activité parrainée par des États contre des infrastructures essentielles, et plus particulièrement le secteur de l’électricité, est devenue un phénomène plus fréquent. Par exemple, depuis 2012, et encore à ce jour, des groupes de pirates informatiques iraniens ont ciblé à de nombreuses reprises des infrastructures essentielles en Arabie Saoudite et en Israël.Note de bas de page 22 À la fin de 2019, un maliciel imputable à la Corée du Nord a été trouvé dans les réseaux informatiques de centrales électriques indiennes.Note de bas de page 23

Les premières pannes d’électricité attribuables à une cyberactivité parrainée par des États se sont produites en 2015 et 2016 en Ukraine. À la fin de 2015, des auteurs de cybermenace parrainés par la Russie ont été en mesure de mettre hors tension sept sous-stations de trois sociétés régionales de distribution ukrainiennes pendant trois heures, causant ainsi une panne d’électricité qui a touché 225 000 clients. Un an plus tard, un cyberincident survenu à la compagnie d’électricité nationale ukrainienne Ukrenergo, a entraîné une panne d’électricité dans le nord de Kiev. Cette panne a duré une heure.Note de bas de page 24 Ces incidents, qui se sont produits dans un contexte de tension entre la Russie et l’Ukraine, ont marqué un tournant dans l’histoire de la cyberactivité visant le secteur de l’électricité. Ils montrent bien l’effet que peut avoir une cyberattaque perpétrée contre le secteur de l’électricité, et son utilisation lors de conflits internationaux.

Développement des capacités

En 2017, des auteurs russes ont testé un virus appelé Triton. Il a été utilisé dans le but de modifier le rendement d’un système de sécurité automatisé de SCI d’une usine pétrolière et gazière du Moyen-Orient. Au début de 2018, ces mêmes auteurs se sont introduits dans les réseaux de services publics d’électricité aux États-Unis et ailleurs, ce qui démontre l’intérêt de ce groupe dans le secteur de l’électricité.Note de bas de page 25 Bien que le virus Triton ait été conçu spécifiquement pour infecter les logiciels et la configuration du matériel dans l’usine saoudienne,Note de bas de page 26 on estime que ces acteurs ou d’autres cybercriminels ayant le même degré de sophistication pourraient possiblement modifier la capacité de cibler des systèmes en Amérique du Nord.

Cibler la chaîne d'approvisionnement et les fournisseurs de services gérés (FSG)

Comme de nombreux exploitants d’actif industriels, les exploitants de réseau dépendent d’une chaîne d’approvisionnement et de FSG (p. ex. laboratoires, fabricants, fournisseurs, intégrateurs et entrepreneurs) pour assurer les entretiens non programmés, la modernisation et le développement de nouvelles capacités dans le réseau électrique. Les auteurs de cybermenace ayant un haut degré de sophistication ont deux objectifs lorsqu’ils ciblent la chaîne d’approvisionnement et les FSG : le vol de propriété intellectuelle et d’information sur les SCI d’un service public, et l’accès par voie détournée aux réseaux de services publics d’électricité. On estime qu’il est fort probable que les auteurs ayant un haut degré de sophistication continueront à cibler les chaînes d’approvisionnement et les FSG du secteur de l’électricité pendant au moins les 12 prochains mois.

Obtenir la propriété intellectuelle et l’information relatives aux SCI

Selon nos observations, les auteurs de cybermenace ayant un haut degré de sophistication ciblent la chaîne d’approvisionnement du secteur de l’électricité pour s’approprier la propriété intellectuelle ayant une valeur commerciale et toute autre information sensible sur les clients, comme de l’information sur les SCI, qu’ils peuvent utiliser pour développer leurs capacités de cyberattaque. Par exemple, en 2012, Televent Canada Ltd, un fournisseur de services logiciels pour les réseaux électriques, a fait savoir que l’entreprise avait été victime d’une cyberattaque. Cette attaque, qui fut plus tard associée à la Chine, a permis à ses auteurs de voler des dossiers de projets concernant les logiciels de SCI utilisés par les exploitants du réseau électrique pour intégrer une technologie avancée.Note de bas de page 27 En 2014, et une fois de plus en 2017, des auteurs de cybermenace russes ont mené une campagne d’espionnage ayant pour cibles de nombreuses chaînes d’approvisionnement du domaine de l’énergie, dont le secteur de l’électricité.Note de bas de page 28 Plus récemment, des rapports publiés en 2019 ont associé l’Iran à une activité de cyberespionnage visant des fabricants, des fournisseurs et des exploitants d’équipement de SCI.Note de bas de page 29

Accéder indirectement aux réseaux de services publics d’électricité

Une compromission de la chaîne d’approvisionnement survient lorsque des produits sont délibérément exploités à des fins d’abus ou sont altérés avant d’être utilisés par le consommateur final.Note de bas de page 30 Bien qu’une compromission de la chaîne d’approvisionnement puisse se produire dans un matériel ou un logiciel, les auteurs de menace ont souvent recours à des maliciels qu’ils ajoutent à des logiciels légitimes lors de la distribution de ces derniers ou dans le cadre de mises à jour. En 2014, des auteurs de cybermenace parrainés par la Russie ont compromis les réseaux de trois fournisseurs de SCI en remplaçant des mises à jour légitimes de logiciels par des progiciels corrompus dans lesquels se trouvait le maliciel Havex. Les utilisateurs de produits de SCI ont téléchargé ce qu’ils croyaient être des mises à jour, mais sans le savoir, ils ont installé le virus Havex dans leurs SCI, ce qui a donné aux auteurs de cette cybermenace accès à diverses organisations liées au secteur européen de l’énergie.Note de bas de page 31 On estime que la compromission de la chaîne d’approvisionnement est plus susceptible de toucher les logiciels que le matériel, mais l’implantation d’un programme malveillant dans du matériel n’est pas hors d’atteinte pour les auteurs de cybermenace parrainés par des États particulièrement sophistiqués.

En plus de cibler la chaîne d’approvisionnement, on estime qu’il est fort probable que les auteurs parrainés par des États étrangers et des cybercriminels tentent de tirer profit de l’accès privilégié des FSG aux systèmes de leurs clients pour arriver, par un chemin détourné, à leurs véritables cibles : les services publics ou autres sociétés du secteur de l’électricité. Même si ce type d’activité n’a pas été divulgué dans ce secteur, il est fort probable qu’elle se soit déjà produite ou se produira au cours de la prochaine année.

En ciblant des FSG, les auteurs de menace ont la possibilité d’adapter leurs activités. Depuis au moins 2019, des opérateurs de rançongiciels ont compromis des FSG et ont utilisé un logiciel de télégestion pour installer automatiquement et simultanément des rançongiciels sur de nombreux réseaux de clients. En août 2019, les cybercriminels responsables du rançongiciel Revil ont compromis un FSG américain dans le but d’infecter 22 municipalités américaines et de mettre la main sur plus de trois millions de dollars canadiens. Le 4 avril 2017, le CCC a prévenu qu’une cyberactivité malveillante visait des FSG à l’échelle internationale,Note de bas de page 32 et en 2018 le CST attribuait l’activité en question à un acteur parrainé par la Chine.Note de bas de page 33 Des alliés du Canada au Royaume-Uni et aux États-Unis ont émis des mises en garde similaires, en soulignant la présence d’auteurs parrainés par la Russie dans des infrastructures Internet comme des routeurs, des commutateurs et des coupe-feux, qu’ils peuvent utiliser pour affecter des SCI.Note de bas de page 34

Ordonnance américaine relative à la sécurité de la chaîne d’approvisionnement

Le décret-loi 13920 du 1er mai 2020 autorise le gouvernement américain à travailler en collaboration avec le secteur de l’électricité afin de sécuriser la chaîne d’approvisionnement du BPS américain en éliminant les éléments étrangers à risque élevé. Ce décret-loi interdit l’acquisition, le transfert ou l’installation d’équipement de BPS impliquant des « intérêts étrangers ». Il exige également qu’un tel équipement utilisé par des propriétaires d’actif américain soit identifié, isolé et remplacé.Note de bas de page 35

Vulnérabilité accrue des systèmes de contrôle industriels (SCI)

Les services publics d’électricité dépendent de leurs SCI pour surveiller et gérer de manière centralisée leurs parties de réseau. La technologie opérationnelle (TO) utilisée dans les SCI est plus ancienne qu’Internet et elle a été conçue avant tout pour assurer la sécurité et la fiabilité du secteur industriel. Traditionnellement, la TO n’avait pas de lien avec Internet, ce qui a rendu la tâche difficile, voire impossible pour les auteurs de cybermenace désirant y avoir accès. Au cours des dernières décennies, toutefois, de nombreuses industries, dont le secteur de l’électricité, ont augmenté l’efficacité et la fiabilité en matière de gestion de leurs réseaux de TO en intégrant des dispositifs et des protocoles de TI. Une conséquence bien involontaire de cette tendance de convergence vers les TO et TI est une augmentation de l’exposition et de la vulnérabilité aux cybermenaces TO à TI provenant d’Internet. On estime que la TO du secteur de l’électricité (p. ex. les SCI) est presque assurément la cible des auteurs de cybermenace qui tentent de perturber l’approvisionnement en électricité.

Plus récemment, une technologie de pointe provenant du secteur des TI a été appliquée à l’infrastructure du réseau électrique pour créer des dispositifs dotés de capacités de traitement et de réseautage permettant de réduire les coûts opérationnels, de produire moins de gaz à effet de serre et de répondre à la demande croissante d’électricité.Note de bas de page 36 Ces dispositifs, appelés « réseaux intelligents », ont été conçus de façon à s’adapter intelligemment et en temps réel aux variations de consommation d’électricité et à corriger automatiquement les défaillances. Toutefois, le développement des réseaux intelligents a eu pour effet d’accroître la vulnérabilité de la TO à l’égard des cybermenaces, et ce, pour plusieurs raisons. Parmi celles-ci, citons l’augmentation de la connectivité de la TO à Internet, la complexité des nouveaux dispositifs et de leur chaîne d’approvisionnement diversifiée, et les interconnexions des SCI entre organisations pouvant permettre la propagation de cybermenaces par le biais de SCI connectés.

L’infrastructure de mesurage avancé (IMA) est la première composante du réseau électrique intelligent à avoir été déployée à grande échelle dans l’ensemble du Canada.Note de bas de page 36 On estime que la cybermenace visant l’IMA (p. ex. les compteurs intelligents, les réseaux de communications IMA et les systèmes de gestion de données de comptage), telle qu’elle est configurée, pose vraisemblablement un risque très faible. Toutefois, on considère que le déploiement de la technologie de réseau intelligent comportant une convergence de la TO et de la TI est susceptible d’augmenter la vulnérabilité des SCI aux cybermenaces.Note de bas de page 37

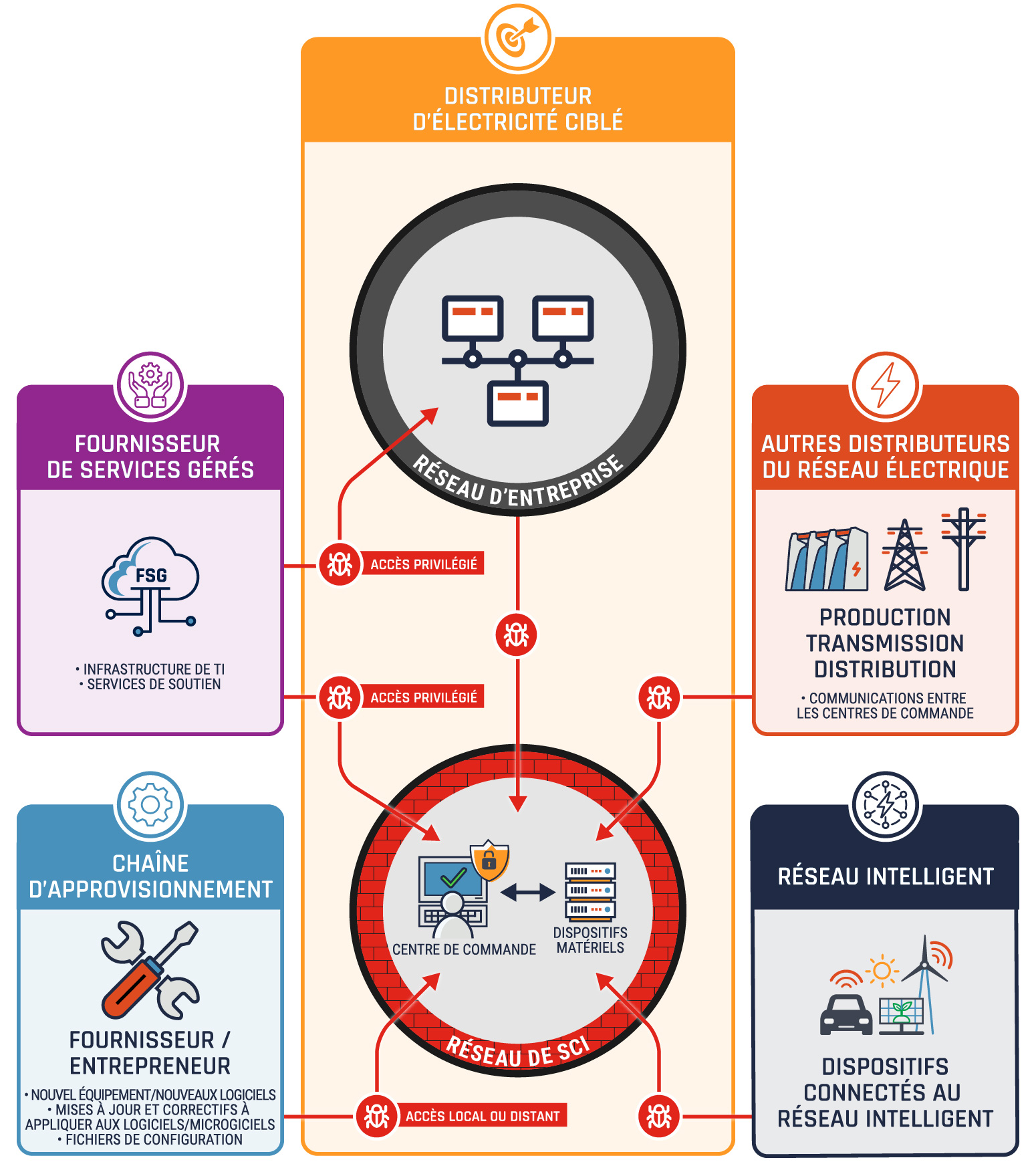

On estime de plus que les auteurs de cybermenace devraient adapter leurs activités pour tirer profit de la convergence de la TO et de la TI et des nouvelles occasions que présente la transition vers le réseau intelligent (voir la figure 2).

Figure 2 : Cyberroutes vers la TO

Description détaillée - Cyberroutes vers la TO

Les auteurs de cybermenace qui ciblent la technologie opérationnelle (TO) d’un distributeur d’électricité peuvent utiliser plusieurs cyberroutes, y compris: le réseau d’entreprise, l’accès privilégié des fournisseurs de services gérés, la chaine d’approvisionnement, les connections d’autres distributeurs du réseau électrique et les dispositifs connectés au réseau intelligent.

Conclusion

Le contexte de cybermenace auquel fait face le secteur de l’électricité au Canada est en évolution. Dans la présente évaluation, nous avons déterminé des tendances au sein du contexte de cybermenace, notamment l’accélération des menaces de la part de criminels et d’auteurs parrainés par des États, ainsi que l’introduction de nouveaux vecteurs de menace découlant de l’adoption d’une nouvelle technologie et de dispositifs connectés à Internet. Bon nombre des cybermenaces peuvent être atténuées grâce à la sensibilisation et à l’adoption de pratiques exemplaires en matière de sécurité et de continuité des activités. Les investissements en cybersécurité permettront aux entreprises du secteur de l’électricité de profiter des possibilités qu’offrent les nouvelles technologies tout en évitant des risques inutiles pour que les Canadiens puissent compter sur un approvisionnement en électricité sûr et fiable.

Ressources utiles

- Introduction à l'environnement de cybermenaces

- Bulletin sur les cybermenaces : Le rançongiciel moderne et son évolution

- Contrôles de cybersécurité de base pour les petites et moyennes organisations

- Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l'information

- Sécurité des dispositifs mobiles

- Rançongiciels : comment les prévenir et s'en remettre

- Protéger l’organisme contre les maliciels

- Sécurité de l’internet des objets pour les petites et moyennes organisations

- Programme d’examen de la sécurité du CST

- Contrats avec des fournisseurs de services gérés : facteurs relatifs à la cybersécurité à considérer

- Cyberactivité malveillante ciblant les fournisseurs de services gérés

- Correction des systèmes d’exploitation et des applications

- Rapport conjoint sur les outils de piratage publiquement accessibles

- Conseils de cybersécurité pour le télétravail

- Conseils de sécurité pour les organisations dont les employés travaillent à distance

- Conseils ciblés sur la cybersécurité non classifié applicables durant la pandémie de COVID-19

- La COVID-19 et les sites web malveillants

- Bouclier canadien – Le Centre pour la cybersécurité fournit du renseignement sur les menaces afin de protéger les Canadiens pendant la pandémie de COVID-19

- Êtes-vous victime de piratage ?

- Protéger son organisation contre les attaques par déni de service

- Reconnaître les courriels malveillants

- Sécurisez vos comptes et vos appareils avec une authentification multifacteur

- Application des mises à jour sur les dispositifs

- Étapes pour gérer les fuites de données dans le nuage

- Protection de l'information de grande valeur : Conseils pour les petites et moyennes organisations

- Sécurité de la chaîne d’approvisionnement pour les petites et moyennes organisations

- Lignes directrices sur la chaîne d'approvisionnement des technologies

- Utiliser son dispositif mobile en toute sécurité

- Considérations de sécurité pour les modèles de déploiement de dispositifs mobiles

- Pratiques exemplaires de création de phrases de passe et de mots de passe

- Ne mordez pas à l’hameçon : Reconnaître et prévenir les attaques par hameçonnage

- Le petit livre noir de la fraude

- Enregistreurs de frappe et logiciels espions

- Campagnes de fraudes par nom de sosie de domaine et par virement bancaire

Annexe : Description des la sophistication

| Degré de sophistication | Caractéristiques de la sophistication | Auteurs de cybermenace observateurs |

|---|---|---|

| Faible |

|

États, hacktivistes, cybercriminels, amateurs de sensations fortes |

| Moyen |

|

États, cybercriminels |

| Élevé |

|

États |