Approches techniques à la détection et à l’atténuation des activités malveillantes

AR20-245A

Le 1er septembre 2020

Description detaillée - Logos

- CISA CyberSecurity & Infrastructure - Security Agency

- National Cyber Security Centre, a part of GCHQ

- Centre de la sécurité des télécommunications (CST)

- CERTNZ

- Government Communications Security Bureau, Te Tira Tiaki

- Australian Cyber Security Centre (ACSC)

Survol

Le présent bulletin conjoint repose sur la recherche menée en collaboration par les organismes de cybersécurité de cinq pays : l’Australie, le Canada, la Nouvelle Zélande, le Royaume-Uni et les États UnisNote de bas de page 1. Il souligne les approches techniques employées pour détecter les activités malveillantes et présente les mesures d’atténuation établies en fonction des pratiques exemplaires. Le bulletin a pour objet d’aider les partenaires et les administrateurs de réseaux à mieux intervenir en cas d’incident, et il établit les étapes à suivre pour mener l’enquête connexe.

Points saillants

Dans le cadre des mesures à prendre à l’égard d’éventuels incidents et de l’application des pratiques exemplaires en matière d’intervention en cas d’incident, il convient de suivre les étapes ci dessous :

Commencer par recueillir et retirer les éléments suivants aux fins d’analyse :

- les artéfacts pertinents;

- les journaux;

- les données.

Procéder ensuite à la mise en œuvre des mesures d’atténuation de manière à éviter d’alerter l’adversaire que sa présence dans le réseau a été détectée.

Enfin, envisager d’obtenir du soutien auprès d’une organisation tierce en sécurité des TI qui pourra :

- fournir une expertise en la matière et un soutien technique en ce qui a trait aux mesures d’intervention;

- veiller à ce que l’auteur de menace soit expulsé du réseau;

- éviter les problèmes résiduels susceptibles de donner lieu à d’autres compromissions une fois l’incident réglé.

Description

Le processus d’intervention en cas d’incident doit mettre à profit toute une gamme d’approches techniques pour détecter les activités malveillantes. Il convient de tenir compte des activités ci dessous lorsqu’un incident se produit :

- Recherche des indicateurs de compromission (IC) – Recueillir les indicateurs de compromission connus à partir de diverses sources et effectuer une recherche pour les détecter dans les artéfacts au niveau du réseau et de l’hôte. Évaluer les résultats pour cerner d’autres indicateurs d’activités malveillantes afin d’éliminer les faux positifs.

- Analyse de la fréquence – Tirer parti des gros jeux de données pour calculer les modèles de trafic habituels des systèmes du réseau et des hôtes. Utiliser ces algorithmes prédictifs pour détecter les activités qui ne sont pas conformes aux modèles de trafic habituels. Diverses variables peuvent être prises en compte, notamment l’heure, l’emplacement source, l’emplacement de destination, le port utilisé, la conformité du protocole, l’emplacement du fichier, l’intégrité (hachage), la taille du fichier, la convention d’affection de noms et d’autres attributs.

- Analyse de modèle – Analyser les données pour découvrir les éléments qui se répètent et qui sont attribuables soit à des mécanismes automatisés (p. ex. des maliciels, des scripts), soit aux activités courantes d’auteurs de menace. Filtrer les données pour éliminer celles qui sont liées aux activités normales et évaluer celles qui restent pour déterminer s’il s’agit d’activités suspectes ou malveillantes.

- Détection d’anomalies – Mener un examen analytique (en fonction des connaissances de l’équipe sur l’administration de système et de son expérience en la matière) des artéfacts recueillis pour trouver les erreurs. Examiner les valeurs uniques pour divers jeux de données et rechercher les données connexes pour détecter les activités anormales qui pourraient être attribuables à des auteurs de menace.

Collecte d'information et d'artéfacts recommandés

Dans le cadre de toute enquête sur un réseau, il importe d’examiner une vaste gamme d’artéfacts susceptibles d’être liés à l’incident. Il conviendra de recueillir et d’examiner les artéfacts ci dessous tout au long de l’enquête.

Artéfacts au niveau de l’hôte

- Processus en cours d’exécution

- Services en cours d’exécution

- Arborescence des processus parent-enfant

- Hachage d’intégrité des fichiers exécutables en arrière-plan

- Applications installées

- Utilisateurs locaux et de domaine

- Authentifications inhabituelles

- Noms d’utilisateurs non conformes au format normalisé

- Ports d’écoute et services connexes

- Paramètres de résolution du système de noms de domaine (DNS pour Domain Name System) et itinéraires statiques

- Connexions réseau établies et récentes

- Clés Run et autres moyens d’établir la persistance dans le programme (AutoRun)

- Tâches planifiées

- Artéfacts d’exécution (prérécupération et Shimcache)

- Journaux des événements

- Éléments détectés par l’antivirus

Information à examiner dans le cadre de l’analyse de l’hôte

- Cerner tout processus sans signature qui se connecte à Internet pour détecter la transmission de témoins-espions ou le transfert de volumes considérables de données.

- Recueillir toutes les requêtes de l’interpréteur de ligne de commande PowerShell et chercher les commandes codées en Base64 pour détecter les attaques malveillantes sans fichier.

- Chercher des processus .RAR , 7zip , et WinZip excessifs, surtout si les fichiers portent des noms suspects, afin de découvrir les tentatives d’exfiltration (les fichiers suspects utilisent souvent des conventions d’affectation de noms comme 1.zip , 2.zip , etc.).

- Recueillir les données sur l’ouverture de session de tous les utilisateurs et repérer tout comportement hors de l’ordinaire, notamment une ouverture de session à une heure ou à partir d’une adresse IP (Internet Protocol) qui n’est pas conforme aux habitudes de l’utilisateur.

- Dans le cas des systèmes d’exploitation et des services Linux/Unix, recueillir tous les fichiers cron et systemd /etc/passwd afin de détecter tout compte et fichier journal inhabituel, notamment les comptes qui semblent appartenir à des utilisateurs system / proc mais qui sont associés à un interprétateur de commandes interactif comme /bin/bash plutôt que /bin/false/nologin

- Dans le cas des systèmes d’exploitation Microsoft, recueillir les tâches planifiées, les objets de stratégie de groupe (GPO pour Group Policy Object) et le stockage de base de données WMI (Windows Management Instrumentation) sur les hôtes d’intérêt afin de détecter les tentatives de persistance malveillantes.

- Utiliser l’outil Sysinternals Autoruns de Microsoft Windows, qui permet aux praticiens en TI de voir la plupart des programmes qui se chargent automatiquement dans le système et de les désactiver facilement, le cas échéant.

- Vérifier le registre de Windows et le service de cliché instantané des volumes (Volume Shadow Copy Service) pour détecter des signes d’intrusion.

- Envisager de bloquer les fichiers de script comme .js , .vbs , .zip , .7z , .sfx et même les documents Microsoft Office ou les fichiers PDF.

- Recueillir les scripts ou les fichiers binaires ELF à partir de /dev/shm/tmp et de /var/tmp .

- Vérifier la liste des modules du noyau (lsmod) pour détecter des signes d’une trousse administrateur pirate; le résultat de la commande dmesg peut notamment montrer des signes de chargement d’une trousse administrateur pirate et de connexion à un dispositif.

- Archiver le contenu de /var/log sur tous les hôtes.

- Archiver les résultats du service journald. Ces journaux sont très semblables à ceux de la commande /var/log, mais ils permettent de vérifier l’intégrité et ne sont pas aussi faciles à modifier. Ces résultats finiront par remplacer le contenu de /var/log pour certains aspects du système. Vérifier si des clés SSH (Secure Shell) ont été ajoutées aux clés autorisées de l’utilisateur authorized_keys .

Artéfacts au niveau du réseau

- Trafic et activités DNS anormaux, serveurs de résolution de noms DNS inhabituels, transferts de zones DNS non autorisés, exfiltration de données par l’entremise du serveur DNS et changements apportés aux fichiers de l’hôte

- Protocole RDP (Remote Desktop Protocol), sessions de réseau privé virtuel (RPV), connexions de terminal SSH et autres fonctions de connexion à distance pour détecter les connexions entrantes, outils de tiers non autorisés, information en texte clair et tout autre mouvement latéral non autorisé

- Chaînes d’URI (Uniform Resource Identifier), chaînes de l’agent utilisateur et contrôle de serveurs mandataires pour l’accès à des sites Web abusifs, suspects ou malveillants

- Protocoles HTTPS/SSL (Hypertext Transfer Protocol Secure/Secure Sockets Layer)

- Connexions non autorisées à des indicateurs de menace connus

- Telnet

- Fonction IRC (Internet Relay Chat)

- Protocole FTP (File Transfer Protocol)

Information à examiner dans le cadre de l’analyse réseau

- Repérer toute nouvelle connexion sur des ports non utilisés.

- Déterminer les modèles de trafic associés à l’heure, à la fréquence et au nombre d’octets des connexions.

- Préserver les journaux du mandataire. Ajouter les paramètres URI au journal des événements, si possible.

- Désactiver le protocole LLMNR sur le réseau d’entreprise. S’il est impossible de le désactiver, recueillir les données liées au protocole LLMNR (port UDP 5355) et au service NetBIOS-NS (port UDP 137).

- Examiner les changements apportés aux tables de routage, notamment la pondération, les entrées statiques, les passerelles et les relations de pairs.

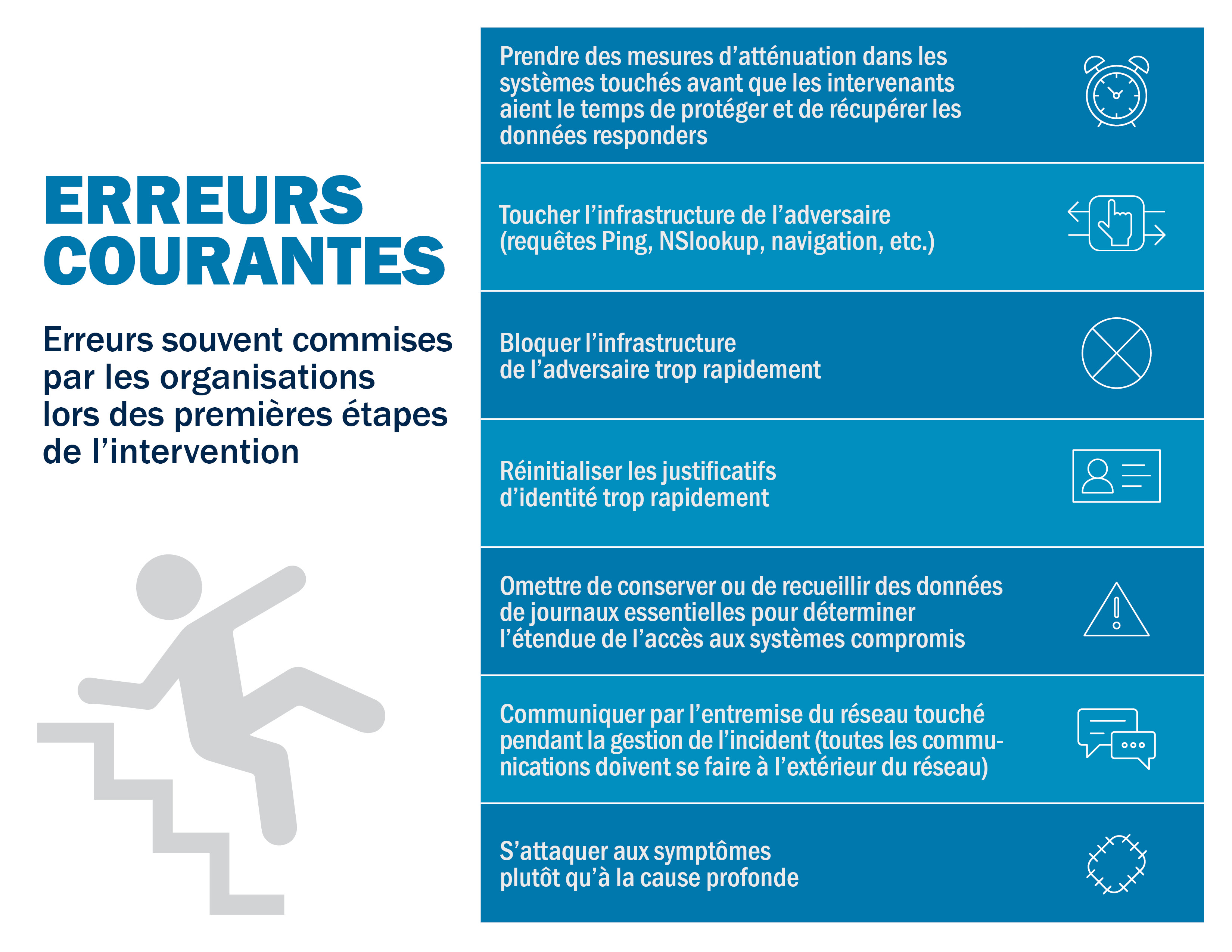

Erreurs courantes en gestion des incidents

Après avoir déterminé qu’un ou plusieurs systèmes seraient possiblement compromis, les administrateurs ou les propriétaires des systèmes ont souvent le réflexe d’intervenir immédiatement. Bien qu’il soit louable de vouloir limiter les dommages, certaines interventions auraient pour effet :

- de modifier des données volatiles qui auraient permis de faire la lumière sur ce qui s’est passé;

- d’avertir l’auteur de menace que l’organisation ciblée est au courant de la compromission, l’obligeant alors à couvrir ses traces ou à causer plus de dommages (notamment en déclenchant un rançongiciel).

Nous présentons ci-dessous les mesures qu’il convient d’éviter et les répercussions qu’elles entraîneraient si elles étaient prises. La figure 1 reprend également certaines de ces mesures.

- Prendre des mesures d’atténuation dans les systèmes touchés avant que les intervenants aient le temps de protéger et de récupérer les données

- Des données volatiles risquent d’être perdues, notamment la mémoire et d’autres artéfacts au niveau de l’hôte.

- L’adversaire pourrait le remarquer et changer ses tactiques, techniques et procédures.

- Toucher l’infrastructure de l’adversaire (requêtes Ping, NSlookup, navigation, etc.)

- Une telle mesure risque d’avertir l’adversaire que sa présence a été détectée.

- Bloquer l’infrastructure de l’adversaire trop rapidement

- L’infrastructure réseau est peu couteuse. Un adversaire peut facilement passer à une nouvelle infrastructure de commande et de contrôle, lui permettant ainsi de dissimuler de nouveau ses activités.

- Réinitialiser les justificatifs d’identité trop rapidement

- L’adversaire a sans doute accès à plusieurs justificatifs d’identité ou, pire, à l’annuaire Active Directory au complet.

- L’adversaire utilisera alors d’autres justificatifs, en créera de nouveaux ou falsifiera des tickets.

- Omettre de conserver ou de recueillir des données de journaux essentielles pour déterminer l’étendue de l’accès aux systèmes compromis

- Si des journaux essentiels ne sont pas recueillis ou ne sont conservés assez longtemps, il risque d’être impossible de récupérer de l’information clé sur l’incident. Il convient de conserver les données de journaux pendant au moins un an.

- Communiquer par l’entremise du réseau touché pendant la gestion de l’incident (toutes les communications doivent se faire à l’extérieur du réseau)

- S’attaquer aux symptômes plutôt qu’à la cause profonde

- Le fait de bloquer une seule adresse IP — sans prendre les mesures nécessaires pour déterminer en quoi consiste le binaire et comment il s’est retrouvé là — permettra à l’adversaire de changer de tactique pour maintenir son accès au réseau.

Figure 1 : Erreurs courantes à éviter dans le cadre de la gestion d’un incident

Description detaillée - Erreurs courantes à éviter dans le cadre de la gestion d’un incident

Erreurs courantes

Erreurs souvent commises par les organisations lors des premières étapes de l'intervention

- Prendre des mesures d'atténuation dans les systèmes touchés avant que les intervenants aient le temps de protéger et de récupérer les données responders

- Toucher l'infrastructure de l'adversaire (requêtes Ping, NSlookup, navigation, etc.)

- Bloquer l'infrastructure de l'adversaire trop rapidement

- Réinitialiser les justificatifs d'identité trop rapidement

- Omettre de conserver ou de recueillir des données de journaux essentielles pour déterminer l'étendue de l'accès aux systèmes compromis

- Communiquer par l'entremise du réseau touché pendant la gestion de l'incident (toutes les communications doivent se faire à l'extérieur du réseau)

- S'attaquer au symptômes plutôt qu'à la cause profonde

Processus d'enquête et de correction recommandés

Les recommandations et les pratiques exemplaires présentées dans cette section peuvent être utiles dans le cadre des processus d’enquête et de correction. Remarque : Bien que les orientations formulées dans le présent document établissent les pratiques exemplaires à adopter pour contrer les vecteurs d’attaque courants, il conviendra pour les organisations d’adapter les mesures d’atténuation à leur réseau.

Orientations générales sur les mesures d’atténuation

Restreindre ou cesser l’utilisation des services FTP et Telnet

Comme les protocoles FTP et Telnet transmettent les justificatifs en clair, ceux-ci sont susceptibles d’être interceptés. Pour atténuer ce risque, il convient de cesser d’utiliser ces protocoles et de passer à des services mieux sécurisés pour le stockage et le transfert de fichiers ainsi que l’accès à distance.

- Évaluer les besoins opérationnels et déterminer s’il est justifié d’héberger des fichiers sur d’autres sites publics utilisant les protocoles SFTP (Secure File Transfer Protocol) ou HTTPS.

- Utiliser le protocole SSH (Secure Shell) pour accéder aux dispositifs et aux serveurs à distance.

Restreindre ou cesser l’utilisation de services de RPV non approuvés

- Évaluer les besoins opérationnels et déterminer s’il est justifié d’autoriser le trafic provenant de services de RPV non approuvés.

- Déterminer les services de ce type qui sont utilisés dans l’ensemble de l’organisation et développer les solutions nécessaires pour ajouter à la liste des applications non autorisées les plugiciels d’applications et de navigateurs qui activent les services de RPV non approuvés.

- Améliorer la surveillance des points terminaux pour voir les dispositifs qui exécutent des services de RPV non approuvés. L’amélioration de la surveillance des points terminaux et des capacités de détection permettrait au personnel de la sécurité des TI de l’organisation de gérer les logiciels autorisés et de détecter et de supprimer les instances de logiciels non autorisés.

Fermer et désactiver les services et systèmes inutilisés

- Les auteurs de cybermenace arrivent souvent à repérer les serveurs désuets ou en fin de vie et savent les utiliser pour accéder aux réseaux et mener des activités malveillantes. Ils peuvent alors se servir de ces serveurs comme point d’accès facile et sûr et maintenir leur persistance sur le réseau.

- Il s’agit généralement de services et de serveurs pour lesquels le processus de mise hors service est commencé, mais qui n’ont pas encore été désactivés définitivement. Comme ils sont toujours en fonction, ils sont susceptibles d’être compromis.

- Il faut veiller à terminer toutes les étapes de la mise hors service des systèmes ou à prendre les mesures nécessaires pour les retirer du réseau afin de limiter les vulnérabilités et de réduire l’étendue de la surface d’analyse dans le cadre de l’enquête.

Mettre les hôtes compromis en quarantaine et les réinitialiser

Remarque : Il convient de faire preuve de précaution pour éviter les répercussions négatives présentées à la section « Erreurs courantes en gestion des incidents » plus haut.

- Réinitialiser ou retirer tout système compromis du réseau.

- Surveiller les utilisateurs et les sensibiliser à l’importance de se méfier de tout téléchargement provenant de sites ou de fournisseurs tiers.

- Bloquer les domaines malveillants connus et ajouter une capacité de filtrage du contenu Web permettant de bloquer les sites malveillants par catégorie afin de prévenir de futures compromissions.

- Nettoyer les supports amovibles et analyser les lecteurs réseau partagés accessibles aux utilisateurs.

- Améliorer les outils de détection de maliciels existants au niveau du réseau en y ajoutant des fonctionnalités de bac à sable.

Désactiver les ports, les protocoles et les services superflus

- Déterminer les ports, les protocoles et les services qui ne sont pas nécessaires pour mener les activités officielles et les désactiver afin de prévenir les mouvements latéraux d’éventuels attaquants cherchant à exploiter des vulnérabilités. Il s’agit notamment des communications externes ainsi que des communications entre les différents réseaux.

- Consigner les ports et les protocoles autorisés à l’échelle de l’organisation.

- Restreindre l’accès entrant et sortant aux ports et aux protocoles qui ne sont pas nécessaires à des fins opérationnelles.

- Restreindre la liste des accès autorisés aux actifs nécessaires à des fins opérationnelles.

- Activer la journalisation du pare-feu pour le trafic entrant et sortant du réseau ainsi que le trafic autorisé et interdit.

Restreindre ou désactiver la connexion interactive dans les comptes de service

Les comptes de service sont des comptes privilégiés dédiés pour certains services. Ils permettent d’effectuer les activités liées à un service ou à une application sans être rattachés à un seul utilisateur de domaine. Comme il s’agit généralement de comptes assortis à des privilèges d’administration, ils sont souvent ciblés par des attaquants qui cherchent à mettre la main sur des justificatifs d’identité. Comme le compte de service n’est pas rattaché à un compte d’utilisateur particulier, la connexion interactive ne laissera aucune trace qui permettrait d’attribuer la responsabilité d’un cyberincident à un auteur.

- Faire l’audit de l’annuaire Active Directory pour dresser la liste des comptes de service.

- Restreindre l’utilisation des comptes de service au moyen d’une stratégie de groupe Active Directory.

- Interdire la connexion interactive en ajoutant le compte de service à un groupe d’utilisateurs pour lesquels la connexion interactive est bloquée.

- Surveiller de façon continue les activités liées aux comptes de service en améliorant la journalisation.

- Assurer la rotation des comptes de service et appliquer les pratiques exemplaires en matière de mots de passe, dans la mesure où elles n’entraînent pas une dégradation ou une interruption des services.

Désactiver les outils d’administration réseau à distance superflus

- Si un attaquant (ou un maliciel) réussit à accéder à l’ordinateur d’un utilisateur distant, vole les données d’authentification (identifiant d’ouverture de session/mot de passe), prend le contrôle d’une session d’administration à distance active, ou exploite une vulnérabilité logicielle dans l’outil d’administration à distance, l’attaquant (ou le maliciel) pourra contrôler sans restriction l’environnement réseau d’entreprise. Les attaquants peuvent se servir des hôtes compromis en tant que serveurs relais pour établir des connexions inversées, ce qui pourrait leur permettre de se connecter aux outils d’administration à distance peu importe où ils se trouvent.

- Retirer tous les outils d’administration à distance qui ne sont pas nécessaires pour les opérations TI habituelles. Activer la journalisation des événements et surveiller de près chaque session de contrôle à distance que doit entreprendre le personnel TI à des fins opérationnelles.

Gérer les services de Bureau à distance non sécurisés

L’autorisation sans restriction de l’accès RDP peut accroître les risques d’activités malveillantes comme les attaques par interception et « Pass-the-Hash (PtH) ».

- Mettre en œuvre des solutions de passerelle sécurisée pour les services de Bureau à distance.

- Restreindre l’approbation des services RDP qui passent à travers de multiples zones réseau.

- Mettre en œuvre la surveillance des comptes privilégiés et l’utilisation de mots de passe temporaires pour ce qui a trait aux services RDP.

- Mettre en œuvre la surveillance améliorée et continue des services RDP en activant la journalisation et en veillant à ce que les connexions RDP soient enregistrées dans les journaux.

Examiner les stratégies d’accès et de réinitialisation des justificatifs d’identité

Il faut réinitialiser les justificatifs d’identité de manière à inclure tous les comptes et dispositifs compromis tout en réduisant la probabilité qu’un attaquant pourra s’y adapter et poursuivre ses activités.

- Forcer la réinitialisation des mots de passe; révoquer les certificats des comptes et des dispositifs touchés et leur en accorder de nouveaux.

- Si l’on soupçonne que l’attaquant a réussi à accéder au contrôle de domaine, il faudra réinitialiser les mots de passe de tous les comptes locaux, notamment les comptes invités, HelpAssistant, DefaultAccount, système, administrateur et

kbrtgt

Il est essentiel de réinitialiser le mot de passe du compte

kbrtgt

, car il est responsable du traitement des demandes de tickets Kerberos ainsi que du chiffrement et de la signature de ces tickets. Il faudra réinitialiser ce compte deux fois (étant donné qu’il conserve l’historique des deux derniers mots de passe).

- Pour éviter de créer des problèmes, il faut avoir activé la réplication de la première réinitialisation du compte kbrtgt avant de procéder à la deuxième réinitialisation.

- Si l’on soupçonne que le fichier ntds.dit a été exfiltré, tous les mots de passe des utilisateurs de domaine devront être réinitialisés.

- Examiner les stratégies d’accès pour révoquer temporairement les privilèges ou l’accès des comptes et des dispositifs touchés. S’il faut éviter d’alerter l’attaquant (p. ex. aux fins de collecte de renseignement), on peut diminuer les privilèges des comptes et des dispositifs touchés pour les « confiner ».

Corriger les vulnérabilités

Les attaquants exploitent souvent des vulnérabilités dans les logiciels et le matériel afin d’obtenir accès au système qu’ils ciblent.

- Les correctifs des vulnérabilités connues touchant les dispositifs et serveurs externes doivent être appliqués immédiatement, en commençant par le point de compromission, s’il est connu.

- Il faut s’assurer que les dispositifs externes n’ont pas déjà été compromis avant d’appliquer les correctifs.

- Si le point de compromission (c’est-à-dire le logiciel, le dispositif ou le serveur touché) est connu, mais que la façon dont le logiciel, le dispositif ou le serveur a été exploité ne l’est pas, il convient d’aviser le fournisseur pour qu’il puisse commencer l’analyse et développer un nouveau correctif.

- Suivre les orientations du fournisseur quant à la correction, notamment en installant les nouveaux correctifs dès qu’ils sont disponibles.

Recommandations générales et pratiques exemplaires à adopter avant qu’un incident se produise

Lorsque des techniques et des programmes de défense appropriés sont mis en œuvre, un auteur de menace aura plus de difficulté à obtenir accès à un réseau et à y maintenir la persistance sans se faire détecter. Si un programme de défense efficace a été mis en place, un attaquant devrait être confronté à des barrières défensives complexes. Toute activité menée par un attaquant devrait également déclencher des mécanismes de détection et de prévention qui permettront à l’organisation d’identifier et de contenir l’intrusion ainsi que d’intervenir rapidement. Aucune technique ni aucun programme de défense ne peut prévenir toutes les attaques, même s’ils sont jumelés les uns aux autres. L’administrateur réseau devra adopter et mettre en œuvre de multiples techniques et programmes pour créer un système de défense par couches dans le but de dresser des barrières complexes bloquant toute entrée non autorisée, d’accroître la probabilité de détection et de réduire la probabilité de réussite d’éventuelles attaques. Cette approche par couches s’appelle la défense en profondeur.

Sensibilisation des utilisateurs

Les utilisateurs sont les gardiens de première ligne de la sécurité au sein d’une organisation. Le fait de les sensibiliser aux principes de sécurité ainsi qu’aux mesures à prendre et à éviter lors d’un incident renforcera la résilience de l’organisation et pourrait prévenir des compromissions faciles à éviter.

- Sensibiliser les utilisateurs à l’importance de se méfier des téléchargements provenant de sites ou de fournisseurs tiers.

- Apprendre aux utilisateurs à reconnaître les courriels d’hameçonnage. Pour ce faire, il est possible de déployer ou d’utiliser plusieurs systèmes et services (gratuits ou payants).

- Veiller à ce que les utilisateurs sachent avec quels groupes ou avec quelles personnes ils doivent communiquer s’ils soupçonnent qu’un incident s’est produit.

- Sensibiliser les utilisateurs aux mesures à prendre et à éviter en cas d’incident en leur expliquant les raisons (certains utilisateurs tenteront de régler le problème et risquent d’aggraver la situation).

Listes d’éléments autorisés

- Activer la liste de répertoires d’applications autorisés par l’entremise de la stratégie de restriction logicielle de Microsoft ou d’AppLocker.

- Il est préférable d’utiliser la liste de répertoires autorisés plutôt que de tenter de dresser la liste de toutes les permutations possibles des applications se trouvant dans l’environnement réseau. Les valeurs par défaut permettent aux applications de s’exécuter à partir des répertoires PROGRAMFILES , PROGRAMFILES(X86) et SYSTEM32. Bloquer tous les autres emplacements à moins qu’une exception ait été accordée.

- Prévenir l’exécution de logiciels non autorisés en ayant recours à la liste d’applications autorisées dans le cadre du processus d’installation du système d’exploitation et du renforcement de la sécurité.

Contrôle des comptes

- Appliquer le principe du droit d’accès minimal pour limiter la capacité d’un auteur de menace à accéder à des ressources réseau clés.

- Restreindre la capacité pour un compte d’administrateur local de se connecter à partir d’une session interactive locale (p. ex. à l’aide du paramètre « Interdire l’accès à cet ordinateur à partir du réseau ») et prévenir l’accès par l’entremise d’une session RDP.

- Supprimer les comptes et les groupes superflus; restreindre l’accès racine.

- Contrôler et limiter l’administration locale, par exemple en mettant en œuvre les fonctionnalités d’administration JEA (Just Enough Administration) et juste-à-temps (JIT pour Just-In-Time), ou en activant le mode « Constrained Language » dans PowerShell par l’entremise d’une stratégie d’intégrité du code du mode utilisateur.

- Avoir recours au groupe d’utilisateurs protégés dans Active Directory pour les domaines Windows afin de protéger davantage les comptes privilégiés contre les attaques « Pass-the-Hash ».

Sauvegardes

- Déterminer les données essentielles au maintien des opérations; faire régulièrement des copies de sauvegarde.

- Faire l’essai des sauvegardes pour s’assurer qu’elles permettent de récupérer les données dans l’éventualité d’un incident.

- Créer des sauvegardes hors ligne afin de pouvoir les utiliser en cas d’attaque par rançongiciel ou de catastrophe (incendie, inondation, etc.).

- Conserver les sauvegardes hors ligne, dans un lieu sécurisé hors site. Dans la mesure du possible, il conviendra de choisir un lieu hors site éloigné de l’emplacement principal pour éviter que les deux emplacements soient touchés par une catastrophe naturelle qui se produirait dans la région.

Gestion des postes de travail

- Créer une image système de base sécurisée et la déployer sur tous les postes de travail.

- Réduire les risques d’exploitation par un auteur de menace en appliquant des correctifs selon un horaire régulier pour l’ensemble des systèmes d’exploitation, des applications et des logiciels, sauf dans le cas des correctifs d’urgence.

- Mettre en œuvre des processus de gestion des actifs et des correctifs.

- Réduire le nombre de justificatifs d’identité mis en cache : un pour les portables et aucun pour les ordinateurs de bureau ou les actifs fixes.

Détection et gestion des incidents pour les points terminaux au niveau de l’hôte

- Configurer et surveiller les journaux système des postes de travail par l’entremise d’un pare feu et d’une plateforme de détection et de gestion des incidents pour les points terminaux (EDR pour Endpoint Detection and Response) au niveau de l’hôte.

- Déployer un antimaliciel sur les postes de travail afin de prévenir les espiogiciels, les publiciels et les maliciels dans le cadre d’une solution de sécurité de base pour le système d’exploitation.

- Tenir la solution antimalicielle à jour.

- Surveiller régulièrement les résultats des analyses antivirus.

Gestion des serveurs

- Créer une image système de base sécurisée et la déployer sur tous les serveurs.

- Mettre à niveau ou hors service les serveurs non Windows en fin de vie.

- Mettre à niveau ou hors service les serveurs exécutant Windows Server 2003 ou des versions antérieures.

- Mettre en œuvre des processus de gestion des actifs et des correctifs.

- Mener un audit pour déterminer les services superflus et les désactiver.

Configuration et journalisation des serveurs

- Établir des paramètres de journalisation et de rétention pour les serveurs distants.

- Réduire le nombre de justificatifs d’identité mis en cache pour le faire passer à zéro.

- Configurer et surveiller les journaux système par l’entremise d’une appliance centralisée de gestion des informations et des événements de sécurité (GIES).

- Ajouter une commande DENY explicite pour %USERPROFILE% .

- Restreindre le trafic Web sortant en provenance des serveurs.

- Dans les environnements Windows, utiliser le mode d’administration restreinte ou Credential Guard à distance afin de protéger davantage les sessions de Bureau à distance contre les attaques « Pass-the-Hash ».

- Restreindre les lecteurs partagés anonymes.

- Limiter l’accès à distance en utilisant uniquement des serveurs intermédiaires pour ce type d’accès.

- Dans les environnements Linux, utiliser SELinux ou AppArmor en mode d’application et/ou activer la journalisation d’audit.

- Activer la journalisation de l’interpréteur de ligne de commande Bash; transmettre tous les journaux (y compris ceux de Bash) à un serveur distant.

- Ne pas permettre l’utilisation de la commande su . Utiliser plutôt Sudo -l .

- Configurer les mises à jour automatiques dans yum ou apt .

- Monter /var/tmp et /tmp en noexec .

Contrôle des modifications

- Créer un processus de contrôle des modifications pour toutes les modifications mises en œuvre.

Sécurité réseau

- Mettre en œuvre un système de détection d’intrusion (SDI).

- Assurer une surveillance continue.

- Envoyer les alertes à un outil de GIES.

- Surveiller les activités internes (l’outil pourrait utiliser les mêmes points d’accès terminaux que les outils de la génération NetFlow).

- Activer la capture NetFlow.

- Fixer une période de rétention minimale de 180 jours.

- Capturer les flux de réseau à tous les points d’entrée et de sortie des segments réseau, pas seulement aux emplacements désignés dans le cadre des Managed Trusted Internet Protocol Services ou de l’initiative Trusted Internet Connection.

- Capturer tout le trafic réseau

- Conserver le trafic capturé pendant au moins 24 heures.

- Capturer le trafic à tous les points d’entrée et de sortie du réseau.

- Utiliser un réseau privé virtuel (RPV)

- Maintenir un RPV de site à site avec les clients et les fournisseurs.

- Authentifier l’identité des utilisateurs par l’entremise des RPV de site à site.

- Utiliser le protocole AAA (Authentication, Authorization and Accounting) pour contrôler l’accès réseau.

- Exiger l’authentification par carte à puce pour contrôler l’accès aux pages HTTPS. L’authentification devrait également exiger l’établissement explicite d’une liste de noms uniques de cartes à puce autorisées afin d’améliorer la posture de sécurité des deux réseaux visés par le RPV de site à site.

- Établir les protocoles et le chiffrement appropriés pour sécuriser la tunnellisation.

- Renforcer la configuration des routeurs (p. ex. éviter d’activer la gestion à distance par l’entremise d’Internet et d’utiliser les plages d’adresses IP par défaut; fermer automatiquement la session après avoir configuré les routeurs; et utiliser le chiffrement).

- Désactiver le protocole WPS (Wi-Fi Protected Setup), exiger l’utilisation de mots de passe forts et tenir les microprogrammes des routeurs à jour.

- Renforcer la sécurité des pare-feux (p. ex. activer les mises à jour automatiques, modifier les règles de pare feu au besoin, mettre à jour les listes d’éléments autorisés, activer le filtrage des paquets, exiger l’utilisation de mots de passe forts, et chiffrer les réseaux).

- Dans la mesure du possible, désactiver l’accès aux périphériques réseau par l’entremise de réseaux externes ou non fiables (tout particulièrement Internet).

- Gérer l’accès Internet (p. ex. autoriser l’accès Internet uniquement pour les dispositifs et les comptes qui en ont besoin, utiliser des serveurs mandataires pour toutes les connexions, désactiver l’accès Internet pour les comptes privilégiés et administrateurs, activer des stratégies permettant de restreindre l’accès Internet en fonction de listes de sites interdits, de listes de ressources autorisées, de type de contenu, etc.)

- Effectuer régulièrement l’analyse des vulnérabilités sur les réseaux internes et externes ainsi que le contenu hébergé afin de détecter les vulnérabilités et d’y remédier.

- Définir les secteurs d’un réseau qu’il convient de segmenter afin d’accroître la visibilité d’éventuels mouvements latéraux par un auteur de menace et de renforcer la défense en profondeur.

- Développer un processus permettant de bloquer les adresses IP et les noms de domaine utilisés lors d’attaques antérieures.

- Évaluer les configurations de sécurité de Microsoft Office 365 (O365) et d’autres plateformes de services collaboratifs en nuage, et en tenir compte avant de déployer toute solution.

- Utiliser l’authentification multifactorielle. Il s’agit de la mesure d’atténuation la plus efficace pour protéger les administrateurs et les utilisateurs d’O365 contre le vol de justificatifs d’identité.

- Protéger les administrateurs généraux contre la compromission et appliquer le principe du droit d’accès minimal.

- Activer la journalisation unifiée d’audit dans le Centre de sécurité et de conformité.

- Activer les fonctionnalités d’alerte.

- Assurer l’intégration de solutions organisationnelles de GIES.

- Désactiver les protocoles de courrier électronique hérités (s’ils ne sont pas nécessaires) ou les restreindre à des utilisateurs particuliers.

Recommandations sur l’infrastructure réseau

- Créer une image système de base sécurisée et la déployer sur tout l’équipement réseau (p. ex. les commutateurs, les routeurs, les pare-feux).

- Retirer tout fichier de système d’exploitation superflu de l’IOS (Internetwork Operating System). Cette mesure limitera les cibles susceptibles d’être visées à des fins de persistance (c’est à dire les fichiers dans lesquels intégrer du code malveillant) dans l’éventualité où le dispositif serait compromis. Elle s’inscrit également dans les pratiques exemplaires NDI (Network Device Integrity) de la National Security Agency.

- Retirer les fichiers de système d’exploitation d’IOS vulnérables (c’est à dire les versions antérieures) des variables de démarrage du dispositif (c’est à dire les commandes « show boot » ou « show bootvar »).

- Veiller à ce que la version la plus récente du système d’exploitation soit installée sur les dispositifs exécutant l’IOS.

- Dans le cas des dispositifs sur lesquels un RPV SSL (Secure Sockets Layer) est activé, vérifier périodiquement les objets Web personnalisés en les comparant aux fichiers valides connus de l’organisation pour de tels RPV, dans le but de s’assurer qu’aucune modification non autorisée n’a été apportée sur les dispositifs.

- Retirer tout outil d’intervention en cas d’incident qui pointe vers des domaines externes ou le mettre à jour pour qu’il pointe vers des outils de sécurité internes. Si cette mesure n’est pas prise et qu’un domaine externe vers lequel pointe un outil a expiré, un auteur de menace pourrait l’enregistrer et s’en servir pour recueillir des données télémétriques à partir de l’infrastructure.

Recommandations sur les hôtes

- Mettre en œuvre des stratégies permettant de bloquer les connexions RDP entre deux postes de travail au moyen d’objets de stratégie de groupe sous Windows ou d’un mécanisme semblable.

- Conserver les journaux système des systèmes essentiels à la mission pendant au moins un an dans un outil de GIES.

- S’assurer que les journaux des applications sont configurés de manière à enregistrer les champs qui seront utiles dans le cadre d’une enquête sur d’éventuels incidents.

Gestion des utilisateurs

- Réduire le nombre de comptes d’administrateurs de domaine et d’entreprise.

- Créer des comptes non privilégiés pour les utilisateurs privilégiés et veiller à ce que ces derniers utilisent les comptes non privilégiés pour accéder à toute ressource ne nécessitant pas des droits d’accès privilégiés (p. ex. pour naviguer sur le Web et consulter leurs courriels).

- Dans la mesure du possible, mettre en œuvre des mesures techniques pour détecter ou prévenir la navigation dans les comptes privilégiés (l’authentification par l’entremise de serveurs Web mandataires permettrait de bloquer les administrateurs de domaine).

- Utiliser l’authentification à deux facteurs (p. ex. des jetons de sécurité pour l’accès à distance et l’accès à tout référentiel de données sensibles).

- Si des jetons logiciels sont utilisés, ils ne doivent pas se trouver sur le même dispositif à partir duquel on cherche à se connecter à distance (p. ex. un portable); ils doivent plutôt être conservés sur un téléphone intelligent, un jeton matériel ou un autre dispositif hors bande.

- Assurer le suivi des rôles privilégiés.

- Créer un processus de contrôle des modifications pour toute élévation de privilèges et toute modification de rôles dans les comptes d’utilisateurs.

- Activer les alertes pour l’élévation des privilèges et la modification des rôles.

- Assurer la journalisation des modifications aux comptes d’utilisateurs privilégiés dans l’environnement réseau et créer une alerte pour tout événement inhabituel.

- Établir des contrôles conformes au droit d’accès minimal.

- Mettre en œuvre un programme de sensibilisation à la sécurité.

Séparer les réseaux et les fonctions

Une segmentation réseau adéquate constitue une mesure de sécurité très efficace qui permet d’empêcher un intrus de propager des exploits ou de se déplacer latéralement dans un réseau interne. Dans les réseaux mal segmentés, les intrus réussissent à étendre leurs activités pour contrôler des dispositifs critiques ou obtenir accès à des données sensibles et à la propriété intellectuelle. Les architectes de la sécurité doivent tenir compte de la structure globale de l’infrastructure, de la segmentation et de la répartition des tâches. La répartition des tâches consiste à répartir les segments réseau selon les rôles et les fonctionnalités. Un réseau bien segmenté peut permettre de contenir les activités malveillantes et de limiter les dégâts dans l’éventualité où un intrus réussirait à s’introduire dans le réseau.

Séparation physique des données sensibles

Les segments du réseau local sont séparés par des dispositifs réseau conventionnels comme des routeurs. Ceux ci sont placés entre les réseaux pour créer des limites, augmenter le nombre de domaines de diffusion et filtrer avec efficacité le trafic de diffusion des utilisateurs. Ces limites peuvent être utilisées pour contenir les intrusions en restreignant le trafic se dirigeant vers des segments distincts et même pour fermer certains segments lors d’une intrusion de manière à bloquer l’accès de l’adversaire au réseau.

Recommandations :

- Appliquer les principes du droit d’accès minimal et du besoin de connaître lors de la conception des segments réseau.

- Répartir l’information sensible et les besoins en matière de sécurité parmi les segments réseau.

- Mettre en œuvre les recommandations liées à la sécurité et les configurations sécurisées dans tous les segments et sur toutes les couches du réseau.

Séparation virtuelle de l’information sensible

À mesure que la technologie évolue, de nouvelles stratégies sont élaborées afin d’améliorer l’efficacité des TI et les contrôles de sécurité des réseaux. La séparation virtuelle consiste en l’isolement logique de sous réseaux au sein d’un même réseau physique. Les principes de segmentation des réseaux physiques s’appliquent à la segmentation virtuelle, mais cette dernière ne nécessite aucun matériel supplémentaire. Les technologies existantes peuvent être utilisées pour empêcher un intrus d’accéder à d’autres segments réseau.

Recommandations :

- Utiliser des réseaux locaux virtuels privés pour isoler un utilisateur des autres domaines de diffusion.

- Avoir recours à la technologie VRF (Virtual Routing and Forwarding) pour segmenter le trafic réseau de multiples tables de routage simultanément sur un seul routeur.

- Utiliser des RPV pour étendre l’accès à un hôte ou à un réseau au moyen de la tunnellisation à travers des réseaux publics et privés.

Pratiques exemplaires additionnelles

- Mettre en œuvre un programme d’évaluation et de correction des vulnérabilités.

- Chiffrer toutes les données sensibles en transit et inactives.

- Établir un programme sur la menace interne.

- Affecter du personnel supplémentaire à l’examen des données des journaux et des alertes.

- Effectuer des audits de sécurité indépendants (il ne s’agit pas d’audits de conformité).

- Créer un programme d’échange d’information.

- Rédiger et tenir à jour les documents sur les réseaux et les systèmes pour favoriser l’intervention en temps opportun en cas d’incident, notamment les éléments ci dessous :

- diagrammes de réseau;

- gestionnaires d’actifs;

- type d’actifs;

- plan d’intervention en cas d’incident à jour.

Ressources

- https://www.cisa.gov/insights

- https://www.us-cert.gov/ncas/alerts/TA18-276A

- https://us-cert.cisa.gov/ncas/alerts/aa20-120a

- https://www.dhs.gov/sites/default/files/cyber/publications/Incident Handling Elections Final 508.pdf

- https://www.cyber.gov.au/acsc/view-all-content/publications/preparing-and-responding-cyber-security-incidents

- https://www.cyber.gov.au/acsc/view-all-content/publications/strategies-mitigate-cyber-security-incidents

- https://www.cyber.gov.au/acsc/view-all-content/guidance/managing-cyber-security-incidents

- https://www.ncsc.gov.uk/collection/incident-management

- https://www.ncsc.govt.nz/guidance/incident-management/

- https://cyber.gc.ca/fr/publications

- https://cyber.gc.ca/fr/orientation/controles-de-cybersecurite-de-base-pour-les-petites-et-moyennes-organisations

- https://www.cyber.gc.ca/fr/orientation/considerations-de-conception-relatives-au-positionnement-des-services-dans-les-zones